In diesem Bericht geht es um Datensicherheit - darum, wie sie sich verändert hat, was wir heute darunter verstehen und wie Unternehmen damit umgehen. In dem Bericht geht es auch um die richtige Perspektive. Es geht um den Unterschied zwischen weit verbreiteten Ansichten und dem, was aktuell tatsächlich passiert.

Rubrik Zero Labs hat es sich zur Aufgabe gemacht, verwertbare, herstellerunabhängige Erkenntnisse zu liefern, um Datensicherheitsrisiken zu reduzieren. Wir haben Erkenntnisse aus unterschiedlichen Quellen einbezogen, die den Zeitraum vom 1. Januar bis zum 31. Dezember 2022 abdecken.

5000+

Kunden

22

Branchen

> 19 Mrd.

sensible Datensätze

Wir verwenden Telemetriedaten von Rubrik, um der Alltagsrealität in Unternehmen nahezukommen und gleichzeitig etwaige systeminhärente Verzerrungen erkennbar zu machen.

22

Branchen

5000+

Kunden

3

Regionen

57

Länder

Gesamtvolumen der gesicherten Daten:

28

659

28 EB gegenüber 659 BEPB

Oder auch „An alle Nerds!!!“

Wenn die meisten Menschen das Wort „Daten“ hören, denken sie an logischen Speicher, auch „Frontend-Speicher“ genannt. Diejenigen von uns, die in der Datenbranche arbeiten, legen den Fokus auf den Backend-Speicher.

Rubrik wendet eine Reihe verschiedener Techniken auf die Gesamtheit der Daten eines Unternehmens an - einschließlich Deduplizierung und Komprimierung -, um die Datenmenge im Backend-Speicher zu reduzieren. Deshalb legen wir den Fokus im Rest dieses Berichts auf den Backend-Speicher.

Ein Vergleich:

Es gibt Schätzungen, die besagen, dass jedes Wort, das jemals in der Geschichte der Menschheit in allen Sprachen gesprochen wurde, 5 EB entspricht. Das sind nur 18 % des Datenvolumens, das Rubrik im Jahr 2022 geschützt hat.1234

Sensible Daten in:

8,7+

Milliarden Dateien

19+

Milliarden sensibler Datensätze innerhalb der Dateien

1 von 38 Dateien enthält sensible Daten

Fallstudie:

Wir haben auch einen Angriff auf eines der in den Telemetriedaten von Rubrik enthaltenen Unternehmen genauer unter die Lupe genommen. Der Name des Unternehmens wurde aus Datenschutzgründen geändert.

Rubrik-Telemetriedaten = RT

(1) https://www.space.com/18383-how-far-away-is-jupiter.html (2) https://www.sizes.com/tools/filing_cabinets.htm (3) https://www.zmescience.com/science/how-big-data-can-get/ (4) https://www.backblaze.com/blog/what-is-an-exabyte/

1600+

IT- und Sicherheitsverantwortliche

10

Länder

49 %

CIOs und CISOs

Wir haben eine Umfrage bei Wakefield Research in Auftrag gegeben, um unsere Rubrik-Telemetriedaten durch einen umfassenderen Blick auf die Datensicherheitslandschaft zu ergänzen. Wir haben IT- und Sicherheitsverantwortliche befragt, um die Unterschiede in ihren Standpunkten zu untersuchen.

1600+

Verantwortliche

49 % CIOs und CISOs

16 % VPs

38 % leitende Direktoren oder Vorstandsmitglieder

In drei Regionen:

AMER

EMEA

APAC

und 10 Ländern:

USA

Vereinigtes Königreich

Frankreich

Deutschland

Italien

Niederlande

Japan

Australien

Singapur

Indien

Daten von Wakefield Research = WR

Wir haben angesehene Cybersicherheitsorganisationen hinzugezogen, um einen ganzheitlicheren Überblick über die Datensicherheitslandschaft zu erhalten. Wir bedanken uns dafür, dass wir ihre Erkenntnisse nutzen durften.

Palo Alto Networks Unit 42

Mandiant

Expel

Permiso

Wir haben angesehene Cybersicherheitsorganisationen hinzugezogen, um einen ganzheitlicheren Überblick über die Datensicherheitslandschaft zu erhalten. Wir bedanken uns dafür, dass wir ihre Erkenntnisse nutzen durften.

Palo Alto Networks Unit 42

Lösegeldforderungen im Jahr 2022 aus dem Bericht 2023 von Unit 42 zu Ransomware und Lösegeldforderungen

Mandiant

Mittlere globale Verweilzeiten und Ransomware-Untersuchungsquoten aus M-Trends 2023

Expel

Ransomware-Vorläuferaktivitäten und Zunahme von Angriffen auf Public Clouds aus Great Expeltations 2022

Permiso

Unerlaubte Nutzung von Zugangsdaten bei Angriffen auf Clouds und Zugriffsebenen aus Permiso 2022 - End of Year Observations

Daten zur Reaktion auf Vorfälle = ER

Das Datenmeer

Unternehmen schwimmen auf einem Meer an Daten. Auf der Oberfläche sieht dieses Meer riesig, aber ruhig aus.

Aber jeder, der in seine Tiefen eintaucht, weiß, dass es dort von Leben wimmelt.

Die Sicht ist begrenzt, aber je mehr man sucht, desto mehr Daten findet man - in Höhlen, unter Steinen, fast überall. Die Strömung ist schnell. Man sieht die gleiche Szene nie zweimal.

Daten wachsen schneller und an mehr Orten, als man denkt RT

45 %

sichern ihre Daten in einer Mischung aus lokalen, Cloud- und SaaS-Lösungen.

36 %

nutzen mehrere Cloud-Anbieter gleichzeitig.

Für jede Datensicherheitslösung gibt es schon bald neue Herausforderungen. WR

Die letzte Verteidigungslinie während einer Krise sind die Daten-Backup- und Wiederherstellungssysteme und die damit verbundenen Prozesse. Unternehmen stellen jedoch fest, dass es nicht ausreicht, einfach nur eine Backup-Lösung zu haben.

Jeder „tut etwas“ für die Datensicherheit, aber die Ansätze sind sehr uneinheitlich. WR

aller Unternehmen haben mindestens eine Zero-Trust-Initiative angewendet.

haben Backup- und Wiederherstellungsoptionen getestet.

haben einen Vorfallreaktionsplan aufgestellt oder überarbeitet.

haben ihre Datenwiederherstellung orchestriert oder ihre Orchestrierung optimiert.

Diese Auswirkungen und Ungewissheiten nagen an unserem Unterbewusstsein, bis diese Befürchtungen …

eines Tages unverhofft

zur Realität werden.

Eine in den USA ansässige Bildungseinrichtung hat die harte Realität der Datensicherheit selbst erlebt. Anhand dieser Geschichte werden wir untersuchen, wie verbreitet ihre Erfahrung tatsächlich ist.

Die Fakten in dieser Fallstudie sind wahr, aber der tatsächliche Name der Organisation wurde anonymisiert, um Kundendaten zu schützen.

2,9

PB an logischem Speicher

64

BETB an physisch gespeicherten

Daten in zwei getrennten Umgebungen

155% Datenwachstum im gesamten Jahr 2022

Tag 1 bis 3

Der Angriff

Log4j-

Ende 2021 sorgte eine Sicherheitslücke in der weithin eingesetzten Open-Source-Software, der Log4j-Softwarebibliothek von Apache, für Aufruhr in der IT-Branche. Innerhalb von 12 Stunden begannen Cyberkriminelle, diese Sicherheitslücke, die jetzt als Log4Shell bezeichnet wird, auszunutzen, und tun das bis heute.1

1 Laut The Guardian ist die vor Kurzem erkannte Software-Schwachstelle „die kritischste Sicherheitslücke des letzten Jahrzehnts“.

Durch den Zugriff auf diesen Server gelang es den Angreifern, die Sicherheitsmaßnahmen an den Grenzen der Infrastruktur zu umgehen.

Die Angreifer setzten eine Mischung aus legitimen Tools und Prozessen ein, um illegale Zugangsdaten zu erstellen, ihren Zugriff zu erweitern, sich in der gesamten Umgebung weitere Standbeine zu schaffen und Active Directory zu kompromittieren.

Die Cyberkriminellen bewegten sich durch die gesamte Stone University und verschafften sich Zugang zu fünf verschiedenen Rechnern in der VMware-Umgebung der Universität. Dabei sammelten sie wichtige Informationen -

ohne dass die Stone University dies bemerkte.

Was der Stone University passiert ist, ist zwar besorgniserregend, aber wenn man sich an dem orientiert, was viele andere Unternehmen im letzten Jahr erlebt haben, ist es keineswegs außergewöhnlich.

99%

der IT- und Sicherheitsverantwortlichen wurden im Jahr 2022 auf einen Cyberangriff auf ihr Unternehmen aufmerksam gemacht. Im Durchschnitt

mussten sich Verantwortliche im Jahr 2022 52-mal mit Angriffen auseinandersetzen.

61%

dieser Angriffe betrafen SaaS-Anwendungen, die Plattform/Umgebung, die am häufigsten das Ziel eines Angriffs ist.

Alle Arten von Umgebungen waren von böswilligen Aktivitäten betroffen, zu folgenden Anteilen: RT

61%

SaaS

60%

Cloud

52%

lokal

Nach Angaben von Expel stieg die Anzahl der bösartigen Vorfälle in den drei großen Public Clouds um: ER

70%

Hinweis: Die drei genannten Public Clouds sind Amazon Web Services (AWS), Google Cloud Platform (GCP) und Microsoft Azure (Azure). 1

Nachdem sich die Cyberkriminellen über die Sicherheitslücke Zugang zur Umgebung der Stone University verschafft hatten, gingen sie schnell dazu über, Anmeldedaten böswillig einzusetzen. ER

Permiso meldet, dass

100%

der Cloud-Eingriffe, die von ihnen erkannt wurden und auf die sie reagiert haben, das Ergebnis von kompromittierten Zugangsdaten waren. 2

Außerdem gewährten diese Zugangsdaten zu mehr als

90%

viel zu hohe Berechtigungen, d. h. in der Regel wurden nur 5 bis 10 % der zugewiesenen Berechtigungen tatsächlich genutzt. 3

Die meisten Unternehmen haben wenig bis gar keinen Einblick in die Nutzung ihrer IDs ... Diese werden weder überwacht noch überprüft und es ist nicht leicht zu erkennen, wenn sie kompromittiert werden. Mit dem Wachstum von API-gesteuerten Ökosystemen wie CI/CD-Pipelines, Microservices und serverlosen Architekturen werden diese geheimen Daten in rasantem Tempo weitergegeben und verbreitet, wodurch die Anzahl der kompromittierten Schlüssel, Tokens und Zertifikate drastisch ansteigt.

Ian Ahl, VP und Head of P0 Labs, Permiso

(1) https://expel.com/blog/2023-great-expeltations-report-top-six-findings/ (2) https://permiso.io/blog/s/permiso-2022-end-of-year-observations/ (3) https://permiso.io/blog/s/permiso-2022-end-of-year-observations/

Tag 4

Vorbereitung der Ransomware

Unternehmen wissen oft erst, dass sie angegriffen werden, wenn der Angreifer es ihnen mitteilt

Die noch immer unentdeckten Angreifer der Stone University bereiteten sich darauf vor, ihre Anwesenheit bekannt zu machen. Sie sorgten dafür, dass sie über mehrere Zugangspunkte zu den Systemen der Stone University verfügen, damit ...

Sie verschafften sich auch Zugang zu einem alten Daten-Backup-Server, um die Reaktion der Stone University zu beobachten.

Ironischerweise war die Stone University zuvor zu einem anderen Backup-Anbieter und einer anderen Backup-Technologie gewechselt, hatte diesen Server aber beibehalten, obwohl er nicht mehr gebraucht wurde.

Zuletzt exfiltrierten die Cyberkriminellen acht Gigabyte (GB) an Daten aus der gesamten Stone University.

Wie häufig sind Ransomware-Ereignisse?

40% WR

40% der befragten externen Unternehmen meldeten ein erfolgreiches Ransomware-Ereignis.

11% ER

Expel berichtete, dass 11% aller bösartigen Vorfälle, auf die das SOC gestoßen ist, mit Ransomware-Aktivitäten in Zusammenhang stehen. 1

18 % ER

Mandiant meldete, dass 18% seiner Einsätze Ransomware-Ereignisse betrafen. 2

Arten von Angriffen auf Unternehmen im Jahr 2022: WR

59%

Datenschutzverletzung

54%

Kompromittierung von Geschäfts-E-Mails oder betrügerischer Datentransfer

41%

durch Insider ausgelöste Vorfälle

40%

Ransomware

Die Handlungsweise der Angreifer der Stone University entsprechen Mandiants Daten zu mittleren globalen Verweilzeiten von Angreifern: ER

Die Verweildauer bei Ransomware-Untersuchungen ist in der Regel kürzer, da der Angreifer sich selbst zu erkennen gibt, indem er die Lösegeldforderung sendet oder eine Umgebung verschlüsselt. 1

(1) https://www.mandiant.com/m-trends

Tag 5

Aktivierung der Ransomware

Die Angreifer der Stone University begannen am Sonntagabend gegen 21 Uhr mit der Lösegeldphase ihres Angriffs.

AvosLocker,

„AvosLocker“ bezeichnet sowohl eine Malware-Familie als auch eine Bedrohungsgruppe. Es handelt sich hierbei um „Ransomware-as-a-Service“ als „Geschäftsmodell“, bei dem Partner einen Service zum Installieren von Ransomware und zum Fordern von Lösegeld abonnieren. Im Fall von AvosLocker umfasst das Abonnement die direkte Abwicklung von Lösegeldverhandlungen, die Veröffentlichung exfiltrierter Daten von Opfern sowie den tatsächlichen Einsatz eines speziellen Ransomware-Tools. 1

1 CISA. „FBI and FinCEN Release Advisory on AvosLocker Ransomware | CISA.“ US-CERT, CISA, 22. März 2022 Abgerufen am 8. November 2022.

AvosLocker fuhr außerdem die Tools zum Verwalten der virtuellen Maschinen kurz vor dem Verschlüsseln der Dateien herunter, um zu verhindern, dass die Stone University effektiv reagieren konnte.

machten die Angreifer Ihre Forderung bekannt:

MITTE

Viele Menschen glauben, dass das Verschlüsselungsereignis das Ende der Ransomware-Geschichte ist, aber das ist fast nie der Fall. So hatten die Cyberkriminellen beispielsweise tagelang unbemerkt ungehindert Zugang zu den Systemen der Stone University. Und es wird noch mehrere Tage dauern, bis die Ransomware-Geschichte der Stone University zu Ende erzählt ist.

Ransomware ist eine Art von Bedrohung, bei der Dateneigentümern der Zugriff auf ihre Daten unmöglich gemacht wird. Bei einem Angriff mit dem Ziel, Daten unzugänglich zu machen, können Ransomware, Wiper, Datenlöschungen über gültige Zugangsdaten und Dienstverweigerung (Denial of Service) zum Einsatz kommen. Darüber hinaus exfiltrieren Cyberkriminelle routinemäßig Daten für eine ganze Reihe von Zielen vor Verschlüsselungsvorgängen.

Im Jahr 2022 hat das Ransomware Response Team von Rubrik Dutzenden von Organisationen bei der Wiederherstellung von Daten geholfen. Am häufigsten ging es bei diesen Reaktionen um folgende Ransomware-Familien:

- LOCKBIT2.0

- BLACKCAT/ALPHV

- AVOSLOCKER

- META

- PLAY

- HIVE

- SPARTA

- BLACK BASTA

- SPIDER

- VICE SOCIETY

Tag 5 bis 7

Erstreaktion

Ob Sie einen Angriff abwehren können, hängt davon ab, wie schnell Sie reagieren können

Um dieses Problem zu lösen, stellten sie Daten in forensischen Umgebungen und Testumgebungen wieder her, um sie zu untersuchen und ihre nächsten Maßnahmen zu priorisieren.

Die Stone University analysierte außerdem ihre Offline-Daten-Backups, entdeckte einen mutmaßlich kompromittierten Server und band diesen Server per LiveMount zur Detailanalyse in die forensische Umgebung ein.

Sie fanden die Notizen der Angreifer samt ihrem Kompromittierungsplan, den kompromittierten Konten und dem Zeitrahmen. Weitere Untersuchungen ergaben sieben weitere kompromittierte Server und den ursprünglichen Kompromittierungspunkt.

Hoffnungsvoll begann die Stone University schnell, ihre Umgebung in zwei Wellen wieder aufzubauen:

Zuerst wurden die tatsächlich kompromittierten Server aus dem ersten Zugriff wiederhergestellt.

Das Team der Stone University stellte die acht kompromittierten Server, die sich in fünf VMs befanden, auf einen Zeitpunkt wieder her, der einen Tag vor dem Eindringen der Angreifer lag. Dadurch gingen insgesamt sechs Tage an Daten verloren.

Als Zweites wurden die Server wiederhergestellt, die mit Ransomware verschlüsselt, aber nicht Teil der ursprünglichen Kompromittierung waren.

Es verblieben 145 VMs. Für diese musste nicht so viel Aufwand betrieben werden, da sie lediglich verschlüsselt worden waren. Diese wurden aus Backups wiederhergestellt, die nur einen Tag vor der Aktivierung der Ransomware erstellt worden waren, wodurch fünf zusätzliche Tage Datenverlust auf diesen 145 VMs vermieden wurden.

Der gesamte Wiederherstellungsvorgang erforderte außerdem neue ESXi-Hosts, ein neues vCenter und einen Neuaufbau von Active Directory.

Von allen möglichen Ergebnissen war dies so ziemlich das Beste, worauf die Stone University hoffen konnte. Optimistisch über ihre Fortschritte, war die Stone University entschlossen, das Lösegeld nicht zu zahlen.

Es kann leicht passieren, dass man die erste große Hürde bei einem Verschlüsselungsereignis übersieht:

Wie kann man etwas, das verschlüsselt ist, diagnostizieren und analysieren? Ist das Zahlen des Lösegelds die Lösung? Wer sich durch das Erstellen sauberer Kopien seiner Daten auf diesen ersten Verschlüsselungsmoment vorbereitet, hat Chancen auf Erfolg. Die Stone University war vorbereitet, aber was gehört dazu, um auf diesen Moment vorbereitet zu sein?

Ist das Zahlen eines Lösegelds die Lösung? WR

46%

Externe Unternehmen, die ein Lösegeld gezahlt haben, konnten mit den von den Angreifern bereitgestellten Entschlüsselungslösungen nur begrenzte Erfolge erzielen: 46% konnten die Hälfte oder weniger ihrer Daten so wiederherstellen.

16%

Nur 16% aller externen Unternehmen konnten ihre Daten mithilfe der Entschlüsselungstools der Angreifer wiederherstellen.

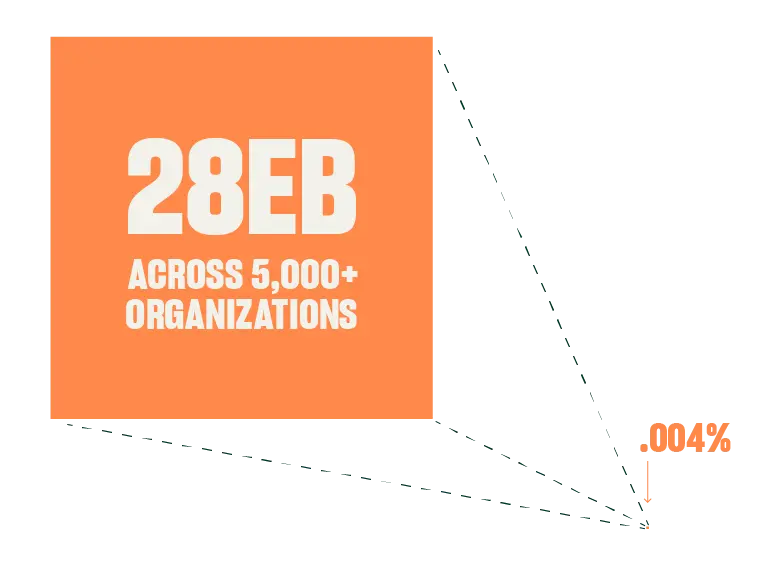

Telemetriedaten von Rubrik offenbarten die Prävalenz von Ransomware-Vorläufern und Verschlüsselungsraten: RT

Weniger als 0,004 % der gesicherten Daten waren von einem Verschlüsselungsereignis betroffen

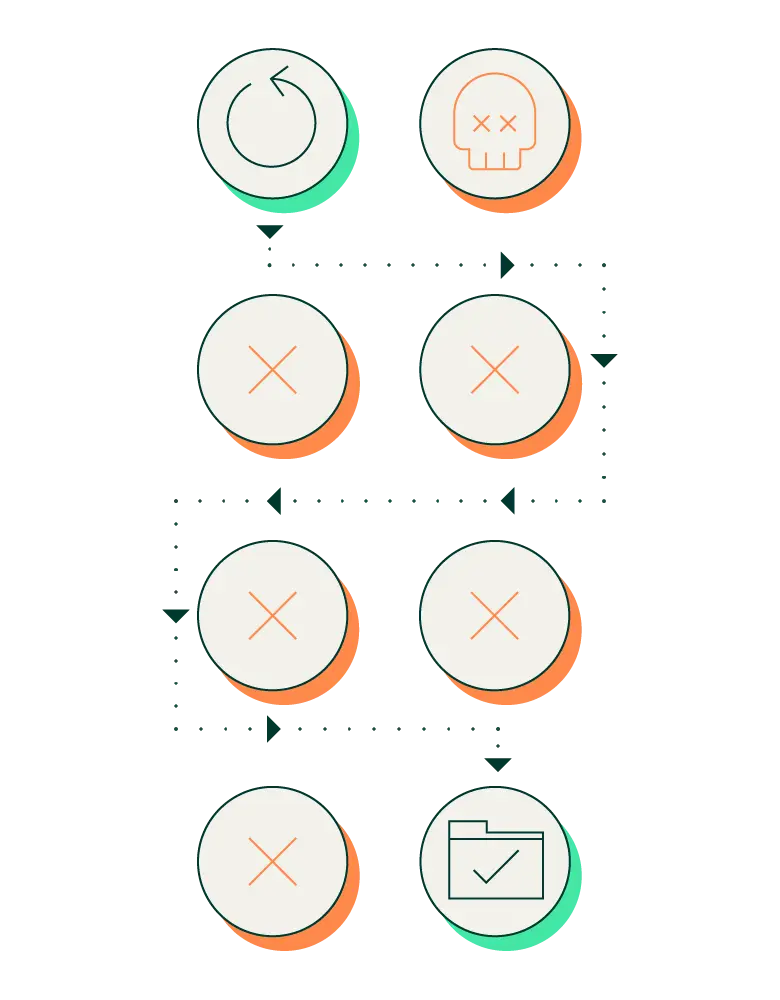

Erkennung von anomalem Verhalten

Die Erkennung von anomalem Verhalten ist die erste Phase in einem zweistufigen Prozess zur Identifizierung von Ransomware. Während dieses Prozesses analysiert Rubrik die Metadaten des Dateisystems auf anomales Verhalten, z. B. eine ungewöhnliche Anzahl von Dateien, die hinzugefügt, gelöscht oder repliziert werden. Bei den meisten anomalen Aktivitäten handelt es sich nicht um Ransomware, sie müssen jedoch weiter untersucht werden.

Erkennung verdächtiger Dateien

Die zweite Phase des zweistufigen Ransomware-Erkennungsprozesses ist die Erkennung verdächtiger Dateien. In dieser Phase wird eine Kombination aus künstlicher Intelligenz und maschinellem Lernen verwendet, um die in der Phase zur Erkennung von anomalem Verhalten identifizierten Dateien auf Datenentropie, Dateierweiterungen, Komprimierung, bekannte bösartige Ransomware-Aktivitäten und eine Vielzahl anderer Faktoren zu untersuchen, die auf Ransomware hindeuten.

Snapshot-Analyse

Ein Snapshot ist eine Kopie des Offline-Daten-Backups und erfolgt in der Regel in einem automatisierten, wiederkehrenden Muster oder in Ad-hoc-Aufgaben. Anhand der fertigen Snapshots können dann Analysen durchgeführt werden.

20.692

Snapshots, das sind 0,07 % aller Snapshots, enthielten anomale Aktivitäten.

1.198

der anomalen Snapshots, also 6 % aller anomalen Aktivitäten, zogen ein Verschlüsselungsereignis nach sich, das die Fertigstellung des Snapshots verhinderte.

Nur bei 0,004 % alle ausgewerteten Snapshots lag ein Verschlüsselungsproblem vor.

ALLE

100 % der Verschlüsselungsvorfälle waren auf eine fehlende Multi-Faktor-Authentifizierung zurückzuführen.

100 %

Alle Verschlüsselungsvorgänge wurden zuvor als anomale Aktivitäten identifiziert.

Bei allen Rubrik-Kunden im Jahr 2022 RT

erforderten weniger als 0,04 % aller gesicherten Daten eine weiterführende Analyse oder wiesen auf Ransomware-Aktivitäten hin.

Dies bietet eine Momentaufnahme davon, wie ein Unternehmen die Kontrolle über seine Bedrohungslage erlangen kann.

Es ist praktisch unmöglich, Ihr Unternehmen aus dem riesigen Schussfeld zu entfernen, aber es ist sehr wahrscheinlich, dass Sie große Teile Ihres Risikobereichs aus diesem Schussfeld nehmen können.

Tag 8

Zweite Lösegeldforderung

Verschlüsselung ist nicht die einzige (oder bevorzugte) Waffe der Angreifer

TAGE NACH

der ersten Lösegeldforderung schickten die Angreifer eine zweite. Darin drohten sie damit, die 8 GB an exfiltrierten Daten an eine von AVOSLOCKER kontrollierte Leak-Site weiterzuleiten, wenn das Lösegeld nicht innerhalb von vier Tagen gezahlt wurde.

Die Angreifer versuchten auch, weitere Teile der Umgebung der Stone University zu kompromittieren, um die Reaktionsmaßnahmen zu überstehen.

Nach einem hoffnungsvollen Start warf diese unerwartete Wendung die Stone University zurück an den Anfang und stellte das Unternehmen vor eine weitere schwierige Entscheidung:

das Lösegeld zu zahlen oder zu erleben, wie interne Daten online veröffentlicht werden.

72 %

der nicht durch Rubrik geschützten Unternehmen meldeten, dass sie auf eine Lösegeldforderung eingegangen sind.

Für nicht durch Rubrik geschützte Unternehmen, die ein Lösegeld zahlten, gilt: WR

70 %

gingen wegen Verschlüsselungsereignissen auf eine Lösegeldforderung ein.

37 %

gingen aufgrund der Drohung, dass andernfalls Daten veröffentlicht werden sollten, auf eine Lösegeldforderung ein.

Von Palo Alto Networks Unit 42 Incident Responses im Jahr 2022 beobachtete Lösegeldzahlungen: ER

Höchste Lösegeldforderung

Höchstes gezahltes Lösegeld 1

Tag 8 bis 11

Angepasste Reaktion

Datentransparenz schafft Entscheidungsmöglichkeiten

Die Stone University setzte auf drei verschiedene Maßnahmen, um auf die Lösegeldforderung zu reagieren.

Zunächst wurden Erkennungs- und Reaktionsmaßnahmen durchgeführt, um nachfolgende Angriffsversuche zu erkennen und dagegen anzugehen. Dazu mussten mehrere Server ausgetauscht, mehrere Firewalls ersetzt und andere Absicherungsmaßnahmen ergriffen werden.

Zunächst wurden Erkennungs- und Reaktionsmaßnahmen durchgeführt, um nachfolgende Angriffsversuche zu erkennen und dagegen anzugehen. Dazu mussten mehrere Server ausgetauscht, mehrere Firewalls ersetzt und andere Absicherungsmaßnahmen ergriffen werden.

Zweitens wurde der Einsatz zur Datenwiederherstellung fortgesetzt, indem Teile der wiederhergestellten Umgebungen getestet und diese Teile dann in die Produktionsumgebung übernommen wurden.

Zweitens wurde der Einsatz zur Datenwiederherstellung fortgesetzt, indem Teile der wiederhergestellten Umgebungen getestet und diese Teile dann in die Produktionsumgebung übernommen wurden.

Drittens begann die Stone University damit, abzuschätzen, welche Auswirkungen es hätte, sollte der Angreifer die gestohlenen Daten online stellen.

Drittens begann die Stone University damit, abzuschätzen, welche Auswirkungen es hätte, sollte der Angreifer die gestohlenen Daten online stellen.

Aber …

die Stone University konnte die Bedrohung durch das Datenleck in ihrer Produktionsumgebung aufgrund von anhaltenden Verschlüsselungsproblemen nicht bestimmen und auch nicht überprüfen, ob der Angreifer tatsächlich 8 GB an Daten gestohlen hatte oder welche Daten gestohlen wurden.

Also …

Stattdessen legte man den Fokus bei der Erkennung von Datenauswirkungen auf das letzte Daten-Backup.

Die gute Nachricht

Die Stone University fand innerhalb von 24 Stunden Antworten und hatte nun drei Tage Zeit, fundierte Entscheidungen zu treffen.

Die schlechte Nachricht

Die Angreifer hatten 8 GB an Daten mit mehr als 9 Millionen sensiblen Datensätzen von 2013 bis heute gestohlen.

Die Veröffentlichung ihrer sensiblen Daten wäre zwar ein schwerer Schlag für die Stone University, aber dafür war man um eine bittere Erkenntnis reicher: Es gibt keine Garantie dafür, dass keine sensiblen Daten veröffentlicht werden, selbst wenn das Lösegeld gezahlt wird.

Stattdessen nutzte die Stone University die drei Tage, um die betroffenen Personen und Organisationen proaktiv zu informieren.

Bis die Daten veröffentlicht wurden, hatte die Stone University alle schweren, aber notwendigen und wichtigen Reaktionsmaßnahmen ergriffen und …

Schnell wechselnde und verstreute Daten stellen ein echtes Risiko für Unternehmen dar. RT

Ein typisches Unternehmen besitzt

Dateien mit sensiblen Daten

und

sensible Datensätze insgesamt

Dateien und sensible Datensätze: Dateien enthalten Datensätze. Manche dieser Datensätze können sensibel sein. So kann beispielsweise eine Tabellenkalkulationsdatei Hunderte von sensiblen Datensätzen enthalten, während andere Dateien möglicherweise keine sensiblen Daten enthalten.

Jedes globale Unternehmen verfügt nicht nur über eine riesige Menge an Daten, sondern einige dieser Daten würden enormen Schaden anrichten, wenn sie plötzlich nicht mehr zur Verfügung stünden oder kompromittiert würden.

Ein Beispiel dafür sind sensible Daten. Welche Daten als sensibel gelten, hängt von verschiedenen Industriestandards oder -vorschriften ab, z. B. PII, HIPAA, DSGVO und CPAA. 1234

Bei der Bewertung der Auswirkungen von Daten auf Verbraucher sowie Unternehmen gibt es zahlreiche Herausforderungen. Finanzielle Sanktionen für sensible Daten sind eine Option.567 Hier ein paar Beispiele:

Geldstrafe für die Offenlegung sensibler Daten: Bis zu 20 Mio. Euro oder 4% des weltweiten Unternehmensumsatzes bei schweren Verstößen, je nachdem, welcher Betrag höher ist.

In einer typischen Umgebung würde eine Geldstrafe von weniger als zwei Euro pro Datensatz reichen, um auf 20 Mio. Euro zu kommen.

Geldstrafe für die Preisgabe sensibler Daten: 50 bis 50.000 USD pro Verstoß, mit einem Höchstbetrag von 1,5 Mio. USD.

Wenn man nur die typische Datei-Durchschnittsanzahl heranzieht, würde die Gesamtsumme den Höchstbetrag von 1,5 Mio. USD ohne Weiteres übersteigen und bei der niedrigsten Geldstrafe von 50 USD insgesamt 28 Mio. USD betragen.

Strafe für die Offenlegung sensibler Daten: Bis zu 2.500 USD pro Verstoß oder bis zu 7.500 USD für jeden vorsätzlichen Verstoß. Die Strafsumme ist nach oben offen.

Schon die Dateianzahl eines typischen Unternehmens würde 1,1 Mrd. USD an Geldbußen nach sich ziehen.

(1) https://gdpr-info.eu/art-4-gdpr/ (2) https://www.cdc.gov/phlp/publications/topic/hipaa.html (3) https://www.dol.gov/general/ppii (4) https://oag.ca.gov/privacy/ccpa#:~:text=The%20right%20to%20limit%20the,personal%20information%20collected%20about%20them. (5) https://gdpr-info.eu/issues/fines-penalties/#:~:text=83(5)%20GDPR%2C%20the,fiscal%20year%2C%20whichever%20is%20higher. (6) https://resourcehub.bakermckenzie.com/en/resources/data-privacy-security/north-america/united-states/topics/penalties-for-non-compliance (7) https://cppa.ca.gov/

Ein typisches Unternehmen verfügt über genügend sensible Daten, um die

MAXIMALE

Geldstrafe zahlen zu müssen

Jeder Angriff endet irgendwann. Allerdings sollte man sich dann nicht zurücklehnen. Stellen wir uns stattdessen vor, dass wir von unserem Tauchgang in die Tiefe an die Meeresoberfläche zurückgekehrt sind.

Was sollten wir aus diesem Fall lernen? Was werden wir in Zukunft anders machen?

Angriffe haben Auswirkungen auf Unternehmen und Menschen

Diese Angriffe haben noch lange nach Abschluss der forensischen Untersuchungen und IT-Maßnahmen Auswirkungen auf unsere Unternehmen und auf Menschen. Sie bewirken, dass wir unsere eigene Fähigkeit anzweifeln, im nächsten Jahr richtig zu agieren. WR

39%

Mehr als ein Drittel der Führungskräfte ist der Ansicht, dass der Vorstand oder die Führungsetage wenig bis gar kein Vertrauen in die Fähigkeit des eigenen Unternehmens hat, kritische Daten und Geschäftsanwendungen im Falle eines Cyberangriffs 2023 wiederherzustellen.

der externen Unternehmen werden 2023 wahrscheinlich einer Lösegeldforderung nachgeben

93% der Unternehmen, die im Jahr 2022 Opfer eines Cyberangriffs wurden, hatten mit negativen Auswirkungen zu kämpfen:

49%

Verlust von Kunden

45%

Umsatzeinbußen

44%

negative Schlagzeilen und/oder Rufschädigung

42%

erzwungene Änderungen in der Führungsetage

5%

negative Auswirkungen auf den Aktienkurs

Diese Angriffe belasten Führungskräfte. 98 % der Befragten berichteten, dass Cyberangriffe im vergangenen Jahr erhebliche emotionale und/oder psychologische Auswirkungen auf sie hatten:

53%

Vermehrte Angst in Bezug auf die eigenen Aufgaben

46%

Sorgen um den Arbeitsplatz

43%

Vertrauensverlust unter Kollegen und Teammitgliedern

41%

Schlaflosigkeit oder Schlafstörungen

Nachwirkungen kommen zu bereits vor dem Angriff bestehenden Problemen hinzu

Angriffe sind keine isolierten Ereignisse. Herausforderungen gab es schon vor dem Angriff, und zu diesen bereits bestehenden Problemen kommen nun vorhersehbare Nachwirkungen des Angriffs hinzu.

47%

Fast die Hälfte (47 %) der IT- und Sicherheitsverantwortlichen ist der Meinung, dass ihr Cybersicherheitsbudget für 2023 nicht genug notwendige Investitionen ermöglicht.

27%

27% derselben Führungskräfte gehen davon aus, dass ihre Budgets für IT und Cybersicherheit im Jahr 2023 geringer ausfallen werden.

4%

IT- und Sicherheitsverantwortliche müssen daran arbeiten, ihre Teams richtig aufzustellen. Nur 4 % geben an, dass es keine Faktoren gibt, die die Abstimmung von IT- und Sicherheitsteams einschränken und auf die sie 2023 achten müssen.

Die fünf wichtigsten Probleme, die zu einer mangelnden Abstimmung zwischen IT- und Sicherheitsteams beim Schutz ihrer Unternehmen vor Cyberangriffen führen, sind: WR

52% Verwendung unterschiedlicher Tools

51% Unterschiede in der Transparenz

50% Kollidierende Prioritäten

47% Fehlende formale Planung bzw. fehlende formale Prozesse

45% Schlecht abgestimmte Führungsstrukturen

Angriffe sind auch eine Chance

Es gibt jedoch Licht in der Dunkelheit: Ihr Unternehmen kann die unvermeidlichen Bedrohungen überstehen und gestärkt daraus hervorgehen. Gerade diese Angriffe bieten Gelegenheiten für Verbesserungen und Veränderungen. WR

99%

der Unternehmen, die 2022 Opfer eines Cyberangriffs wurden, haben neue Maßnahmen ergriffen:

48 %

48% sind zu einem anderen Anbieter gewechselt oder andere Partnerschaften eingegangen, um bessere Ergebnisse zu erzielen

54%

54% investieren jetzt mehr in neue Technologien oder Dienstleistungen

43%

43% haben zusätzliche Mitarbeiter eingestellt

Trotz all dieser Herausforderungen wird der Sicherheitsstatus von Unternehmen insgesamt besser RT

Es gibt also nicht nur schlechte Neuigkeiten und Veränderungen gehen nicht immer nur auf Cyberangriffe zurück. Wir können Erfolge erzielen, wenn wir bereit sind, die Chancen zu nutzen, die sich aus Krisen sowie aus systematischen Bemühungen um Resilienz ergeben.

Rubrik Zero Labs hat beobachtet, dass Unternehmen im Laufe des Jahres 2022 Maßnahmen zur Verbesserung der Lage ergriffen haben, und erwartet, dass sich dieser Trend 2023 fortsetzen wird. Diese Verbesserung ist in allen Branchen und Regionen erkennbar.

16% RT

Diese Veränderungen haben bewirkt, dass typische Unternehmen ihren Sicherheitsstatus im Jahr 2022 um 16 % verbessert haben.

97% ER

Expel merkt an, dass 97% der Ransomware-Angriffe gestoppt wurden, bevor die Ransomware aktiviert wurde. 1

11% ER

aller von Expel im Jahr 2022 beobachteten Vorfälle hätten eine Aktivierung von Ransomware zur Folge haben können.

97% ER

dieser Vorfälle konnten gestoppt werden, bevor die Ransomware aktiviert wurde. Wenn Verteidiger den Angriffszyklus der Ransomware-Akteure erkennen und darauf reagieren können, besteht eine große Chance, ihre bösartigen Ziele zu vereiteln.

Mit Blick auf die Zukunft muss immer bedacht werden, dass Sicherheit nicht in einem Vakuum existiert. Wenn Unternehmen versuchen, mit weniger Mitteln mehr zu erreichen, ist es oft dringend nötig, sich auf skalierbare, effiziente Technologien wie eine Cloud-Infrastruktur zu stützen. Eine schnelle Einführung, insbesondere für Unternehmen, die nicht von Anfang an Cloud-basiert sind, ist jedoch immer mit einem gewissen Risiko verbunden. Da Unternehmen weiterhin stetig neue Technologien einsetzen, um mit den sich wandelnden Märkten Schritt zu halten, können Sicherheitsteams mit einer Zunahme von Sicherheitsvorfällen rechnen, die in der Regel auf leicht zu übersehende, leicht auszunutzende Fehlkonfigurationen oder ungeschützte Zugangsschlüssel zurückzuführen sind."

Rubrik bietet seinen Kunden die Berechnung eines kumulativen Data Security Score an und erkennt einen kontinuierlichen, positiven Trend bei der organisatorischen Verbesserung. Der Data Security Score wird alle 24 Stunden basierend auf den folgenden Kategorien berechnet:

1

Plattformsicherheit: Misst die Wirksamkeit der Sicherheitsmaßnahmen für die Infrastruktur, in der Daten gespeichert sind, und umfasst Themen wie Benutzerkontrollen, Administrator-Authentifizierung, Prüfprotokolle usw.

2

Datenschutz und Wiederherstellung: Analysiert, wie gut die Backup-Daten gesichert sind, ob eine saubere Kopie des letzten Backups verfügbar ist und andere damit zusammenhängende Faktoren.

3

Ransomware-Untersuchung: Bestimmt die Qualität und Häufigkeit der Überwachung im Hinblick auf Ransomware-Bedrohungen und auch, ob diese Daten nach einem Verschlüsselungsereignis wiederhergestellt werden können.

4

Erkennung sensibler Daten: Misst, wie gut sensible Daten geschützt werden, wie gut die Zugriffskontrollen für diese Daten funktionieren und ob sensible Daten für die Wiederherstellung priorisiert werden.

5

Die Punktzahlen (Scores) sind wie folgt zu lesen:

- 0 bis 50: Mangelhaft

- 51 bis 75: Es sind Verbesserungen nötig

- 76 bis 90: Zufriedenstellend

- 91+: Ausgezeichnet

Typischerweise stieg dieser Wert für globale Unternehmen im Jahr 2022 von 51,2 auf 59,47, was einer Steigerung um 16% entspricht. RT

59,47 Durchschnittswerte bei der Gesamtbewertung

16,2 % Steigerungsrate im Jahr 2022: 16,2 %

Je mehr Organisationen in Mitleidenschaft gezogen werden und je größer die Auswirkungen sind, desto mehr stehen wir als digitale Bürger einander gegenüber in der Verantwortung. Wir können bessere Produkte entwickeln, uns für bewährte Verfahren einsetzen und besser zusammenarbeiten. Je stärker wir miteinander im Austausch stehen, desto bessere Erkenntnisse erhalten wir und desto mehr wissen wir.

Daher möchte Rubrik Zero Labs mit derselben Aussage enden, mit der wir begonnen haben: Wir danken den vier Organisationen, die uns erlaubt haben, ihre Daten zu nutzen. Wir danken Wakefield Research für die geleistete Arbeit und Shaped By für deren Einsatz beim Zusammenstellen dieses Berichts. Außerdem möchten wir die Beiträge der folgenden Rubrik-Mitarbeiter mit Dank für ihre direkte Arbeit an diesem Projekt hervorheben: Amanda O'Callaghan, Ajay Kumar Gaddam, Sham Reddy, Kumar Subramanian, Prasath Mani, Linda Nguyen, Lynda Hall, Kelsey Shively, Kelly Cooper sowie die Kreativ- und Entwicklungsteams von Rubrik.

Rubrik Zero Labs abonnieren

Um weitere Veröffentlichungen von Rubrik Zero Labs zu lesen, bitte unten anmelden

Vielen Dank für Ihre Anmeldung.

Wir werden uns bald bei Ihnen melden.