Ce rapport se concentre sur la sécurité des données : son évolution au fil du temps, ses implications aujourd'hui et les défis qu'elle soulève pour les entreprises. Il propose également un état objectif et une mise en perspective, en soulignant les différences entre les croyances communes et la situation réelle sur les lignes de front.

Le Rubrik Zero Labs s'efforce de fournir des informations exploitables et indépendantes afin de réduire les risques liés à la sécurité des données. Nous avons choisi de compiler les résultats obtenus auprès de différentes sources, sur la période du 1er janvier au 31 décembre 2022.

Plus de 5000

Clients

22

Secteurs d'activité

Plus de 19 milliards

Enregistrements de données sensibles

Nous nous appuyons sur la télémétrie de Rubrik afin de refléter au mieux la réalité sur le terrain des organisations de tous les jours, tout en apportant une bonne visibilité sur nos erreurs systématiques.

22

Secteurs d'activité

Plus de 5000

Clients

3

régions

57

pays

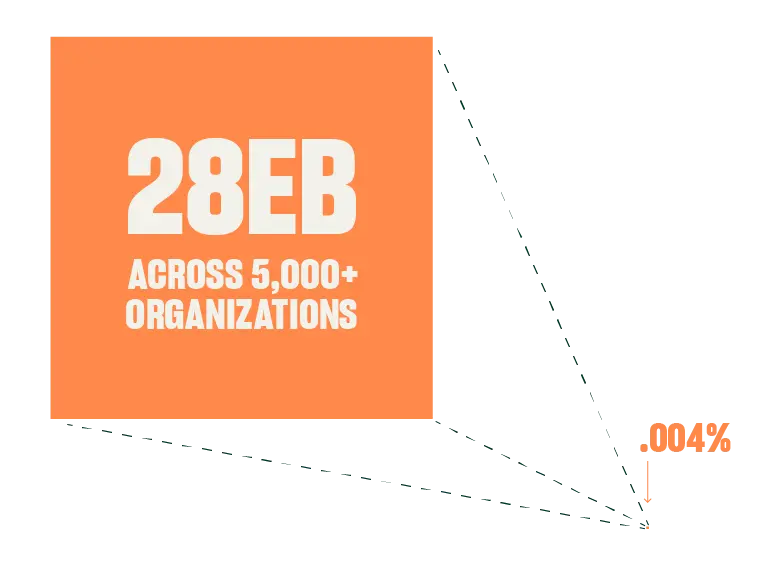

Volume total de données sécurisées

28

659

28 Eo contre 659 Po de stockage back-end

Mais au fait!

Quand le commun des mortels entend le mot «données», il pense au stockage logique, autrement dit au stockage front-end. Nous qui évoluons dans le monde des données, nous préférons nous concentrer sur le stockage back-end.

Rubrik prend l'intégralité des données d'une organisation et exécute différentes fonctions (notamment la déduplication et la compression) pour réduire la quantité de données stockées en back-end. C'est pourquoi nous allons nous concentrer sur le stockage back-end dans la suite du présent rapport.

Tout est question d'échelle :

selon certaines estimations, tous les mots prononcés dans chaque langue depuis que le monde est monde représenteraient 5 Eo de données…soit seulement 18 % du volume de données sécurisées par Rubrik en 20221234

Données sensibles disséminées dans :

Plus de 8,7

milliards de fichiers

Plus de 19

milliards d'enregistrements de données sensibles contenus dans les fichiers

1 fichier sur 38 renferme des données sensibles

Étude de cas :

Nous nous sommes également intéressés tout particulièrement à une attaque perpétrée contre l'une des organisations analysées parmi les données de télémétrie de Rubrik. Le nom de l'organisation a été modifié afin de préserver son anonymat.

Données de télémétrie de Rubrik = RT

(1) https://www.space.com/18383-how-far-away-is-jupiter.html (2) https://www.sizes.com/tools/filing_cabinets.htm (3) https://www.zmescience.com/science/how-big-data-can-get/ (4) https://www.backblaze.com/blog/what-is-an-exabyte/

Plus de 1 600

Responsables informatiques et de la cybersécurité

10

Pays

49 %

DSI et RSSI

Nous avons demandé à Wakefield Research de réaliser une étude afin de compléter notre propre télémétrie en y apportant une vision plus large du contexte de la sécurité des données. Nous avons choisi d'y faire participer des responsables informatiques et de la cybersécurité afin d'étudier leurs différences de points de vue.

Plus de 1 600

responsables

49 % DSI et RSSI

16 % Vice-présidents

38 % Directeurs

Interrogés dans trois régions :

AMER

EMEA

APAC

et 10 pays :

États-Unis

Royaume-Uni

France

Allemagne

Italie

Pays-Bas

Japon

Australie

Singapour

Inde

Données de Wakefield Research = WR

Nous avons contacté certains organismes reconnus dans le domaine de la cybersécurité afin d'obtenir une perspective plus complète sur le contexte de la sécurité des données. Nous les remercions de nous avoir autorisés à utiliser leurs résultats.

Palo Alto Networks Unit 42

Mandiant

Expel

Permiso

Nous avons contacté certains organismes reconnus dans le domaine de la cybersécurité afin d'obtenir une perspective plus complète sur le contexte de la sécurité des données. Nous les remercions de nous avoir autorisés à utiliser leurs résultats.

Palo Alto Networks Unit 42

Demandes de rançons en 2022, d'après le rapport 2023 Unit 42 Ransomware and Extortion Report

Mandiant

Données sur les temps de séjour médians et sur les rapports d'enquête sur le ransomware dans le monde, d'après le rapport M-Trends 2023

Expel

Signes précurseurs du ransomware et augmentation du taux d'intrusion dans les clouds publics, d'après le rapport Great Expectations 2022

Permiso

Données sur l'utilisation illicite d'informations d'identification pour les intrusions dans le cloud et sur les niveaux de privilège des informations d'identification, d'après le rapport Permiso 2022 - End of Year Observations

Données sur les réponses aux incidents = ER

Un océan de données

Les organisations naviguent sur un océan de données. En surface, cet océan semble vaste, quoique stable.

Mais toute personne qui sombre dans ses profondeurs sait qu'elle y trouvera de la vie.

La visibilité est mauvaise mais les données se révèleront peu à peu − dans des grottes, sous des rochers, où que vous regardiez ! Les courants sont puissants. Vous ne serez jamais témoin deux fois de la même scène.

Les données prolifèrent plus rapidement et s'étendent géographiquement à bien plus d'emplacements que nous ne pourrions l'imaginer RT

45 %

sécurisent leurs données dans un environnement mixte (on-premise, cloud et SaaS).

36 %

font simultanément appel à plusieurs fournisseurs de clouds.

Pour chaque solution de sécurité des données, il y a un défi à relever. WR

En situation de crise, le dernier rempart n'est autre que les systèmes de sauvegarde et de restauration, avec les processus associés. Mais les organisations ont compris qu'il ne suffit plus désormais de se contenter d'une simple solution de sauvegarde.

Tout le monde « fait » de la sécurité des données, mais la réalité en 2022 recèle des disparités. WR

des organisations ont utilisé au moins une initiative Zero Trust.

ont testé des options de sauvegarde et de restauration.

ont élaboré ou étudié un plan de réponse en cas d'incident.

ont créé ou affiné leur plan d'orchestration de la restauration de données.

Ces impacts et ces incertitudes occupent le fond de notre esprit jusqu'au jour où…

ces craintes se matérialisent

concrètement.

Un établissement universitaire américain a été directement témoin de la dure réalité de la sécurité des données. Au travers de son histoire, nous verrons à quel point l'expérience qu'il a vécue est banale.

Les faits relatés dans cette étude de cas sont véridiques, mais le nom réel de l'organisation a été anonymisé afin de protéger la confidentialité du client.

2,9

Po de stockage logique

64

To de stockage back-end physique

Données disséminées entre deux environnements distincts

155 % de croissance de données sur l'année 2022

Jours 1-3

L'intrusion

Log4j,

Fin 2021, une vulnérabilité détectée au niveau de la bibliothèque logicielle Log4j d'Apache, l'un des composants les plus déployés parmi les logiciels open source, a massivement ébranlé l'industrie technologique. Les cybercriminels ont commencé à exploiter cette vulnérabilité (désormais connue sous le nom de Log4Shell) en seulement 12 heures, et continuent encore à le faire.1

1 The Guardian : Une faille logicielle récemment découverte constitue "la vulnérabilité la plus critique de la dernière décennie".

En entrant via le serveur, les hackers ont contourné les mesures de sécurité protégeant l'infrastructure.

Les hackers ont utilisé tout un ensemble d'outils et de processus légitimes pour créer des identifiants illicites, élargir leur intrusion, créer de nouveaux points d'ancrage dans l'environnement et compromettre le système Active Directory.

Les cybercriminels ont progressé latéralement dans l'infrastructure de l'Université de Stone pour mettre la main sur cinq ordinateurs de leur environnement VMware et, ce faisant, recueillir des détails stratégiques.

Et tout cela à l'insu de l'établissement.

L'expérience de l'Université de Stone, bien qu'alarmante, est étonnamment commune à en juger ce qu'ont vécu de nombreuses organisations l'an dernier.

99 %

des responsables informatiques et de la cybersécurité ont eu connaissance d'au moins une attaque en 2022. En moyenne,

ils ont été confrontés à 52 attaques en 2022.

61 %

de ces attaques ont impacté des applications SaaS, la plateforme/l'environnement le plus communément visé(e).

Tous les types d'environnements ont été touchés par des activités malveillantes dans les proportions suivantes : RT

61 %

SaaS

60 %

Cloud

52 %

On-premise

Selon Expel, le nombre d'incidents malveillants perpétrés dans les trois principaux clouds publics a augmenté de : ER

70 %

Remarque : les trois clouds publics référencés sont Amazon Web Services (AWS), Google Cloud Platform (GCP) et Microsoft Azure. 1

Après avoir exploité la vulnérabilité et mis la main sur l'environnement de l'Université de Stone, les cybercriminels ont rapidement utilisé les identifiants illicites à des fins malveillantes. ER

Selon Permiso,

100 %

des intrusions dans le cloud qu'ils ont détectées et auxquelles ils ont répondu étaient dues à une violation d'identifiants. 2

Par ailleurs,

90 %

des privilèges accordés à ces identifiants étaient superflus ; autrement dit, seuls 5 à 10 % des privilèges accordés étaient réellement utilisés sur ces identifiants. 3

La plupart des entreprises n'ont que peu de visibilité, voire aucune, sur la manière dont leurs identités sont utilisées… elles ne sont ni surveillées ni auditées…et ne sont pas si faciles à détecter lorsqu'elles sont corrompues. Avec l'essor des écosystèmes axés sur les API (pipelines CI/CD, microservices, architectures serverless, etc.), on observe des fuites d'identités, qui se propagent à un rythme ahurissant, au point d'augmenter sensiblement le nombre de clés, jetons et certificats corrompus.

Ian Ahl, VP et directeur de P0 Labs, Permiso

(1) https://expel.com/blog/2023-great-expeltations-report-top-six-findings/ (2) https://permiso.io/blog/s/permiso-2022-end-of-year-observations/ (3) https://permiso.io/blog/s/permiso-2022-end-of-year-observations/

Jour 4

Préparation à l'attaque de ransomware

En règle générale, les organisations ne s'aperçoivent qu'elles sont victimes d'une attaque que lorsque les hackers les en informent.

Toujours à l'insu de sa victime, les cybercriminels se sont préparés à révéler leur intrusion. Ils ont veillé à s'emparer de plusieurs points d'accès sur les systèmes de l'Université de Stone. Résultat…

Ils ont également créé un accès à un serveur de sauvegarde de données traditionnel pour observer la réaction de l'Université de Stone.

Ironie du sort : l'Université de Stone avait entrepris de changer de fournisseur et de technologie de sauvegarde, sans prendre la peine de retirer de son environnement ce serveur devenu inutile.

Au bout du compte, les cybercriminels ont exfiltré huit gigaoctets (Go) de données de l'ensemble de l'environnement de l'Université de Stone.

Les attaques de ransomware sont-elles fréquentes ?

40 % WR

40 % des entreprises externes interrogées ont indiqué avoir été réellement victimes d'une attaque de ransomware.

11 % ER

Selon Expel, 11 % de l'ensemble des événements malveillants recensés par son SOC étaient liés à des activités de ransomware. 1

18 % ER

Mandiant estime que 18 % de ses missions étaient liées à des attaques de ransomware. 2

Types d'attaques subies par les organisations externes en 2022 : WR

59 %

de violation de données

54 %

de violation des e-mails professionnels ou de transferts frauduleux

41 %

de menaces internes

40 %

de ransomware

Le comportement des hackers qui ont ciblé l'Université de Stone est cohérent avec les temps de séjour médians observés par Mandiant dans le monde : ER

Les temps de séjour observés lors des enquêtes sur le ransomware sont généralement plus courts, car le hacker signale lui-même sa présence en envoyant la lettre de rançon ou en chiffrant un environnement. 1

(1) https://www.mandiant.com/m-trends

Jour 5

Déploiement du ransomware

Les hackers de l'Université de Stone ont amorcé les phases de demande de rançon le dimanche soir à environ 21 h.

AvosLocker

Le terme AvosLocker est employé pour décrire à la fois une famille de logiciels malveillant et un groupe de cybercriminels. Il fonctionne selon le principe du « ransomware as a Service », où les adhérents s'abonnent à un service pour exécuter des déploiements de ransomware et collecter des rançons. Dans le cas d'AvosLocker, l'abonnement couvre la gestion directe des négociations de rançons, la publication des données exfiltrées des victimes, ainsi que l'utilisation proprement dite d'un outil de ransomware spécifique. 1

1 CISA. « FBI and FinCEN Release Advisory on AvosLocker Ransomware | CISA. » US-CERT, CISA, 22 mars 2022 Consulté le 8 novembre 2022.

AvosLocker a également déclenché l'arrêt des outils de gestion des machines virtuelles peu avant le début du chiffrement des fichiers afin d'empêcher l'Université de Stone de réagir de manière efficace.

que les hackers ont publié leurs demandes de rançon

Milieu

D'aucuns pensent que le chiffrement intervient à la fin de l'événement de ransomware, mais cela n'est pratiquement jamais le cas. Dans le cas de l'Université de Stone, par exemple, les cybercriminels disposaient depuis des jours d'un accès illimité aux systèmes de l'organisation, à son insu. Et il a fallu encore plusieurs jours avant que l'histoire de son attaque de ransomware trouve une issue.

Le ransomware est un type de menace par déni de données. Le déni de données peut impliquer du ransomware, des wipers, la suppression de données à l'aide d'accès valides et des efforts de déni de service. Qui plus est, les cybercriminels ont pour habitude d'exfiltrer des données à diverses fins avant de procéder au chiffrement proprement dit.

En 2022, l'équipe de réponse au ransomware de Rubrik a aidé des dizaines d'organisations à restaurer leurs données. Voici les familles de ransomware qui ont été les plus couramment rencontrées :

- LOCKBIT2.0

- BLACKCAT/ALPHV

- AVOSLOCKER

- META

- PLAY

- HIVE

- SPARTA

- BLACK BASTA

- SPIDER

- VICE SOCIETY

Jours 5-7

Première réponse

Votre capacité à combattre les hackers dépend de votre degré de préparation

Pour surmonter cette épreuve, l'Université de Stone a décidé de restaurer ses données dans des environnements d'analyse et de test afin d'entreprendre son travail d'enquête et de prioriser ses prochaines actions.

En parallèle, ils ont analysé les sauvegardes de données hors ligne, détecté un serveur potentiellement corrompu et monté ce serveur dans leur environnement d'analyse en vue d'une enquête plus poussée.

L'université a mis la main sur les notes des hackers, accompagnées de leur plan d'attaque, des comptes corrompus et de la chronologie de l'intrusion. D'autres enquêtes ont permis de révéler sept autres serveurs corrompus et d'identifier le point d'intrusion initial.

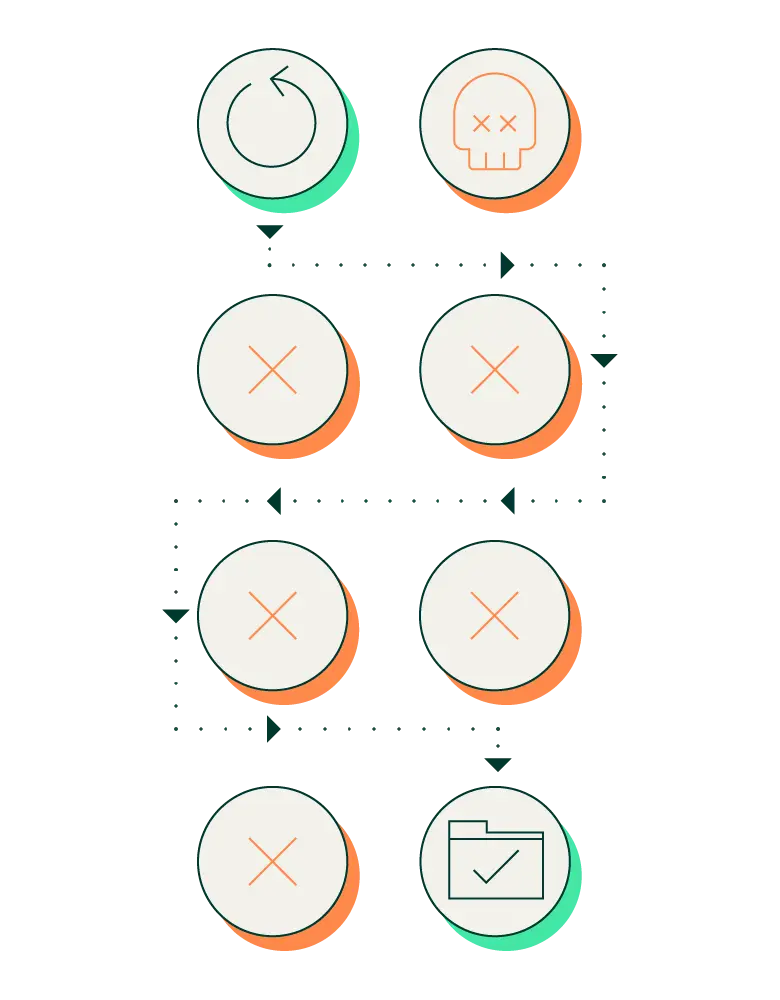

Heureusement, l'Université de Stone a commencé rapidement à reconstruire son environnement en deux temps :

Premièrement, les serveurs effectivement touchés par l'intrusion initiale.

L'équipe de l'Université de Stone est parvenue à restaurer les huit serveurs corrompus hébergés dans cinq machines virtuelles à un point dans le temps correspondant à la veille de l'intrusion des hackers, ce qui a représenté une perte totale de six jours de données.

Deuxièmement, les serveurs chiffrés par le ransomware, mais qui ne faisaient pas partie de l'attaque initiale.

Il restait encore 145 machines virtuelles à restaurer. Mais ces systèmes, qui n'avaient subi qu'un simple chiffrement, ont nécessité moins d'efforts de la part de l'équipe. Ils ont été restaurés à partir de sauvegardes créées la veille du déploiement du ransomware, ce qui a permis d'éviter de perdre cinq jours de données supplémentaires sur l'ensemble de ces 145 VM.

L'opération de restauration globale a également coûté à l'organisation de nouveaux hôtes ESXi, un nouveau vCenter et une reconstruction d'Active Directory.

Parmi toutes les issues possibles, celle-ci était la plus favorable que l'Université de Stone pouvait espérer. Optimiste au vu des progrès réalisés, l'Université de Stone était déterminée à ne pas payer la rançon

Il peut sembler facile de franchir le premier obstacle majeur d'un incident de chiffrement :

Comment diagnostiquer et analyser quelque chose qui est chiffré ? Payer la rançon vaut-il vraiment la peine ? L'idéal est de bien se préparer au moment du chiffrement initial, en créant des copies « propres » des données. L'Université de Stone était préparée, mais quels sont les facteurs à prendre en compte pour parer à cette éventualité ?

Payer la rançon vaut-il vraiment la peine ? WR

46 %

40 % des organisations externes qui ont payé une rançon n'ont constaté qu'un intérêt limité à utiliser les solutions de déchiffrement proposées par les hackers : 46 % ont pu restaurer la moitié de leurs données, voire moins, avec l'aide des hackers.

16 %

Seules 16 % de la totalité des organisations externes ont pu récupérer l'ensemble de leurs données à l'aide des outils de déchiffrement offerts par les cybercriminels.

Les données de télémétrie de Rubrik ont révélé la prévalence des signes précurseurs et des taux de chiffrement du ransomware : RT

Moins de 0,004 % des données sécurisées ont été chiffrées

Détection des comportements anormaux

La détection des comportements anormaux constitue la première étape d'un processus en deux phases pour identifier le ransomware. Au cours de ce processus, Rubrik analyse les métadonnées du système de fichiers afin d'identifier tout comportement anormal, par exemple un nombre inhabituel de fichiers ajoutés, supprimés ou répliqués. La plupart des activités anormales ne sont pas imputables à du ransomware, mais elles nécessitent une enquête suivie.

Détection de fichiers suspects

La seconde étape du processus d'identification du ransomware consiste à détecter les fichiers suspects. Cette phase utilise à la fois l'IA et le machine learning pour évaluer les fichiers identifiés au cours de la phase de détection des comportements anormaux, en observant l'entropie des données, les extensions de fichiers, la compression, les actions malveillantes connues et associées au ransomware, ainsi que divers autres facteurs indiquant la présence de ransomware.

Analyse des snapshots

Un snapshot est une copie de la sauvegarde de données hors ligne qui est généralement exécutée selon un modèle récurrent et automatisé ou dans le cadre de tâches ponctuelles. Des tâches analytiques peuvent ensuite être réalisées à partir des snapshots créés.

20 692

snapshots, soit 0,07 % du nombre total de snapshots, contenaient une activité anormale.

1 198

de ces snapshots anormaux, soit 6 % de toutes les activités anormales, ont conduit à un chiffrement empêchant l'exécution des snapshots

Sur l'ensemble des snapshots évalués, seuls 0,004 % présentaient un problème de chiffrement.

TOUS

100 % des chiffrements étaient liés à une absence d'authentification multifacteur.

100 %

Tous les chiffrements avaient été précédemment identifiés comme une activité anormale.

Parmi tous les clients Rubrik en 2022, RT

moins de 0,004 % de toutes les données sécurisées nécessitaient une analyse complémentaire ou indiquaient une activité de ransomware.

Cela donne une bonne idée de la manière dont une organisation peut prendre le contrôle de sa surface de menace.

Il est pratiquement impossible de protéger votre organisation contre l'immense étendue des menaces, mais il existe de bons moyens d'éradiquer de grandes parties de la zone à risque sur cette surface d'attaque.

Jour 8

Deuxième demande de rançon

Le chiffrement n'est pas la seule arme (ou l'arme de prédilection) des hackers

JOURS APRÈS

La première demande de rançon, les hackers en ont envoyé une deuxième, dans laquelle ils menaçaient de transmettre les 8 Go de données exfiltrées sur un site de fuite contrôlé par AvosLocker si l'université ne payait pas la rançon sous quatre jours.

Ils ont également tenté de corrompre de nouvelles parties de l'environnement de l'Université de Stone pour tenter de contrer ses réactions.

Après un début prometteur, ce revirement inattendu a ramené l'Université de Stone au point de départ et l'a laissée aux prises avec un lourd dilemme :

payer la rançon ou voir ses données divulguées en ligne.

72 %

des organisations non clientes de Rubrik se disent prêtes à payer une demande de rançon.

Pour les organisations non clientes de Rubrik qui ont accepté de payer une rançon, les proportions sont les suivantes : WR

70 %

ont payé la demande de rançon à la suite de chiffrements.

37 %

ont payé une demande de rançon en raison de menaces d'extorsion sur des fuites de données.

Montants des rançons observés en 2022 dans le rapport Unit 42 Incident Responses de Palo Alto Networks : ER

Demande de rançon la plus élevée

Rançons les plus élevées payées 1

Jours 8-11

Ajustement de la réponse

La visibilité sur les données soulève des opportunités

Pour gérer la demande de rançon et éviter une extorsion de ses données, l'Université de Stone a décomposé sa réponse en trois efforts distincts.

Premièrement, elle a entrepris des efforts de détection et de réponse afin d'identifier et contrer les efforts d'intrusion subséquents. Cette initiative lui a valu de remplacer plusieurs serveurs, de remplacer plusieurs pare-feu et d'entreprendre d'autres mesures de durcissement.

Premièrement, elle a entrepris des efforts de détection et de réponse afin d'identifier et contrer les efforts d'intrusion subséquents. Cette initiative lui a valu de remplacer plusieurs serveurs, de remplacer plusieurs pare-feu et d'entreprendre d'autres mesures de durcissement.

Deuxièmement, elle a poursuivi ses efforts de restauration de données en testant des parties des environnements restaurés avant de les déplacer dans son environnement de production.

Deuxièmement, elle a poursuivi ses efforts de restauration de données en testant des parties des environnements restaurés avant de les déplacer dans son environnement de production.

Troisièmement, l'Université de Stone a commencé à évaluer l'impact d'une divulgation en ligne de ses données volées.

Troisièmement, l'Université de Stone a commencé à évaluer l'impact d'une divulgation en ligne de ses données volées.

Mais...

Les problèmes persistants de chiffrement ont empêché l'Université de Stone d'identifier la menace de fuite de données qui pesait sur son environnement de production et de vérifier si les cybercriminels avaient effectivement volé 8 Go de données ou de déterminer quelles données avaient été dérobées.

Résultat...

Elle a donc choisi de migrer ses opérations d'évaluation d'impact vers sa sauvegarde de données la plus récente.

La bonne nouvelle

C'est que l'Université de Stone a trouvé des réponses en 24 heures et disposait alors de trois jours pour prendre des décisions en connaissance de cause.

La mauvaise nouvelle

C'est que les hackers étaient parvenus à voler 8 Go de données contenant plus de 9 millions d'enregistrements sensibles remontant à 2013.

Bien qu'elle ait compris que le fait de voir ses données sensibles publiées en ligne serait un énorme coup dur, l'Université de Stone a aussi pris conscience d'une cruelle vérité : il n'y avait aucune garantie que ces données sensibles ne soient pas divulguées, même si elle payait la rançon.

Partant de ce constat, l'Université de Stone a mis à profit les trois jours dont elle disposait pour informer en amont les personnes physiques et morales concernées.

Avant que les données ne soient publiées, l'Université de Stone avait accompli une lourde tâche, et pourtant nécessaire : conclure toutes les principales actions de réponse…

Un déplacement et une propagation rapides des données présentent un risque réel pour les organisations. RT

Une organisation moyenne possède

fichiers renfermant des données sensibles

et

enregistrements de données sensibles au total

Différence entre fichiers et enregistrements de données sensibles : les fichiers contiennent des enregistrements de données. Certains de ces enregistrements peuvent être sensibles. Par exemple, une feuille de calcul peut contenir des centaines d'enregistrements de données sensibles, tandis que d'autres fichiers peuvent n'en contenir aucun.

Si chaque organisation mondiale est assise sur un immense volume de données, certaines de ces données peuvent potentiellement porter de terribles préjudices si elles venaient subitement à devenir indisponibles ou corrompues.

Les données sensibles en sont un bon exemple : ces données sont couvertes par différentes normes ou réglementations du secteur, notamment la PII, l'HIPAA, le RGPD et la CPAA. 1234

Pour les consommateurs comme pour les organisations, il est difficile à plus d'un titre d'évaluer les impacts sur les données, mais les pénalités financières associées aux données sensibles n'offrent qu'une seule option.567 Voici quelques exemples :

Pénalité en cas d'exposition de données sensibles : jusqu'à 20 millions d'euros ou 4 % du chiffre d'affaires global de l'entreprise en cas de violations graves, en retenant la plus grande de ces valeurs.

Dans un environnement classique, cela représenterait une amende de moins de deux euros par enregistrement pour atteindre un montant de 20 millions d'euros.

Pénalité en cas d'exposition de données sensibles : entre 50 et 50 000 $ par violation, avec un plafond de 1,5 million de dollars US.

En prenant seulement le nombre moyen de fichiers dans un environnement type, la pénalité maximale d'un montant de 1,5 million de dollars US serait très largement dépassée, s'élevant à un total de 28 millions de dollars US en prenant la base de la pénalité la plus faible (50 $).

Pénalité en cas d'exposition de données sensibles : jusqu'à 2 500 $ par violation, ou jusqu'à 7 500 $ pour chaque violation intentionnelle. Aucun plafond de pénalité.

Le nombre de fichiers d'une organisation type serait, à lui seul, passible de 1,1 milliard de dollars d'amendes.

(1) https://gdpr-info.eu/art-4-gdpr/ (2) https://www.cdc.gov/phlp/publications/topic/hipaa.html (3) https://www.dol.gov/general/ppii (4) https://oag.ca.gov/privacy/ccpa#:~:text=The%20right%20to%20limit%20the,personal%20information%20collected%20about%20them. (5) https://gdpr-info.eu/issues/fines-penalties/#:~:text=83(5)%20GDPR%2C%20the,fiscal%20year%2C%20whichever%20is%20higher. (6) https://resourcehub.bakermckenzie.com/en/resources/data-privacy-security/north-america/united-states/topics/penalties-for-non-compliance (7) https://cppa.ca.gov/

Une organisation type contient suffisamment de données sensibles pour

ATTEINDRE LE PLAFOND

de toutes les pénalités financières

Chaque intrusion a sa conclusion naturelle, mais nous ne devrions jamais relâcher notre attention à la fin de l'incident. Mieux vaut voir les choses sous un autre angle : se dire que nous avons refait surface après avoir plongé dans les profondeurs de l'océan.

Que faut-il retenir de notre aventure dans les profondeurs de l'océan qu'est la sécurité des données ? Que ferions-nous différemment ?

Les intrusions ont un impact économique et humain

Les impacts de ces intrusions touchent aussi bien l'entreprise que les personnes, et cela bien après la fin du travail d'enquête et de l'application des mesures IT. Ces impacts perdurent et nous font douter de notre capacité à maintenir le cap pour l'année à venir. WR

39 %

Plus d'un tiers (39 %) des responsables interrogés n'ont que peu confiance, voire aucune confiance, dans la capacité de leur organisation à restaurer des données et applications stratégiques en cas de cyberattaque en 2023.

des organisations externes sont susceptibles de payer une demande de rançon en 2023

93 % des entreprises victimes d'une cyberattaque en 2022 indiquent avoir subi des impacts négatifs :

49 %

déplorent une perte de clients

45 %

une perte de chiffre d'affaires

44 %

une mauvaise presse et/ou une atteinte à la réputation

42 %

un changement forcé de direction

5 %

un effet négatif sur le cours de l'action

Ces attaques exercent une lourde pression sur les cadres dirigeants : 98 % signalent d'importants troubles émotionnels et/ou psychologiques liés à des cyberattaques l'an dernier.

53%

signalent davantage d'anxiété face à leurs responsabilités.

46%

une inquiétude concernant la sécurité de l'emploi.

43%

une perte de confiance entre les collaborateurs.

41%

une perte de sommeil/difficulté à dormir.

Les problèmes se rejoignent avant et après l'intrusion

Les intrusions ne sont pas des événements isolés. Il y avait des difficultés avant l'intrusion, et à ces obstacles existants s'ajoutent désormais des impacts post-intrusion prévisibles.

47 %

Près de la moitié (47 %) des RSI et des responsables de la sécurité pensent que leur budget 2023 dédié à la cybersécurité est insuffisant

27 %

de ces mêmes responsables s'attendent à ce que leurs budgets IT/cybersécurité diminuent en 2023

4 %

Les RSI et les responsables de la sécurité devront veiller à fédérer leurs équipes ; seuls 4 % d'entre eux estiment qu'aucun facteur limitant l'alignement entre équipes IT et de sécurité ne mérite d'attirer leur attention en 2023

Voici les cinq problèmes majeurs qui contribuent à une dissension entre les équipes IT et de sécurité dans la défense contre les cyberattaques : WR

52% Suites d'outils distinctes

51% Écarts de visibilité

50% Priorités contradictoires

47% Absence de planification ou de processus formels

45% Désalignement des structures de direction

Les intrusions recèlent des opportunités positives.

Mais il y a tout de même de la lumière au bout du tunnel : votre organisation peut survivre et surmonter victorieusement les menaces inévitables. Ces mêmes intrusions sont autant d'occasions d'introduire des améliorations et d'instiller le changement. WR

99 %

des organisations ayant été victimes d'une cyberattaque en 2022 ont mis en œuvre de nouvelles actions :

48 %

48 % ont changé de fournisseur ou de partenaire tiers afin de produire de meilleurs résultats

54 %

54 % ont augmenté leurs dépenses dans de nouvelles technologies ou de nouveaux services

43 %

43 % ont recruté du personnel supplémentaire

Malgré tous ces défis, RT

Tout n'est pas négatif ou forcément lié à des cyberattaques. En nous préparant à saisir les opportunités qui se présentent en situation de crise et à exploiter les efforts de résilience systématique, nous pouvons en tirer des résultats positifs.

Rubrik Zero Labs a constaté que certaines organisations avaient introduit des améliorations positives tout au long de l'année 2022, et s'attend à ce que cette tendance se poursuive en 2023. Cette amélioration est perceptible dans tous les secteurs d'activité et dans l'ensemble des régions.

16 % RT

Ces changements ont conduit les entreprises moyennes à renforcer leur posture de sécurité de 16 % en 2022.

97 % ER

Selon Expel, 97 % des tentatives de ransomware ont été déjouées avant le déploiement de ransomware. 1

11 % ER

de tous les incidents observés par Expel en 2022 auraient pu conduire au déploiement de ransomware.

97 % ER

de ces événements ont été stoppés avant le déploiement de ransomware. Si des équipes de défense parviennent à détecter une intrusion de ransomware et à y répondre avant la fin du cycle, elles ont largement les moyens de déjouer leurs plans malveillants.

Pour les années à venir, nous ne devons pas oublier que la sécurité n'existe pas dans un vide. Alors que les entreprises cherchent à en faire plus avec moins de ressources, il y a souvent urgence à miser sur des technologies aussi efficaces et évolutives que des infrastructures cloud. Mais une adoption rapide implique toujours des risques, en particulier pour les entreprises qui ne sont pas nées dans le cloud. À l'heure où les entreprises continuent d'adopter les nouvelles technologies pour suivre l'évolution des marchés, les équipes de sécurité peuvent probablement s'attendre à une légère hausse des incidents de sécurité, généralement dus à des mauvaises configurations qui passent facilement inaperçues et qui peuvent être tout aussi facilement exploitées, ou bien encore à des clés d'accès exposées.»

Rubrik mesure pour ses clients un score cumulé de sécurité des données et a observé une tendance positive et continue à l'amélioration organisationnelle. Le score de sécurité des données est calculé toutes les 24 heures d'après les catégories suivantes :

1

Sécurité de la plateforme : mesure l'efficacité de la sécurité de l'infrastructure de stockage des données et couvre diverses thématiques, comme les contrôles utilisateur, l'authentification des administrateurs, les journaux d'audit, etc.

2

Protection et restauration des données : analyse le degré de sécurité des données de sauvegarde, évalue si une copie «propre» de la dernière sauvegarde est disponible et examine d'autres facteurs associés.

3

Enquête sur le ransomware : détermine la qualité et la fréquence de la surveillance des menaces de ransomware, et évalue si ces données sont récupérables après un incident de chiffrement.

4

Découverte des données sensibles : mesure le degré de protection des données sensibles, les contrôles d'accès pour ces données et si la restauration des données sensibles est priorisée.

5

Les scores sont évalués de la manière suivante :

- 0-50 : non satisfaisant

- 51-75 : besoin d'amélioration

- 76-90 : satisfaisant

- 91 et plus : excellent

Une organisation mondiale type a vu son score augmenter de 51,2 à 59,47 en 2022, soit une hausse de 16%. RT

59,47 Moyennes globales des scores

16.2% Taux d'amélioration en 2022 : 16,2%

Plus les organisations subissent de conséquences et plus les conséquences s'alourdissent, plus nous avons de responsabilités les uns envers les autres en tant que citoyens digitaux. Nous pouvons concevoir de meilleurs produits, défendre des pratiques d'excellence et mieux travailler, ensemble. Plus nous partageons, plus nous en tirons des connaissances et des enseignements positifs.

Dans cette logique, le Rubrik Zero Labs tient à terminer là où il a commencé : en remerciant les quatre organisations qui nous ont autorisés à exploiter leurs données, en témoignant notre reconnaissance à Wakefield Research pour le travail accompli, en remerciant Shaped By pour ses efforts dans la rédaction de cette étude de cas, et en saluant les contributionsd' Amanda O'Callaghan, Ajay Kumar Gaddam, Sham Reddy , de Kumar Subramanian, de Prasath Mani, de Linda Nguyen, de Lynda Hall, de Kelsey Shively, de Kelly Cooper, tous collaborateurs de Rubrik, pour leur participation directe à cet effort, sans oublier les équipes de créateurs et de développeurs Rubrik.

Abonnez-vous à Rubrik Zero Labs

Pour consulter les autres publications de Rubrik Zero Labs, inscrivez-vous ci-dessous

Merci pour votre inscription !

Nous revenons rapidement vers vous.