Le masquage des données transforme les informations sensibles en une version masquée. Les données sont certes conservées au même format, mais sont inutilisables et illisibles pour les utilisateurs non autorisés. Les développeurs qui conçoivent de nouvelles applications d'entreprise doivent tester la façon dont ces applications interagissent avec des données réalistes. Le masquage des données permet de le faire sans exposer des informations médicales, financières ou d'autres renseignements personnels sensibles sur des serveurs hors production. Les données masquées sont également importantes pour les chercheurs qui ont besoin de jeux de données anonymisés ou partiellement anonymisés pour leurs travaux. C'est aussi un moyen de partager des données en toute sécurité avec des partenaires tiers.

Qu'est-ce que le masquage des données et pourquoi est-il si important ?

Le terme « masquage de données » englobe diverses techniques de sécurité des données chargées de remplacer les données réelles par des valeurs modifiées, mais réalistes. Si ces valeurs de substitution imitent le format et la structure des données originales, elles demeurent inutilisables ou illisibles à des fins non autorisées ou hors production.

Il est important pour les entreprises d'identifier les données sensibles et de les masquer de manière proactive. Le but : assurer leur sécurité tout en préservant l'utilité du jeu de données. Les données sensibles comprennent les informations à caractère personnel (DCP) telles que les dossiers financiers et médicaux où figurent des noms, des numéros de carte de crédit et de sécurité sociale, ou des antécédents médicaux.

Le masquage des données aide les entreprises à préserver la confidentialité des données et la conformité réglementaire (RGPD, HIPAA ou PCI DSS) sans interrompre leurs workflows opérationnels. Résultat : les développeurs et les testeurs peuvent travailler sur des jeux de données qui se comportent comme des données réelles, sans toutefois risquer d'exposer du contenu sensible pendant le développement, les tests ou la préproduction.

Les scénarios réels de données masquées sont nombreux :

Dans les environnements de test, qui disposent rarement des mesures de sécurité exigées par les secteurs réglementés, les développeurs peuvent simuler les interactions des utilisateurs à l'aide de jeux de données réalistes, mais sûrs

Les équipes d'analyse peuvent produire des rapports sur les pseudo-données

À des fins de formation, les employés peuvent travailler avec des exemples de jeux de données reflétant des cas d'usage réels

Les intégrations tierces ne peuvent recevoir que des données masquées, ce qui garantit la confidentialité des partenariats

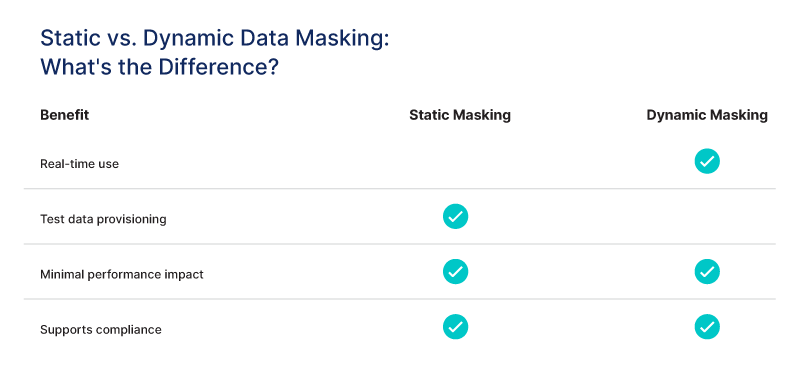

Décryptage : masquage statique ou dynamique des données

Il existe deux types de masquage des données : statique et dynamique.

Le masquage statique des données crée une copie masquée permanente d'un jeu de données. Le processus consiste à prendre un snapshot ou un clone des données originales, puis à remplacer les valeurs sensibles telles que les noms, les numéros de sécurité sociale ou les détails des comptes par des substituts réalistes. Le jeu de données qui en résulte conserve la même structure que l'original, mais ne contient que des enregistrements anonymisés ou fictifs. Il s'agit d'un processus irréversible qui crée une copie. Le masquage statique des données est donc mieux adapté aux environnements hors production tels que les tests, les analyses ou la formation des employés.

Par exemple, une équipe de développement peut créer un clone masqué d'une base de données clients où les numéros de sécurité sociale réels sont remplacés par des valeurs aléatoires, ce qui garantit la confidentialité tout en permettant des tests d'application réalistes.

Le masquage dynamique des données, en revanche, fonctionne en temps réel. Au lieu de créer un nouveau jeu de données, il applique des règles de masquage au fur et à mesure que les utilisateurs interrogent la base de données ou l'application. Les données originales restent intactes dans le stockage, mais les personnes non autorisées ne voient que des valeurs masquées ou partielles. Les cas d'usage les plus courants sont les contrôles d'accès interne et les audits réglementaires, lorsque certains rôles nécessitent une visibilité réduite des données.

Par exemple, un responsable du service client peut ne voir que les quatre derniers chiffres d'un numéro de carte de crédit. Cette approche s'avère de plus en plus utile pour protéger les données cloud dans les scénarios où des informations sensibles circulent entre des systèmes distribués.

Principaux avantages du masquage des données pour la sécurité et la conformité

L'e principal avantage du masquage des données est qu'il renforce la confidentialité des données. Concrètement, ilempêcheer l'exposition des valeurs réelles en les remplaçant par des données masquées. Cependant, il présente aussi d'autres atouts :

Maintien de l'intégrité référentielle – Le masquage des données préserve les relations entre les champs d'un jeu de données (tels que les identifiants, les numéros de compte ou les dossiers de patients), même lorsque des informations sensibles sont anonymisées.

Respect de la conformité – Les réglementations de type RGPD, HIPAA et CCPA exigent des entreprises qu'elles contrôlent l'accès aux données personnelles et réglementées. Dans les secteurs étroitement réglementés tels que les établissements de santé et les cabinets d'avocats, le masquage des données aide les organisations à répondre à ces exigences.

Réduction des menaces et fuites internes – En limitant l'accès aux données sensibles, le masquage des données réduit le risque de divulgation accidentelle ou d'utilisation malveillante au cours du développement, des tests ou de la collaboration avec des tiers.

Bonnes pratiques pour l'implémentation du masquage des données en 2025

Vous commencez à utiliser le masquage de données dans votre entreprise ? Voici les bonnes pratiques à suivre pour générer rapidement des données masquées à utiliser dans les environnements de développement ou d'analyse, sans exposer d'informations sensibles :

Identifier et classer les données sensibles – La première étape consiste à identifier les champs de données qui nécessitent un traitement sensible (DCP, dossiers financiers ou jeux de données réglementées) afin d'appliquer les politiques là où elles sont les plus importantes.

Choisir les bonnes techniques de masquage – N'oubliez pas d'utiliser le masquage statique des données pour les environnements de développement/test où des copies masquées permanentes sont suffisantes, et le masquage dynamique pour les systèmes actifs qui nécessitent une protection en temps réel.

Automatiser les workflows – Comme le volume des données à masquer risque d'être considérable, mieux vaut automatiser autant que possible la découverte et le masquage des données sensibles.

Préserver l'intégrité référentielle – Les valeurs masquées doivent conserver les mêmes relations que le jeu de données d'origine pour garantir l'exactitude des applications, analyses et tests.

Auditer et mettre à jour régulièrement – Les normes de conformité et les menaces ne cessent d'évoluer. Les entreprises doivent donc régulièrement revoir et ajuster les règles de masquage pour rester en phase avec les réglementations et les besoins en matière de sécurité.

Le masquage des données sécurise les données sensibles dans les environnements de production et hors production en fournissant un substitut réaliste. Rubrik peut simplifier et accompagner le processus de masquage des données en automatisant la découverte, la classification et la protection basée sur des politiques qui garantit la conformité et la confidentialité. Il est recommandé d'inclure le masquage des données et d'autres contrôles pour protéger les données cloud dans le cadre d'une stratégie globale de sécurité et de confidentialité des données.