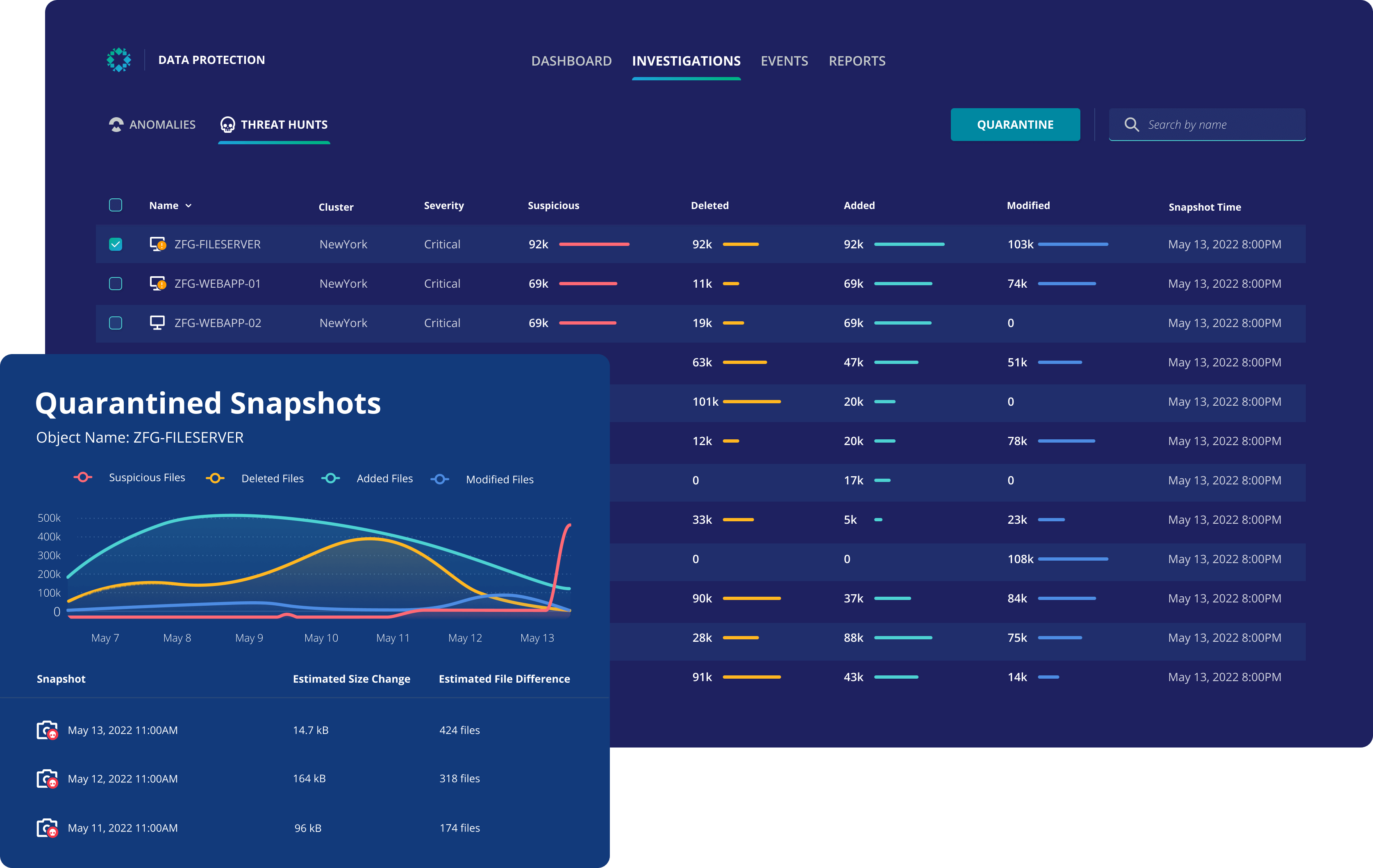

Endiguement des menaces

Mise en quarantaine des snapshots infectés

Assurez une restauration sûre et rapide en mettant en quarantaine les données infectées par des logiciels malveillants.

Réduisez les risques liés à la restauration

Les restaurations plus sûres permettent de limiter l’interruption d’activité en cas d’attaque par des logiciels malveillants. Rubrik Threat Containment isole les snapshots infectés pour réduire le risque de réintroduction de malware dans l’environnement lors de la restauration.

Mettez en quarantaine des données infectées

Contrôlez l’accès aux données

Prévenez toute réinfection

Gartner® Magic Quadrant™ 2025 des plateformes de sauvegarde et de protection des données (BDPP)

Découvrez dans ce rapport un état des lieux complet des solutions BDPP, sans oublier les atouts qui valent à Rubrik sa place dans ce carré pour la sixième année consécutive.

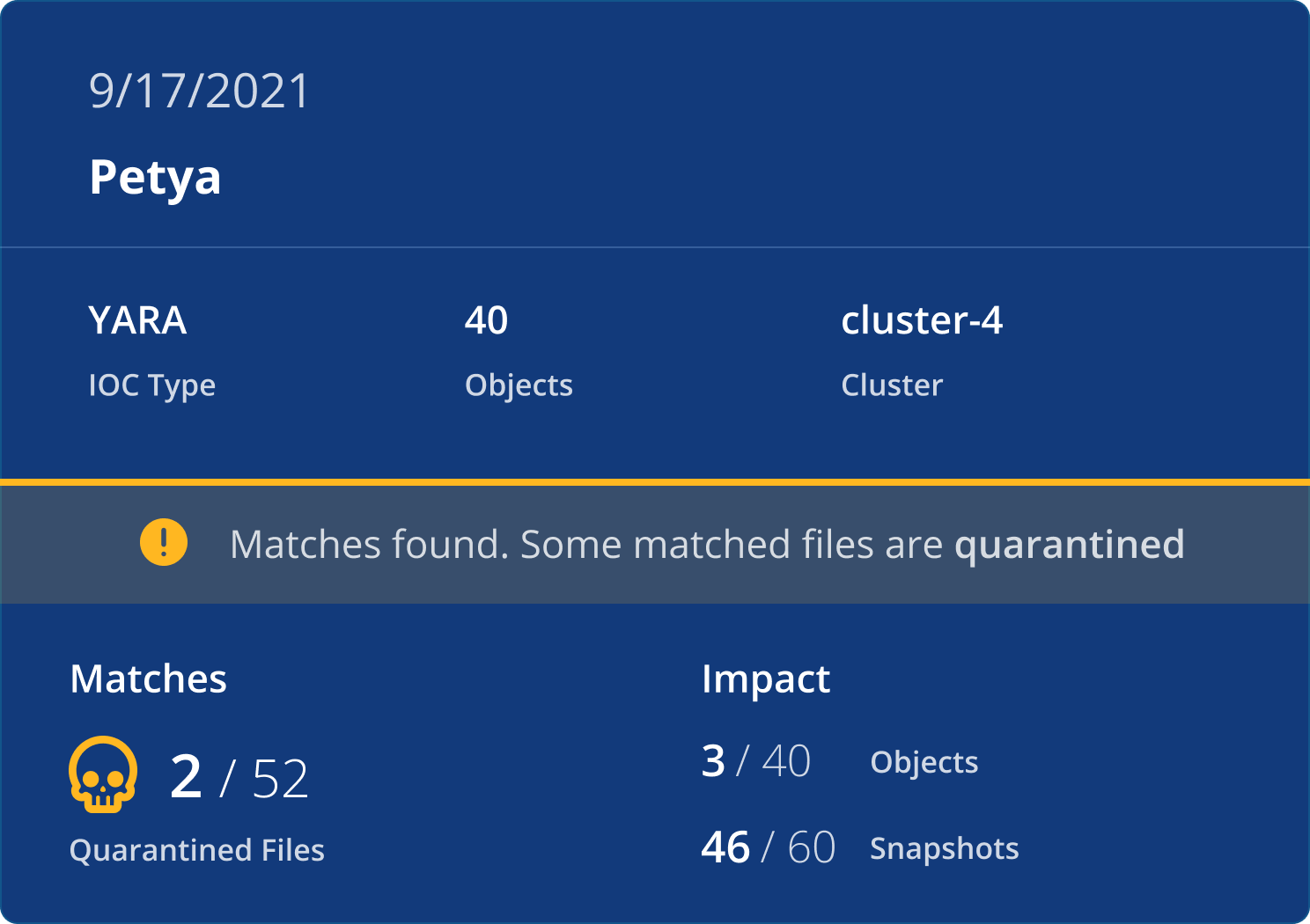

Restaurez les données, pas le logiciel malveillant

Les équipes en charge des incidents sont en mesure d’éviter toute réinfection lors de la restauration en isolant les données infectées.

Isolez les snapshots pour éviter tout accès accidentel

Contrôlez l’accès aux données mises en quarantaine grâce à un contrôle d’accès granulaire basé sur les rôles.

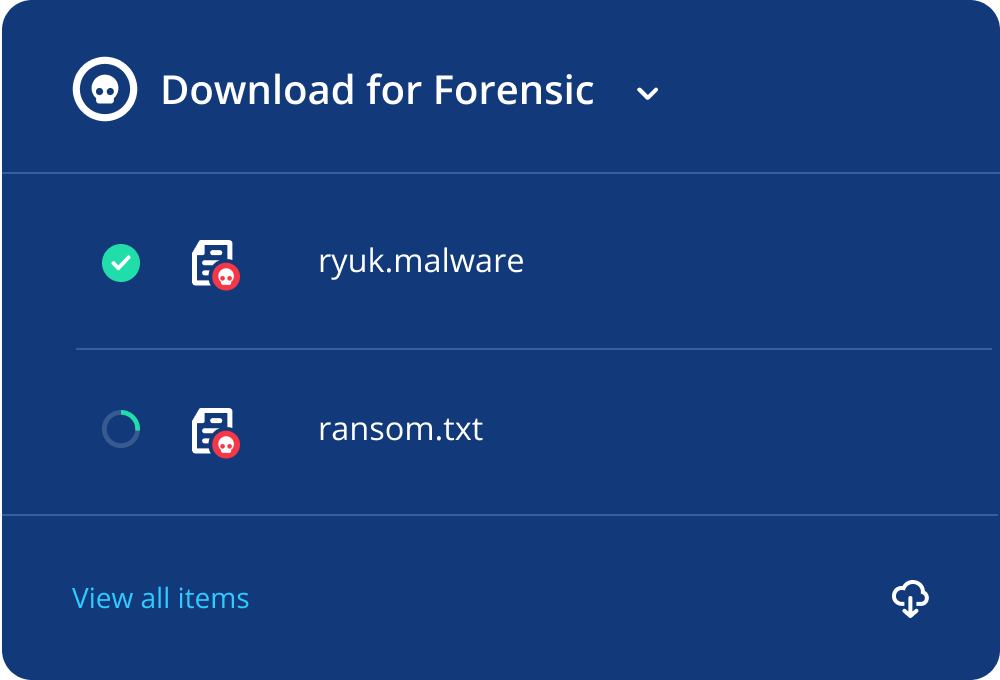

Conservez les données infectées pour effectuer des analyses post-incident

Téléchargez les données mises en quarantaine pour identifier les causes profondes, le point d’entrée et d’autres détails.

Se préparer et récupérer les données après une attaque de ransomware avec Rubrik

Ce guide présente la stratégie Rubrik Zero Trust Data Security et explique comment ses capacités intégrée protègent les données contre les ransomware. Vous découvrirez également comment déployer des bonnes pratiques qui complexifient la tâche aux cybercriminels.

Plan complet de récupération après une attaque de ransomware

Découvrez les bonnes pratiques du secteur pour la création d’un plan de récupération après une attaque de ransomware : préparation, planification, maîtrise, récupération des données et réparation.

Comment élaborer un plan de remédiation efficace

Élaborez votre plan de remédiation face au ransomware grâce aux enseignements tirés d’exemples concrets de cyberattaques.

Vous êtes prêt à vous lancer?

Assistez à une démo de la plateforme Rubrik Zero Trust Data Security réalisée par un de nos experts techniques.