Les attaques de ransomware ciblent de plus en plus les systèmes de sauvegarde, rendant la sécurité Zero Trust essentielle. Rubrik applique ce modèle en limitant strictement les accès et en protégeant les données contre toute modification ou suppression. Cette approche assure une restauration rapide et fiable des données en cas d’attaque.

Les cyber-risques ne cessent d’augmenter. Les attaques de ransomware ont à elles seules bondi de 700 % en 2021. Si, parmi les catastrophes récentes dues à une attaque de ransomware, la fermeture du Colonial Pipeline a particulièrement marqué les esprits, nombre d’autres attaques ont mis en danger les opérations d’organisations diverses. Plus inquiétant encore, on estime que deux attaques de ransomware sur trois visent les systèmes de sauvegarde. Malgré des investissements massifs dans la sécurité du périmètre informatique, des nœuds finaux et de la couche applicative, les hackers trouvent encore des failles pour accéder au données.

Néanmoins, le modèle de sécurité Zero Trust (ZT) est très prometteur. Bien que ce modèle ait d’abord été utilisé pour la sécurité des réseaux, ses principes s’appliquent également à la sécurité des données et plus généralement aux architectures de sécurité. Le modèle ZT pousse à l’extrême le principe du « moindre privilège » : ne faire confiance à personne et accorder le privilège le moins élevé possible, de telle sorte que l’accès d’un utilisateur, après vérification de son identité, soit strictement limité au rôle qui lui est assigné. C’est l’exact opposé du modèle de contrôle d’accès qui prévaut, « faire confiance mais vérifier », qui permet à des utilisateurs disposant d’informations d’identification de base d’accéder à un grand nombre de ressources numériques. Le modèle ZT, lui, suit le principe « vérifier mais faire confiance », qui bloque l’accès jusqu’à la confirmation de l’identité de l’utilisateur, et accorde ensuite uniquement les droits d’accès indispensables pour réaliser la tâche affectée.

Relever les défis selon le principe « faire confiance mais vérifier »

John Kindervag, célèbre Field CTO de Palo Alto Networks considéré comme le père du modèle Zero Trust, disait une chose qui devrait guider toute personne désireuse de protéger ses données contre des attaques malveillantes. Il affirmait : « En matière de cybersécurité, la confiance est le problème fondamental. » À qui pouvez-vous confier l’accès à vos actifs numériques les plus précieux ? La réponse paraît simple : toute personne figurant sur la liste des personnes de confiance devrait avoir l’accès. Et pourtant, nous le savons tous, les choses ne sont pas aussi simples, surtout aujourd’hui. Comment savoir si une personne est bien celle qu’elle prétend être ? Quel niveau d’accès aux données faut-il lui accorder ?

La complexité de cette logique est mise en évidence par une autre observation lumineuse de Kindervag. Selon lui, « La confiance est une émotion humaine que nous avons injectée dans les systèmes numériques ». Les ordinateurs, à l’état brut et naturel, sont stupides et terriblement naïfs. Ce sont des machines. Ils n’ont aucune malice, contrairement à l’espèce humaine qui en est largement pourvue. Pour compenser, il faut intégrer la capacité à établir un niveau de confiance au niveau de la conception globale des systèmes et de l’architecture de sécurité.

Définir l’architecture Zero Trust

Il existe différentes définitions du modèle Zero Trust. Rubrik a adopté le modèle défini par le National Institute of Standards (NIST) dans la spécification NIST SP 800-207 Zero Trust Architecture. Comme l’indique le NIST, le modèle ZT se compose d’un « ensemble évolutif de paradigmes de cybersécurité qui transfère les protections d’un périmètre réseau statique pour s’attacher aux utilisateurs, aux actifs et aux ressources. » Pour le NIST, l’architecture Zero Trust (ZTA) s’appuie sur les principes ZT pour créer l’infrastructure et les workflows d’entreprise.

Pour être efficace, l’architecture ZTA n’accorde jamais une confiance implicite sur la base de l’emplacement physique ou réseau d’un utilisateur. Par exemple, ce n’est pas parce qu’un utilisateur est connecté au réseau local (LAN) qu’il est autorisé à consulter n’importe quelle donnée disponible sur ce LAN.

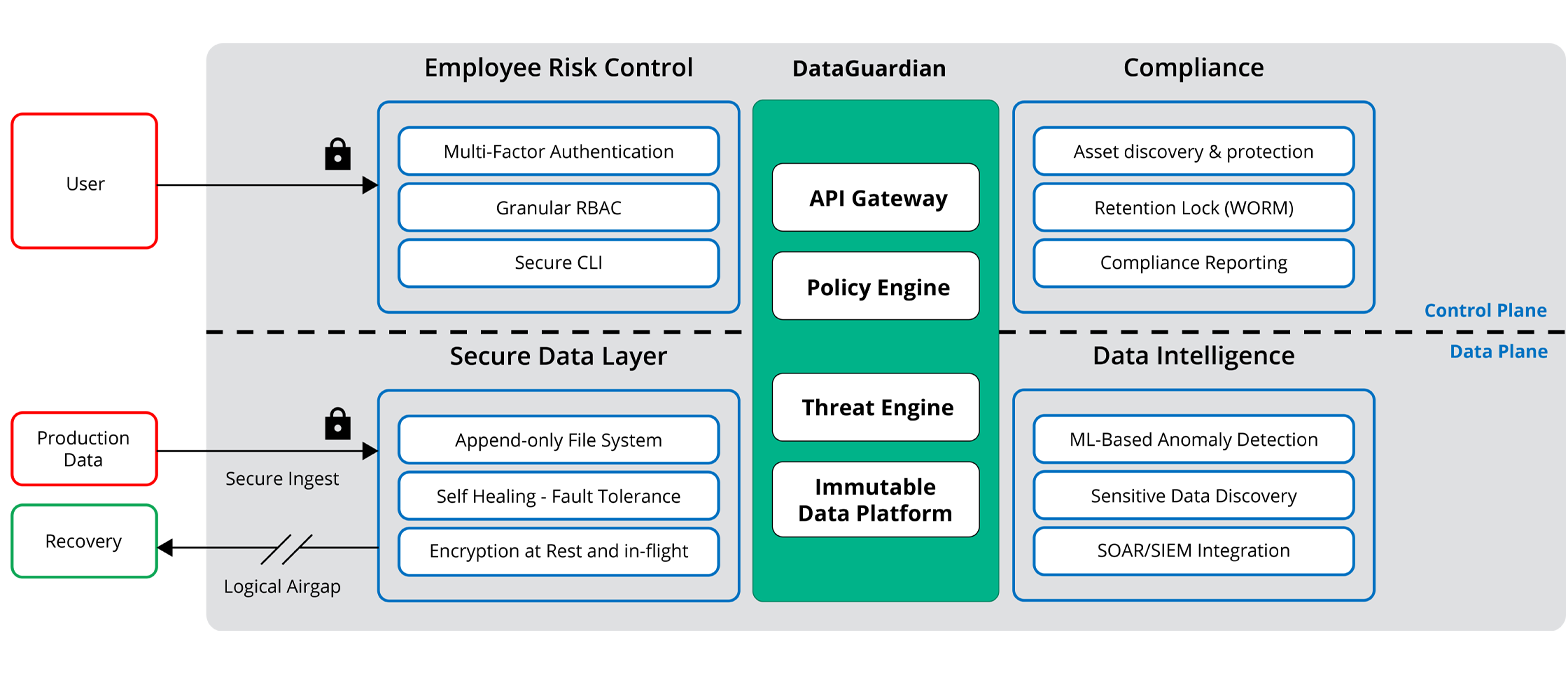

De même, la « propriété » d’un actif ne compte pas. Même si l’utilisateur X apparaît comme propriétaire d’une base de données, il doit prouver son identité avant d’être autorisé à accéder à cette base de données. Les solutions ZT utilisent des outils comme l’authentification multifacteur (MFA) pour authentifier les utilisateurs avant de leur accorder des permissions d’accès ponctuelles. Comme le montre la Figure 1, l’architecture ZT sépare le plan de contrôle du plan des données à l’aide d’un point de mise en application de politique.

Rubrik Zero Trust Data Security

Avec sa solution Zero Trust Data Security™, Rubrik met en œuvre le modèle ZT. Au cœur de cette solution, la technologie Rubrik DataGuardian™ se compose de points de définition et de mise en application de politique qui évitent toute exposition des données de sauvegarde par des protocoles ouverts. Elle prend en charge un système de fichiers spécialement conçu, à l’origine d’une coupure logique qui empêche la découverte ou l’accès aux données via le réseau. Pour commencer, la solution identifie les utilisateurs autorisés grâce à la MFA. Ensuite, le moteur de règles accorde un accès selon le principe du moindre privilège en fonction du rôle précis de l’utilisateur, à l’aide de commandes puissantes de contrôle d’accès basé sur des rôles (RBAC). Ainsi, la solution Zero Trust Data Security™ de Rubrik associe un solide contrôle des utilisateurs et une protection des données fondée sur des règles. La Figure 2 montre comment ces éléments s’articulent entre eux.

Par ailleurs, les données enregistrées dans le système Rubrik ne peuvent être ni modifiées, ni supprimées, ni chiffrées par un hacker. On dispose donc toujours d’une copie saine des données qui peut servir à la restauration. La solution inspecte et consigne le trafic pour contrer tout accès malveillant et toute manipulation des données. Ensuite, elle intègre plusieurs options de restauration dirigées par des experts, notamment les options LiveMount et Mass Recovery. Les équipes informatiques peuvent employer ces outils pour récupérer rapidement les fichiers ou les charges de travail touchés par une attaque.

Gestion des risques liés aux utilisateurs et collaborateurs

Comme nous l’avons vu, la solution Rubrik intègre une fonction intégrée de MFA. Cette fonction garantit une vérification attentive des utilisateurs, sans laquelle le modèle Zero Trust perdrait son efficacité. Les hackers ne peuvent pas accéder aux données gérées par Rubrik, même s’ils ont volé les informations d’identification pour accéder au domaine. Pour les utilisateurs légitimes, le RBAC commande l’accès aux données selon le principe du moindre privilège. La solution n’accorde l’accès que pour les actions assignées à l’utilisateur, telles qu’elles ont été définies par une politique. Contrairement aux autres solutions de gestion de données, Rubrik sécurise les communications avec l’ensemble des interfaces du système, y compris l’accès aux interfaces de ligne de commande (CLI) et aux interfaces de programmation d’applications (API)

Sécurité de la couche de données

Rubrik propose une couche de données sécurisée où les données sont chiffrées en permanence. Cette règle s’applique à la fois sur les données au repos et en transit vers un autre site ou vers le cloud. Un système de fichiers propriétaire, de type « append-only », permet d’ajouter des données à un fichier mais pas d’en supprimer. La solution réalise également des sommes de vérification de l’intégrité des données tout au long de leur cycle de vie, afin d’éviter des modifications non autorisées. Les données sont protégées et disponibles en permanence, même en cas de défaillance d’un nœud du cluster, grâce à la réparation spontanée conçue pour le Web.

Conformité

Quel que soit l’emplacement des données, la solution applique une politique de SLA (accord de niveau de service) reposant sur la recherche automatique de données dans les datacenters et les clouds publics. La rétention verrouillée permet d’empêcher les hackers de réduire ou supprimer vos politiques de rétention des données, afin d’éviter toute suppression de ces données. Par ailleurs, la solution Rubrik génère des rapports de conformité qui simplifient le processus d’audit.

Intelligence des données

La solution ZT de Rubrik intègre des fonctions de Machine Learning qui permettent d’identifier automatiquement les menaces grâce à la détection des anomalies. Elle permet également de déterminer l’onde de choc d’une attaque et de recommander les points de reprise les plus récents. L’intégration des API avec des outils populaires de sécurité des opérations renforce la collaboration entre l’équipe informatique et les agences de sécurité et accélère les opérations en cas d’incident.

Conclusion

Le modèle Zero Trust est de plus en plus considéré comme une protection viable contre les ransomwares et d’autres cybermenaces inquiétantes. Avec ce modèle, les équipes informatiques peuvent protéger plus efficacement les données et être mieux préparées à restaurer les données et les applications sans avoir à payer de rançon. Les propriétaires d’applications ont la certitude que leurs données sont en sécurité et que les applications seront rapidement rétablies en cas d’attaque. Les dirigeants bénéficient d’une stratégie de défense contre les ransomwares plus efficace, un atout pour négocier les primes de cyber-assurance et réduire les risques de pertes financières et de dégradation de la réputation de leur entreprise en cas d’attaque. Et à tous les autres niveaux, tous les collaborateurs de l’entreprise ont à y gagner.

Pour en savoir plus, rendez-vous sur rubrik.com/fr/ransomware