BEDROHUNG EINDÄMMEN

Threat Containment, Angriffe eindämmen & Daten schützen

Sorgen Sie für eine sichere und schnelle Datenwiederherstellung, indem Sie mit Malware infizierte Daten isolieren.

Wiederherstellungsrisiko senken

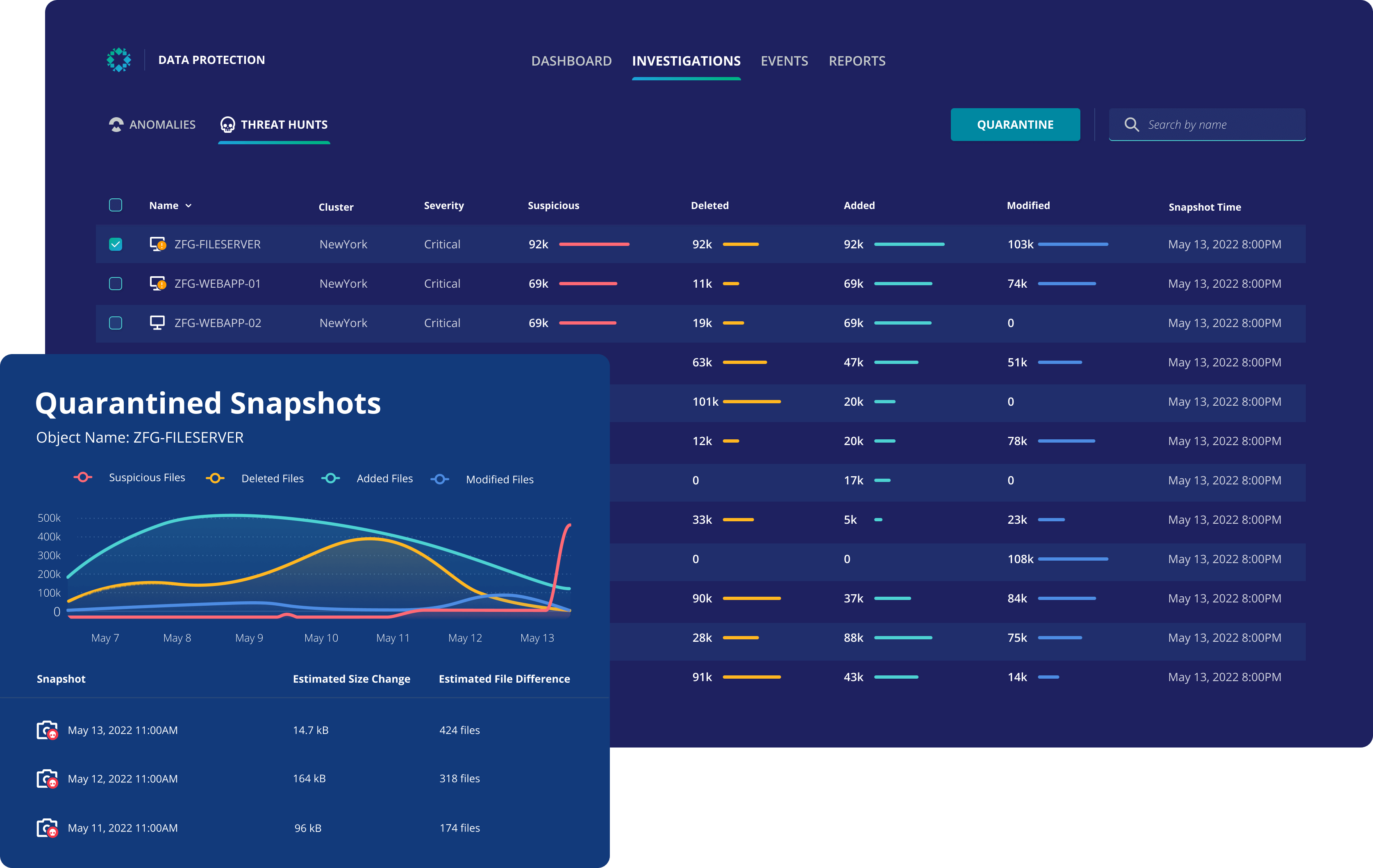

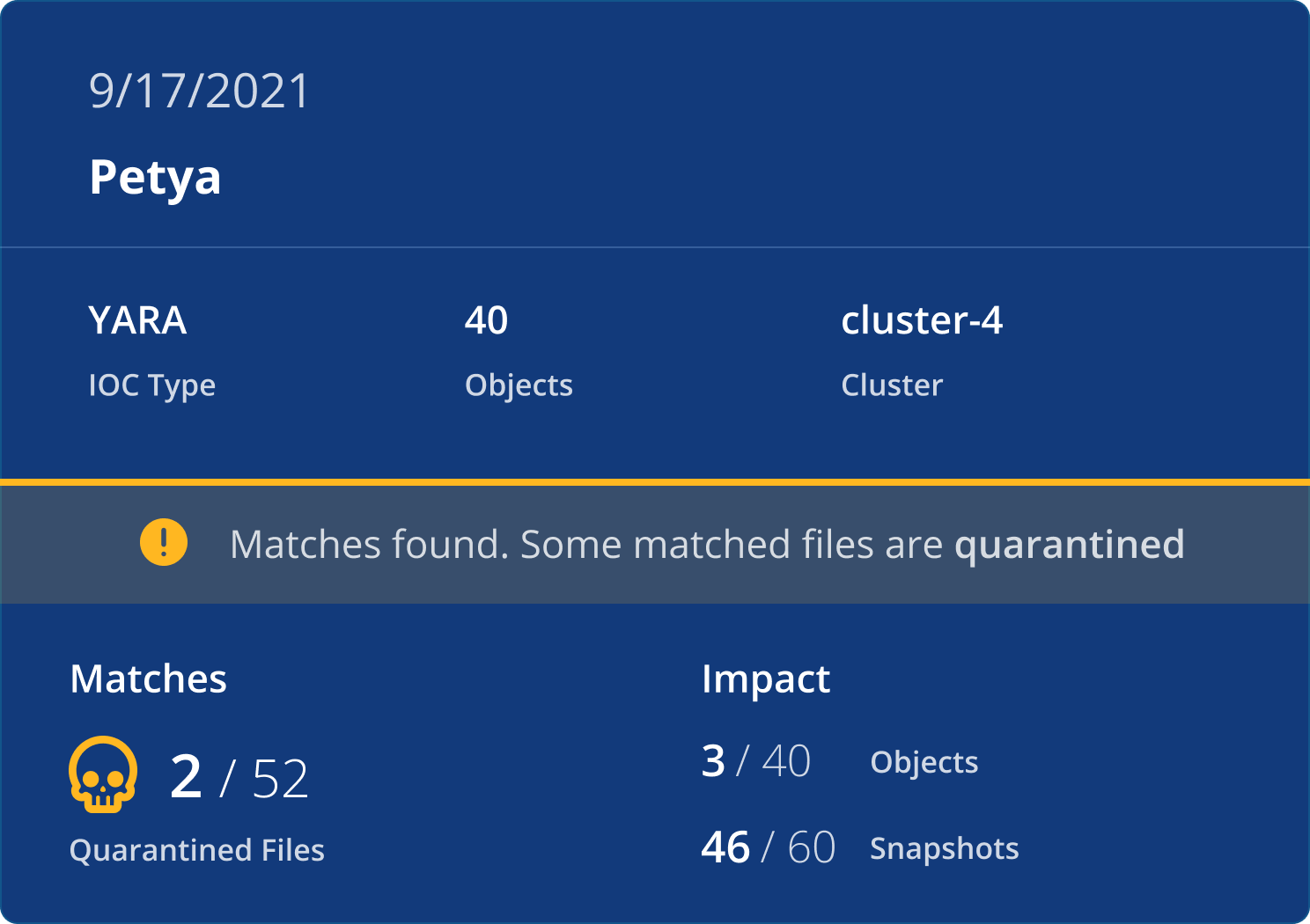

Sicherere Wiederherstellungen führen zu weniger Ausfallzeiten bei einem Malware-Angriff. Rubrik Threat Containment isoliert die infizierten Snapshots, um das Risiko eines erneuten Einbringens der Malware in die Umgebung während eines Wiederherstellungsvorgangs zu verringern.

Infizierte Daten isolieren

Zugriff auf Ihre Daten kontrollieren

Erneute Infektion mit Malware verhindern

Threat Containment sorgt für eine sichere Wiederherstellung, indem es das erneute Einbringen von Malware verhindert, die den Geschäftsbetrieb unterbrechen würde

2025 Gartner® Magic Quadrant™ für Unternehmensplattformen für Backup und Datensicherheit

Im Magic Quadrant 2025 von Gartner finden Sie eine detaillierte Analyse des Markts für Unternehmenssoftwarelösungen für Backup und Datensicherheit und erfahren, warum Rubrik zum sechsten Mal in Folge als ein Leader und im Quadranten ganz rechts positioniert wurde.

Datenwiederherstellung ohne die Malware

Incident-Response-Teams können eine erneute Infektion während der Wiederherstellung verhindern, indem sie infizierte Daten isolieren.

Snapshots isolieren, um versehentlichen Zugriff zu verhindern

Kontrollieren Sie den Zugriff auf isolierte Daten mit einer granularen rollenbasierten Zugriffskontrolle.

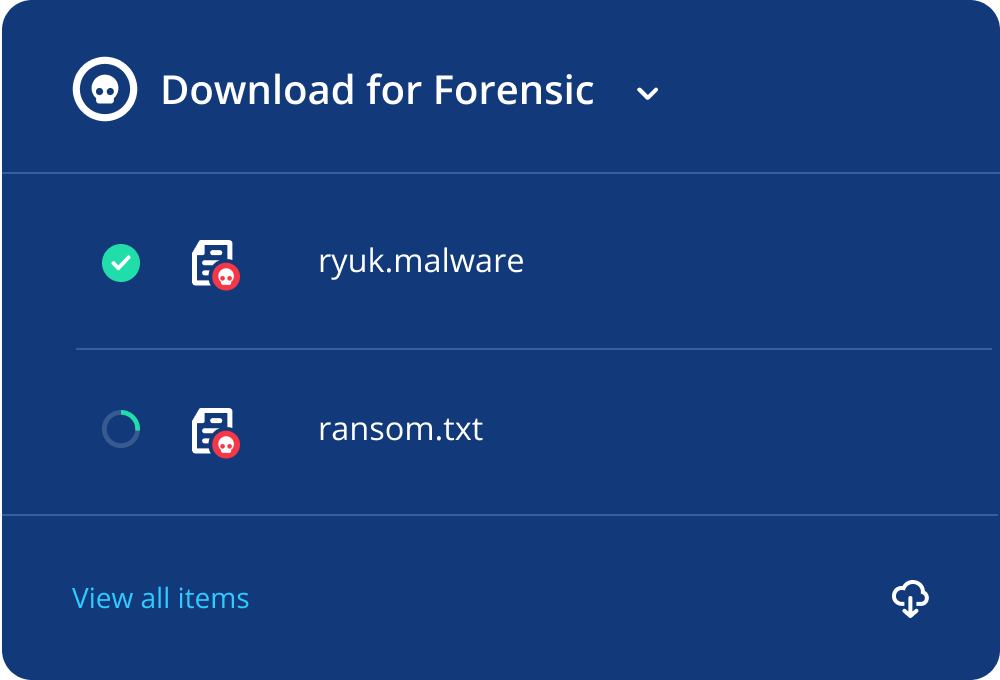

Bewahren Sie infizierte Daten für nachträgliche Überprüfungen auf.

Laden Sie isolierte Daten herunter, um die Grundursache, den Ausgangspunkt und andere Details zu verstehen.

Vorbereitung auf und Wiederherstellung nach Ransomware mit Rubrik

Dieser Leitfaden erläutert Rubrik Zero Trust Data Security und erklärt, wie seine integrierten Funktionen geschützte Daten immun gegen Ransomware machen. Außerdem erfahren Sie mehr über bewährte Verfahren bei der Bereitstellung, die es Cyberkriminellen noch schwerer machen, Angriffe durchzuführen.

How to Build Your Cyber Recovery Playbook

Get step-by-step help building your cyber recovery plan—from preparation and planning all the way through recovery and remediation.

Ransomware bekämpfen und Daten wiederherstellen

Backups sind einer der wichtigsten Aspekte beim Schutz vor Ransomware. Laden Sie dieses E-Book herunter und beginnen Sie damit, Ihren Plan zur Wiederherstellung bei Ransomware-Angriffen zu erstellen, um cyberresilient zu werden.

Möchten Sie loslegen?

Erhalten Sie eine personalisierte Demo der Zero Trust Data Security-Plattform von Rubrik von einem unserer technischen Experten.