Versteckte Bedrohungen erkennen, untersuchen und abwehren

Mithilfe der Daten von Mandiant, Rubrik Zero Labs und anderen vertrauenswürdigen Quellen prüfen die Funktionen von Rubrik für die Bedrohungsüberwachung Ihre Backups auf Gefahrenindikatoren. Sie erhalten automatische Benachrichtigungen und Einblicke in Infektionen und haben die Möglichkeit, Ihre Cyber-Untersuchungen zu verfeinern – all das ohne Beeinträchtigung Ihrer Produktivsysteme.

Bewährte Bedrohungsdaten nutzen

Versteckte Risiken durch automatische Meldungen identifizieren

Einblicke in Infektionen gewinnen und nutzen

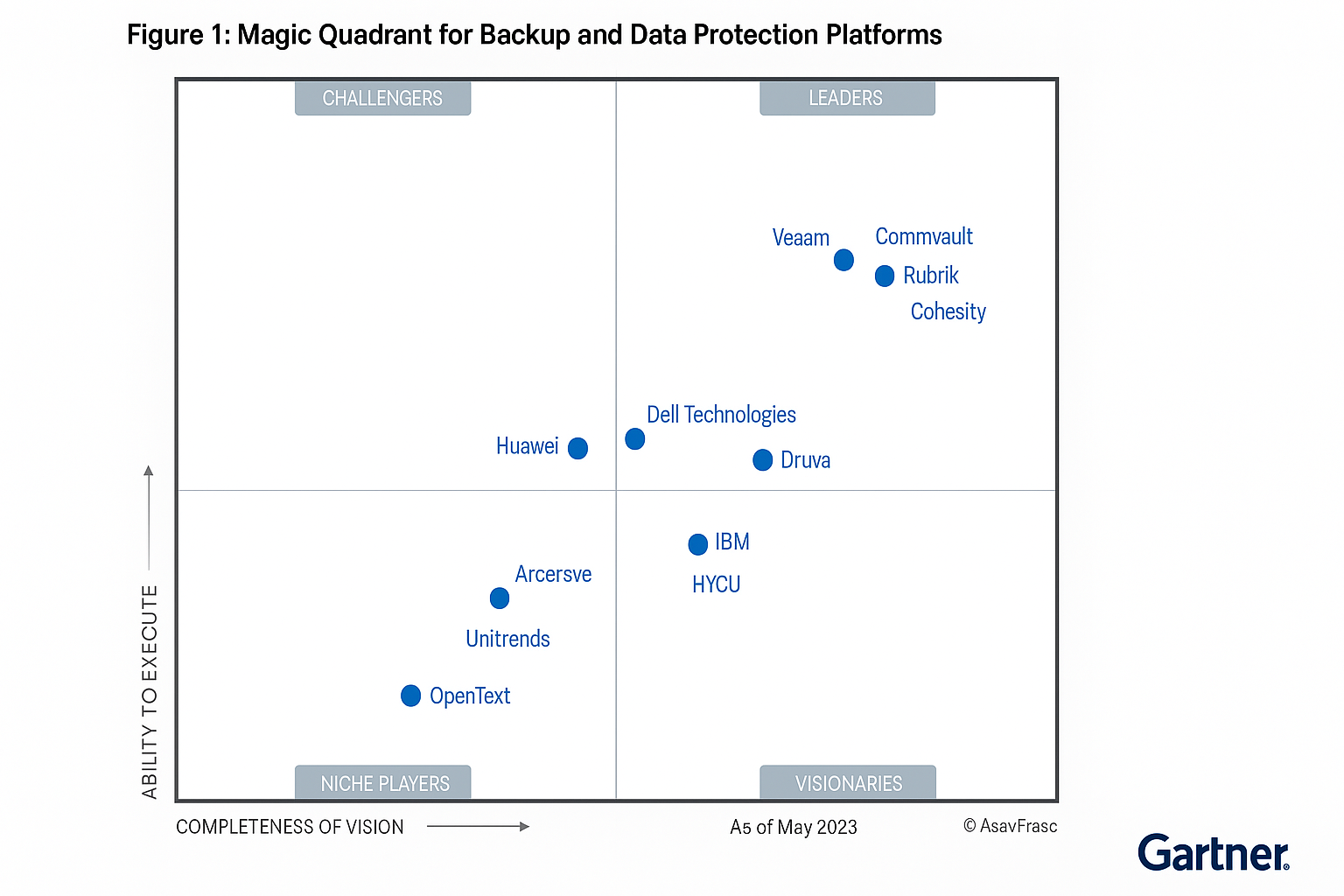

Mehr als 6.000 führende Organisationen vertrauen auf Rubrik

„Rubrik hat uns mit seinen Innovationen ganz neue Welten eröffnet und uns von einer Backup-Lösung zu einer cyberresilienten Plattform geführt.“

–Belynda Poupard, IT Director, Iron Mountain Data Centers

Weitere Ressourcen von Rubrik entdecken

Bedrohungsüberwachung von Rubrik – Produkttour

Die Bedrohungslandschaft verändert sich ständig. Bei dieser Produkttour erfahren Sie, wie Sie mithilfe der Funktionen für die Bedrohungsüberwachung von Rubrik neuen Gefahren voraus bleiben, indem jedes neue Backup anhand aktueller Bedrohungsdaten überprüft wird.