Anomalie-Erkennung, Threat Hunting und Cyber-Resilienz

Mit Anomalie-Erkennung, schnellem Threat Hunting und Bedrohungsüberwachung in Echtzeit schützen Sie Ihre Daten proaktiv. Datenbedrohungsanalysen von Rubrik helfen Ihnen dabei, versteckte Risiken zu erkennen, schnellere Untersuchungen durchzuführen und Cyber-Kriminellen immer einen Schritt voraus zu bleiben.

Versteckte Risiken erkennen

Mit der Anomalie-Erkennung überwachen Sie Ihre Daten ununterbrochen auf ungewöhnliche Aktivitäten, sodass Sie Ransomware und Insider-Bedrohungen erkennen können, bevor diese größeren Schaden anrichten.

Schnellere Untersuchungen, intelligentere Vorfallsreaktionen

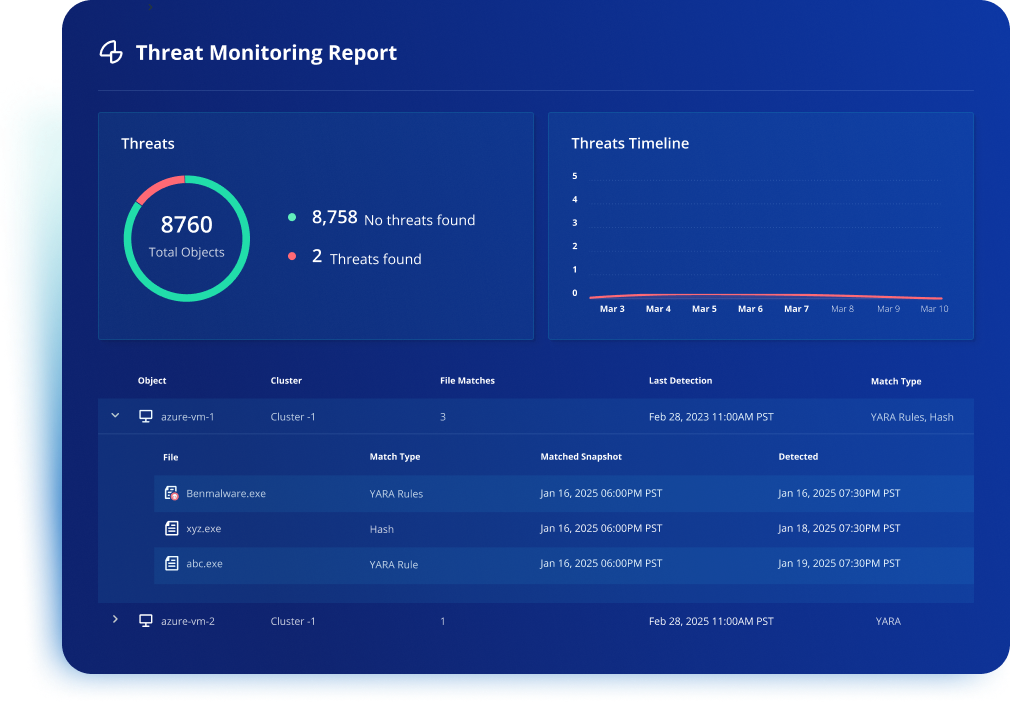

Threat Hunting gibt Ihrem Sicherheitsteam aussagekräftige Informationen an die Hand, um Angriffsvektoren nachzuverfolgen, betroffene Daten zu ermitteln und schneller zu reagieren.

Cyber-Bedrohungen immer einen Schritt voraus

Dank der Bedrohungsüberwachung haben Sie dynamische Bedrohungen jederzeit im Blick und können sich frühzeitig gegen Cyber-Angriffe wappnen.

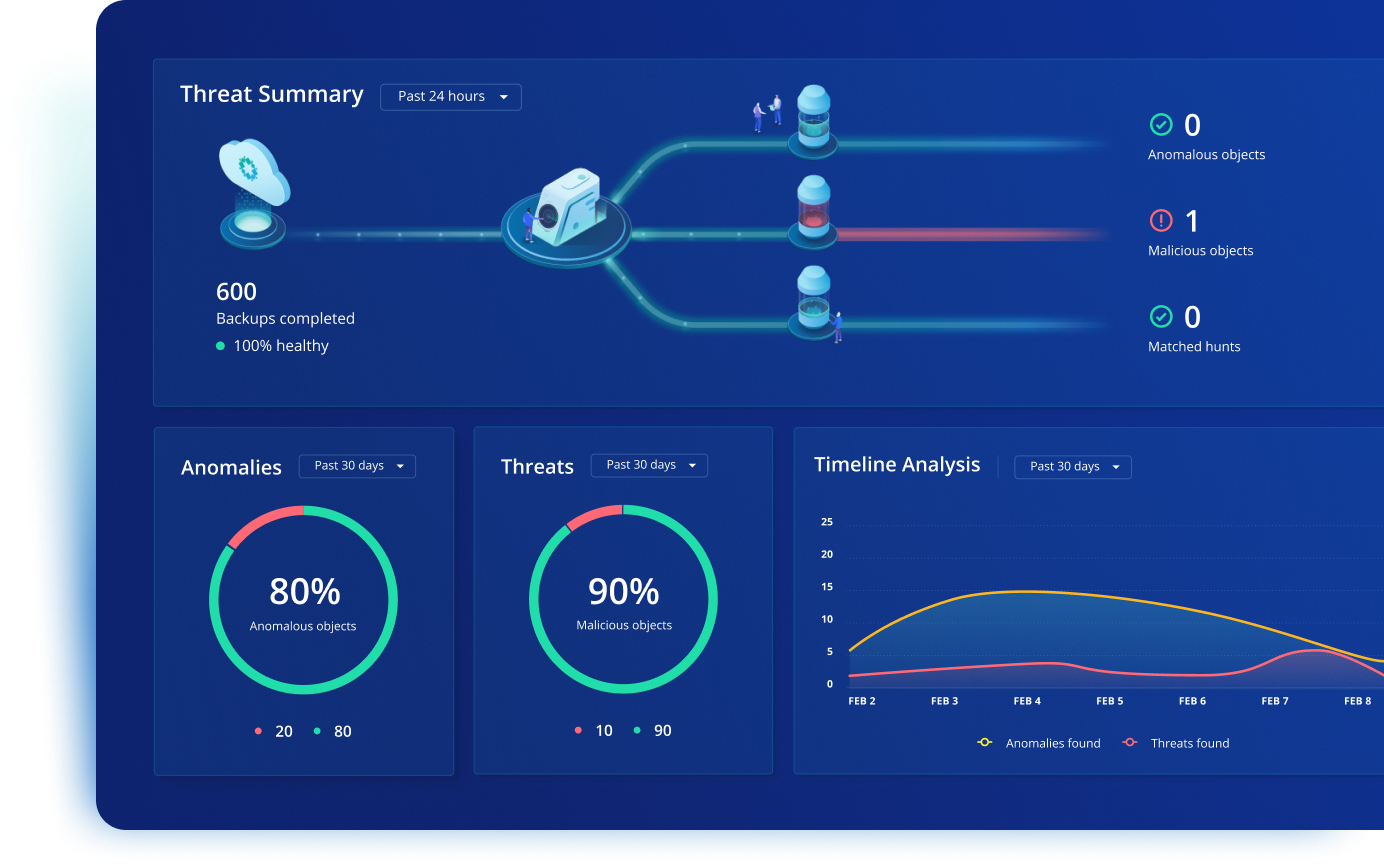

Anomalien erkennen, Bedrohungen frühzeitig stoppen

Mit der Anomalie-Erkennung von Rubrik analysieren Sie Ihre Daten ununterbrochen auf ungewöhnliche Aktivitäten, sodass Sie Ransomware und Insider-Bedrohungen erkennen können, bevor diese größeren Schaden anrichten. Dies ermöglicht ein schnelles Handeln und minimiert das Risiko.

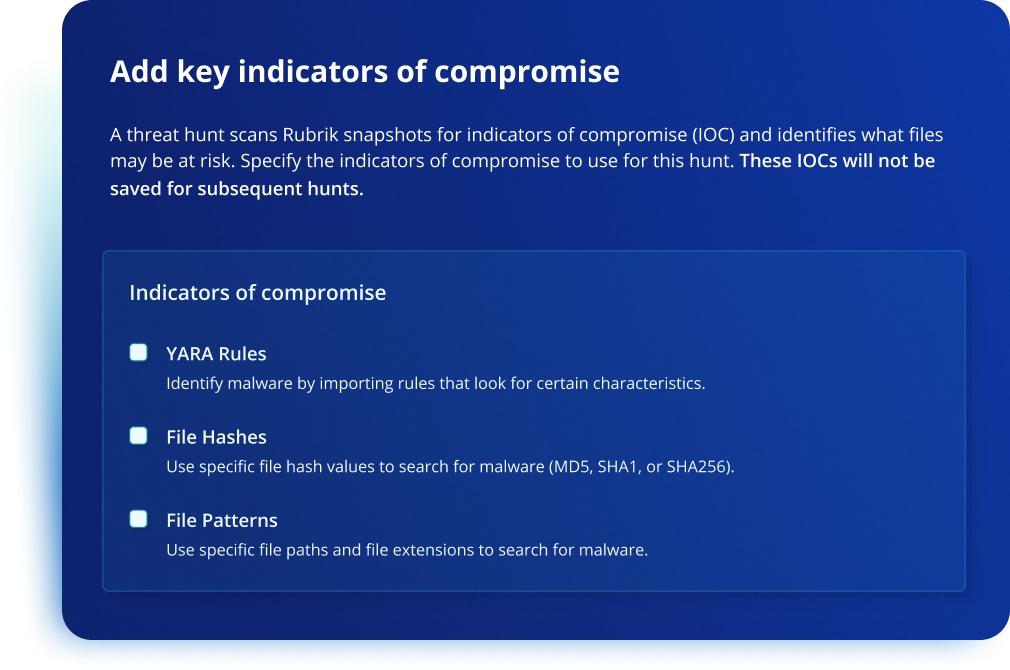

Angriffe nachverfolgen, schneller reagieren

Threat Hunting von Rubrik liefert Ihrem Sicherheitsteam detaillierte forensische Einblicke, mit denen es Angriffsvektoren ermitteln, betroffene Daten erkennen und die Incident Response beschleunigen kann. So dämmen Sie Bedrohungen ein, bevor diese großflächigen Schaden anrichten.

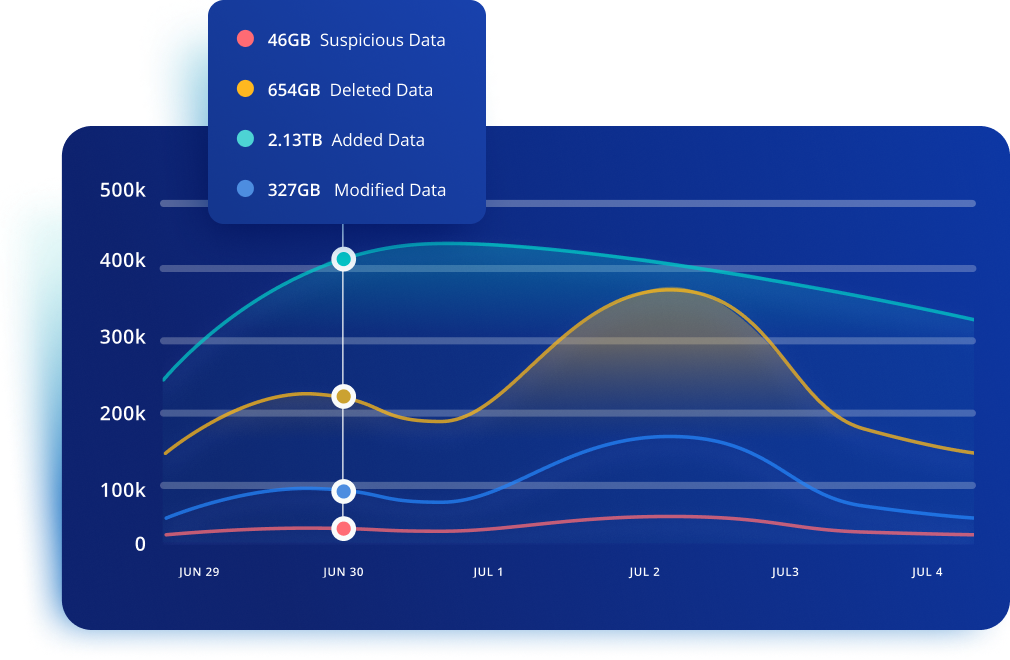

Cyber-Bedrohungen immer einen Schritt voraus

Mit der Bedrohungsüberwachung von Rubrik können Sie dynamische Angriffsmuster und verdächtige Aktivitäten im Zeitverlauf nachverfolgen. Unser Tool liefert alle Informationen, die Sie brauchen, um Ihre Cyber-Abwehr zu stärken und Risiken proaktiv einzudämmen.

Weitere Ressourcen von Rubrik entdecken

Demo

Einführung in Rubrik Security Cloud

In dieser selbstgeführten Demo erkunden Sie unsere Datensicherheitsplattform, die Ihre Daten schützt, überwacht und schnell wiederherstellt.