Rubrik Security Cloud

Ihre Kommandozentrale für Cyber-Resilienz

Ihre Anlaufstelle für schnelle Wiederherstellungen nach Cyber-Angriffen. Hier können IT- und Sicherheitsteams gemeinsam Risiken senken und die Auswirkungen von Cyber-Angriffen minimieren. CISOs und CIOs erhalten alle nötigen Informationen, um dem Vorstand die Cyber-Resilienz des Unternehmens zu beweisen.

Ziel: Geschäftskontinuität

Nach einem Cyber-Angriff zählt jede Minute, denn Stillstände und Ausfälle können Umsatzverlust, Rufschaden und Geldstrafen nach sich ziehen.

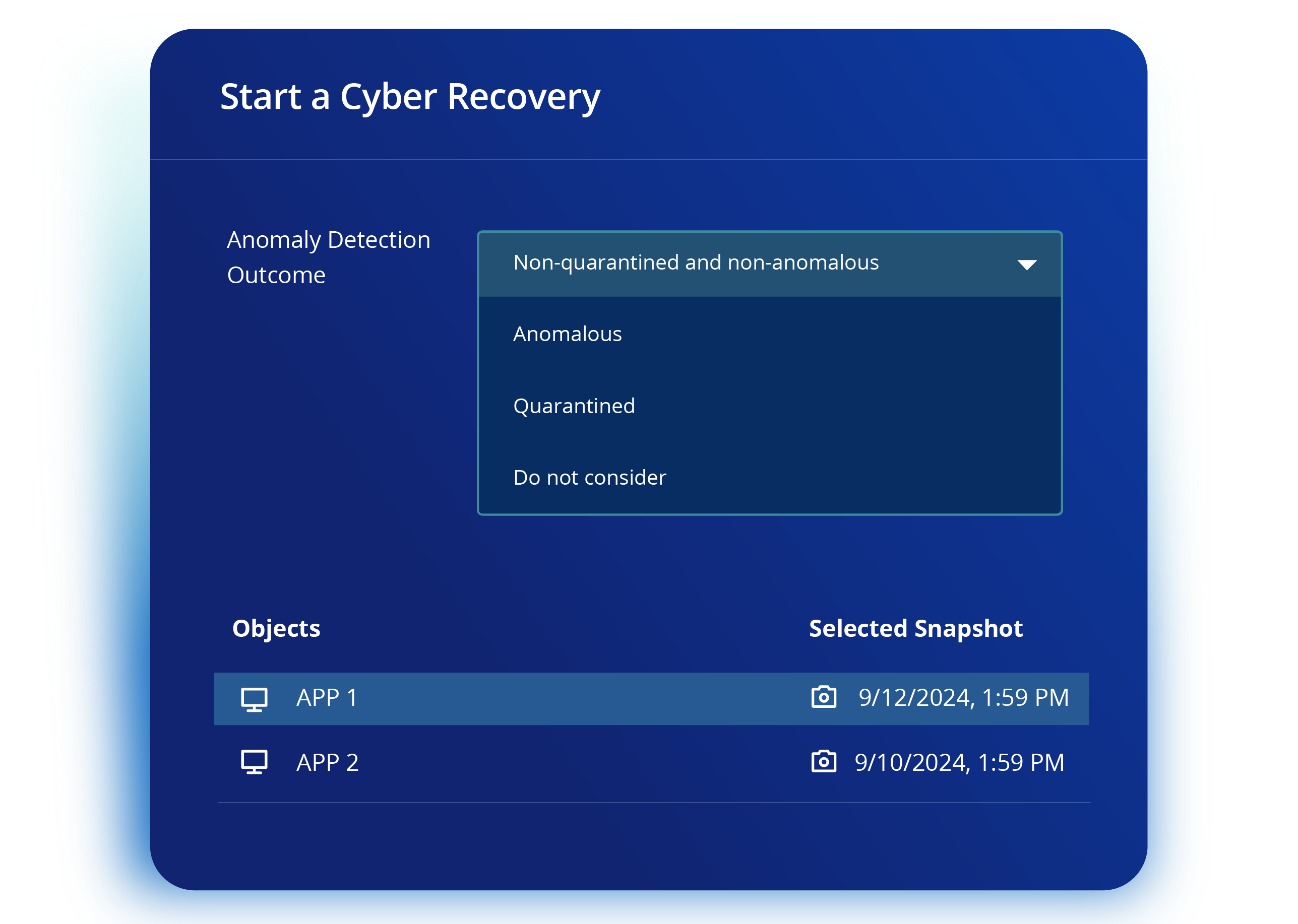

Der Unterschied zwischen Chaos und Kontrolle? Vorbereitung und Kooperation. Ist Ihr IT-Team in der Lage, saubere Datenkopien zu finden? Kann Ihr Sicherheitsteam den Schadensumfang ermitteln? Lassen sich sämtliche Unternehmens-, Cloud- und SaaS-Daten schnell wiederherstellen? Lässt sich das Risiko einer erneuten Infektion senken?

Wenn Sie auch nur eine dieser Fragen mit "nein" oder "vielleicht" beantworten müssen, sind Sie nicht ausreichend vorbereitet. Am besten machen Sie die Cyber-Resilienz sofort zum Fokus Ihrer Cyber-Sicherheitsstrategie.

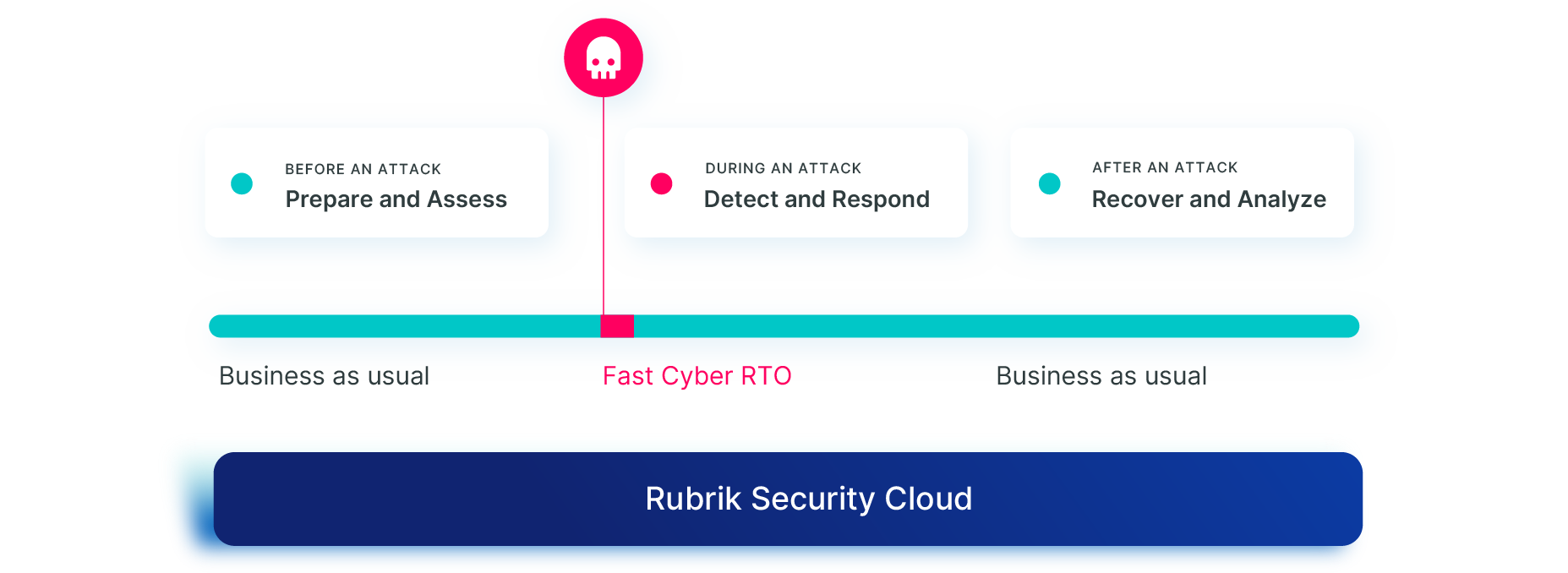

Nichts dem Zufall überlassen

Genau wissen, was vor, bei und nach einem Angriff zu tun ist

Einheitlicher Ansatz für Geschäftskontinuität bei Cyber-Angriffen

Für IT- und Cloud-Teams

Für Sicherheitsteams

Für Compliance-Teams

Für CISOs und CIOs

Keine Silos und getrennten Systeme mehr

Eine Plattform für alles: Vorbereitung, Erkennung und Wiederherstellung von Unternehmens-, Cloud- und SaaS-Daten

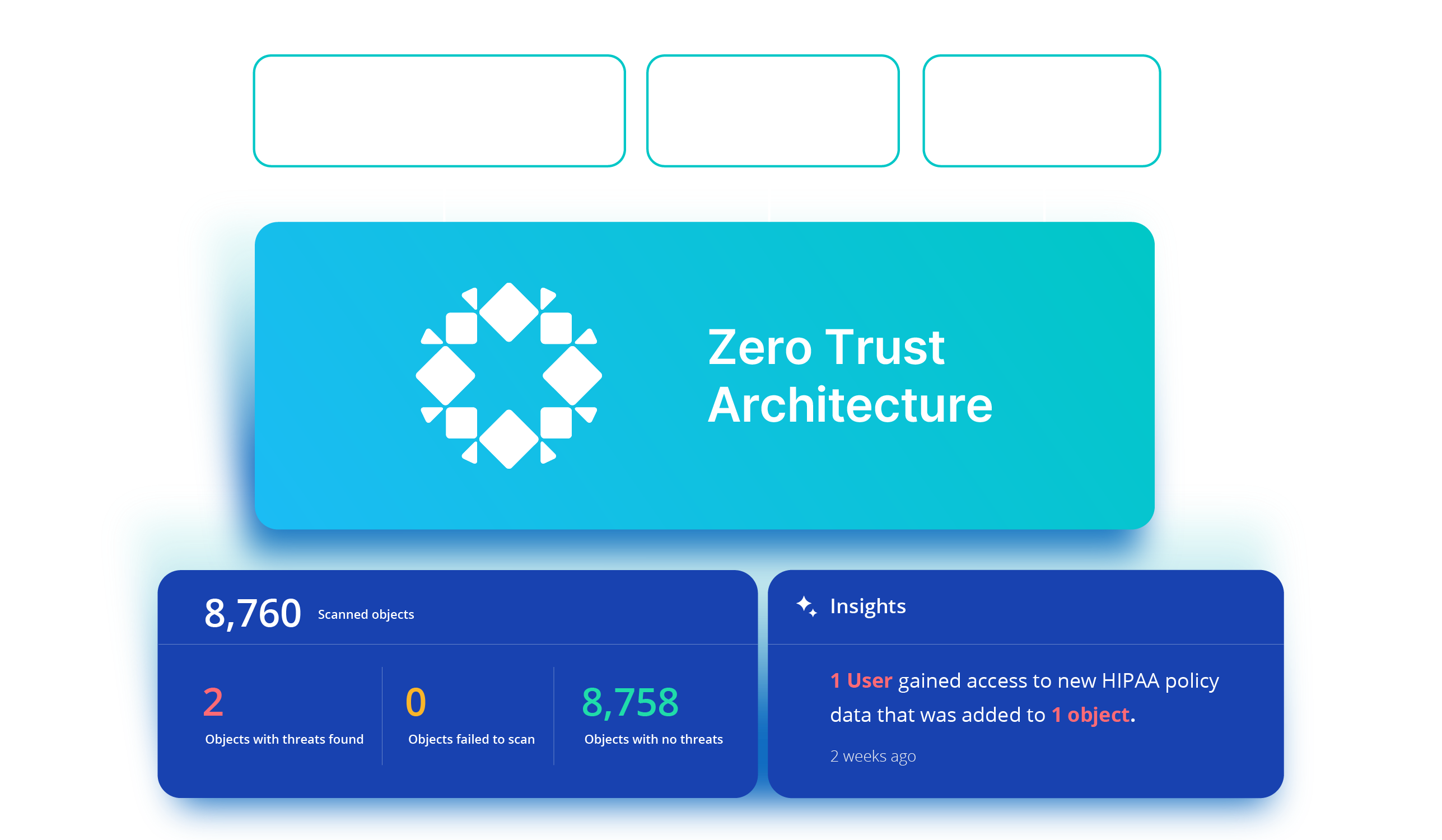

Datensicherung und -schutz

Sichern Sie Ihre Daten durch per Air Gap getrennte, unveränderliche und zugriffsgesteuerte Backups.

Datenbedrohungsanalysen

Überwachen Sie Daten auf Bedrohungen wie Ransomware und Hinweise auf eine Gefährdung.

Datensicherheitslage

Erkennen, klassifizieren und überwachen Sie sensible Daten, um ihr Gefährdungsrisiko zu minimieren.

Orchestrierte Wiederherstellung

Verbessern Sie Ihre Cyber-Bereitschaft und -Resilienz durch das Testen und Orchestrieren von Wiederherstellungs-Workflows.

Integrieren Sie die Cyber-Resilienz in Ihren Cyber-Sicherheits-Stack.

Wie werden Sie reagieren?

Wann der nächste Cyber-Angriff kommen wird, ist ein Rätsel, aber Ihre Reaktion darauf muss keines sein.

Wer für die Geschäftskontinuität verantwortlich ist, braucht einen strategischen Reaktionsplan.

Angesichts dessen, was Sie über Cyber-Bedrohungen wissen: Wie werden Sie reagieren?