À l’heure où la surface d’attaque ne cesse de s’élargir et où les cybercriminels s’arment de techniques toujours plus sophistiquées, les organisations peinent à anticiper et combattre les attaques de ransomware et autres cyberincidents. Selon le premier rapport de Rubrik Zero Labs intitulé État des lieux de la sécurité des données, 92 % des responsables IT et de sécurité d’entreprises du monde entier se disent soucieux de ne pas être en mesure de préserver la continuité de l’activité à la suite d’une attaque. Le rapport indique également qu’un tiers des administrateurs n’ont que peu confiance, voire aucune confiance, dans la capacité de leur organisation à restaurer des données et applications stratégiques en cas de cyberattaque.

Pour les dirigeants et les membres du conseil d’administration, deux questions reviennent donc de plus en plus fréquemment : « Sommes-nous suffisamment préparés pour réagir en cas de cyberattaque de grande ampleur ? » et « Sous quel délai pourrions-nous reprendre le cours de notre activité si nous étions victimes d’une attaque ? » Malheureusement, rares sont les organisations capables de répondre à ces questions avant qu’une violation ne se produise.

L’adoption d’une approche de la cybersécurité purement réactive peut être terriblement préjudiciable à la santé financière et à la réputation d’une entreprise, c’est pourquoi les organisations ne peuvent se permettre de laisser place aux incertitudes dans leur stratégie de restauration.

Les difficultés associées aux solutions de reprise après sinistre traditionnelles

Lorsqu’une cyberattaque affecte des données critiques, la rapidité et l’efficacité de leur restauration peuvent avoir de sérieuses conséquences pour l’organisation. Pour récupérer rapidement et atténuer les préjudices causés par une attaque, il est indispensable de concevoir et de mettre en œuvre une approche proactive de la cyberrestauration. Le problème, c’est que bon nombre d’organisations persistent à utiliser des solutions de reprise après sinistre traditionnelles qui ont été conçues pour offrir une protection en cas de catastrophe naturelle (inondations, par exemple), mais ne protègent pas des cyberattaques. En matière de cyberrestauration, le recours à des outils traditionnels soulève un certain nombre de problématiques :

Les outils de reprise après sinistre traditionnels qui n’intègrent aucune fonctionnalité de détection des menaces peuvent conduire à un processus long et inefficace pour identifier le dernier point dans le temps « propre » connu avant de restaurer les données en production. Les équipes IT n’ont guère d’autre choix que de jouer aux devinettes parmi plusieurs milliers de points de restauration, et de tester et valider manuellement l’intégrité de chacun de ces points.

Les outils de reprise après sinistre traditionnels qui n’offrent aucun moyen simple de tester et valider fréquemment les plans de restauration et qui ne permettent pas d’établir un suivi des indicateurs de réussite et de performance à l’issue de ces tests exposent l’entreprise au risque de subir une longue période d’interruption en cas de cyberattaque.

Ces outils impliquent généralement des plans de restauration prédéfinis, mais les cyberattaques sont imprévisibles et imposent de disposer d’une flexibilité suffisante pour entreprendre des restaurations aussi bien impromptues que planifiées.

En matière de reprise après sinistre, une pratique courante consiste à prendre pour hypothèse une immobilisation du site principal et, par conséquent, à privilégier une restauration en masse d’un site à un autre. Mais dans la plupart des cyberattaques, il n’y a lieu de restaurer qu’un ensemble d’objets ou applications infectés en local dans la mesure où le reste du site demeure intact.

En cas d’attaque, il est possible que les outils de reprise après sinistre n’offrent pas la flexibilité nécessaire pour entreprendre des recherches approfondies parallèlement à l’effort de restauration. Autrement dit, les systèmes de production risquent de rester paralysés tant que le travail d’enquête n’est pas terminé.

Imaginez si vous disposiez d’un moyen simple de créer, tester et valider votre plan de cyberrestauration et d’en évaluer la réussite. Imaginez un environnement de sandbox dans lequel vous pourriez facilement enquêter sur les cybermenaces et évaluer votre cyberrésilience.

La solution : Rubrik Cyber Recovery

Pour relever tous ces défis, Rubrik est fier d’annoncer le lancement de sa solution Rubrik Cyber Recovery, conçue pour faciliter le travail de test et de validation dans des environnements isolés et pour aider les organisations à mieux se préparer aux cyberattaques et à améliorer leur réponse aux incidents. Rubrik Cyber Recovery orchestre les workflows de cyberrestauration de bout en bout et offre aux équipes IT et de sécurité d’innombrables fonctionnalités :

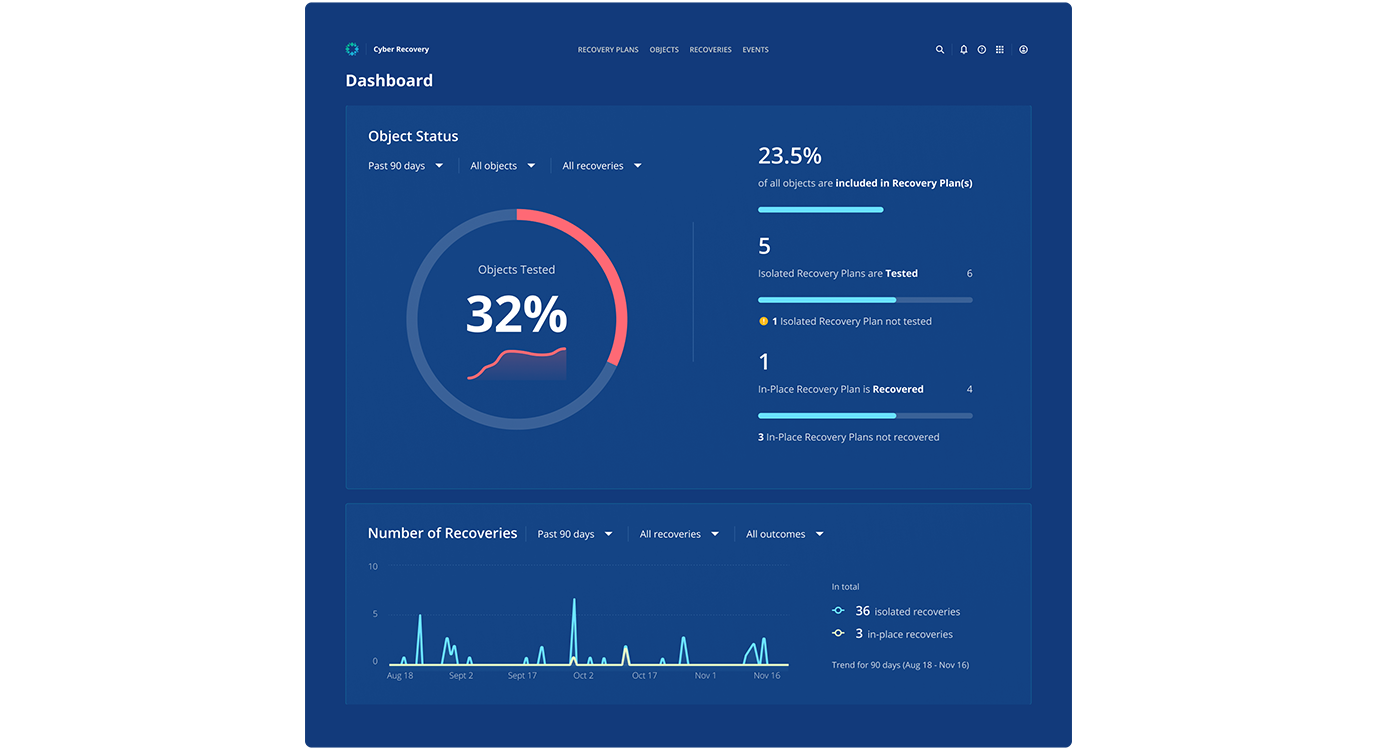

Test et validation des plans de cyberrestauration : la plupart des organisations préfèrent aujourd’hui réagir aux cyberattaques plutôt que de les anticiper. Avec une telle approche, il est difficile pour les équipes de créer, tester et valider des plans de cyberrestauration prédéfinis et d’en évaluer la réussite et les performances à la suite de ces tests. L’absence de plans de restauration prédéfinis ou insuffisamment testés peut conduire à allonger les périodes d’interruption. Rubrik Cyber Recovery aide les organisations à respecter leurs accords de niveau de service en leur permettant de créer, tester et valider facilement leurs plans de cyberrestauration, en tenant compte de la séquence, des délais et des points de défaillance potentielle. Les clients ont la possibilité de déclencher des workflows de restauration de bout ou en bout à partir de Rubrik Security Cloud. Ils peuvent dès lors surveiller l’état d’avancement de leur restauration, suivre les indicateurs de performances et télécharger des rapports à la demande sur les performances de restauration afin de démontrer que leurs capacités de cyberrestauration sont régulièrement testées.

Figure 1 : Informations sur les tests de restauration visibles dans le tableau de bord Cyber Recovery

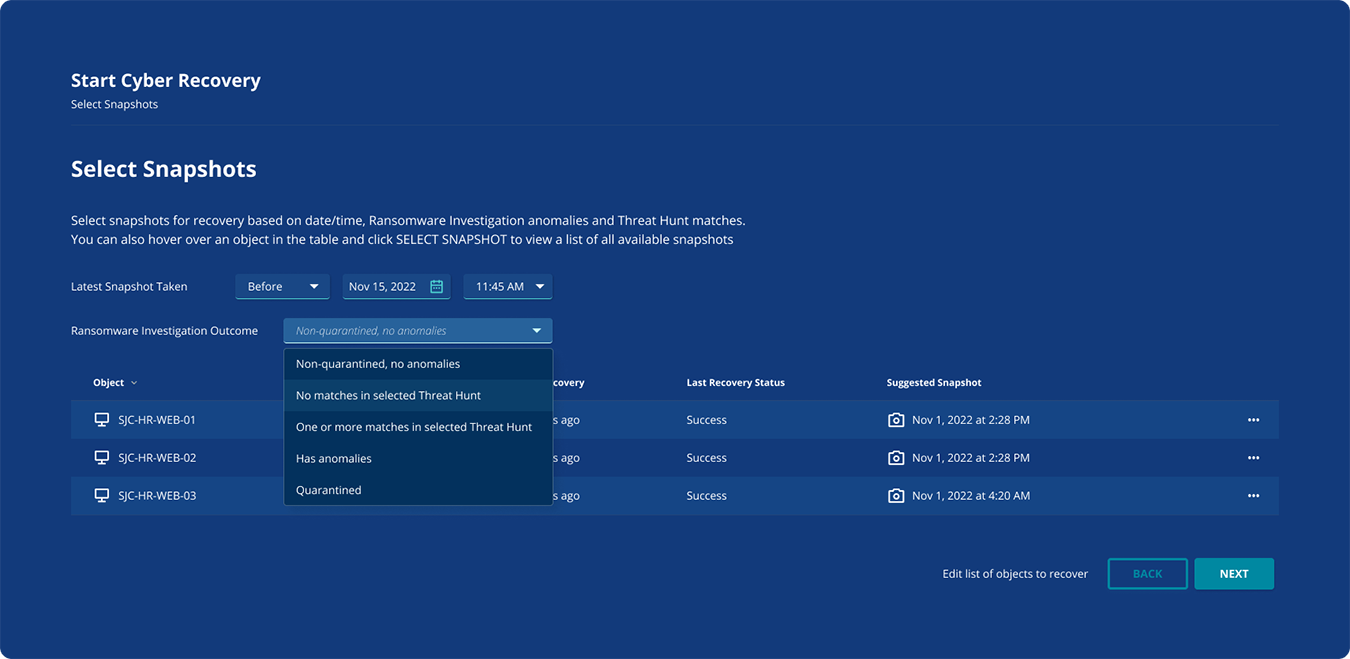

Accélération des tests de sécurité grâce à un clonage des snapshots de sauvegarde : les organisations ont tendance soit à se lancer dans des processus manuels complexes pour développer des sandbox afin de tester régulièrement leur degré de préparation aux cyberattaques, soit à effectuer ces tests directement dans leurs environnements de production. Ces tests insuffisants et cette mauvaise gestion des vulnérabilités ne font qu’allonger les temps d’arrêt. Rubrik Cyber Recovery permet aux organisations d’évaluer et d’améliorer leur niveau de préparation en clonant rapidement des snapshots dans des environnements isolés. La solution est capable de cloner des snapshots infectés, qui ont été identifiés et placés en quarantaine par les solutions Rubrik Ransomware Investigation and Threat Containment, afin d’entreprendre des tests et des évaluations en profondeur. Les équipes responsables de la sécurité peuvent alors tester leur niveau de préparation à une fréquence plus soutenue et organiser divers exercices d’intrusion (tests de pénétration, correction de vulnérabilité ou exercices de simulation) à l’aide de leurs propres outils de sécurité, sans impacter les environnements de production.

Figure 2 : Sélection d’un point de restauration pour le clonage de snapshots dans un environnement isolé

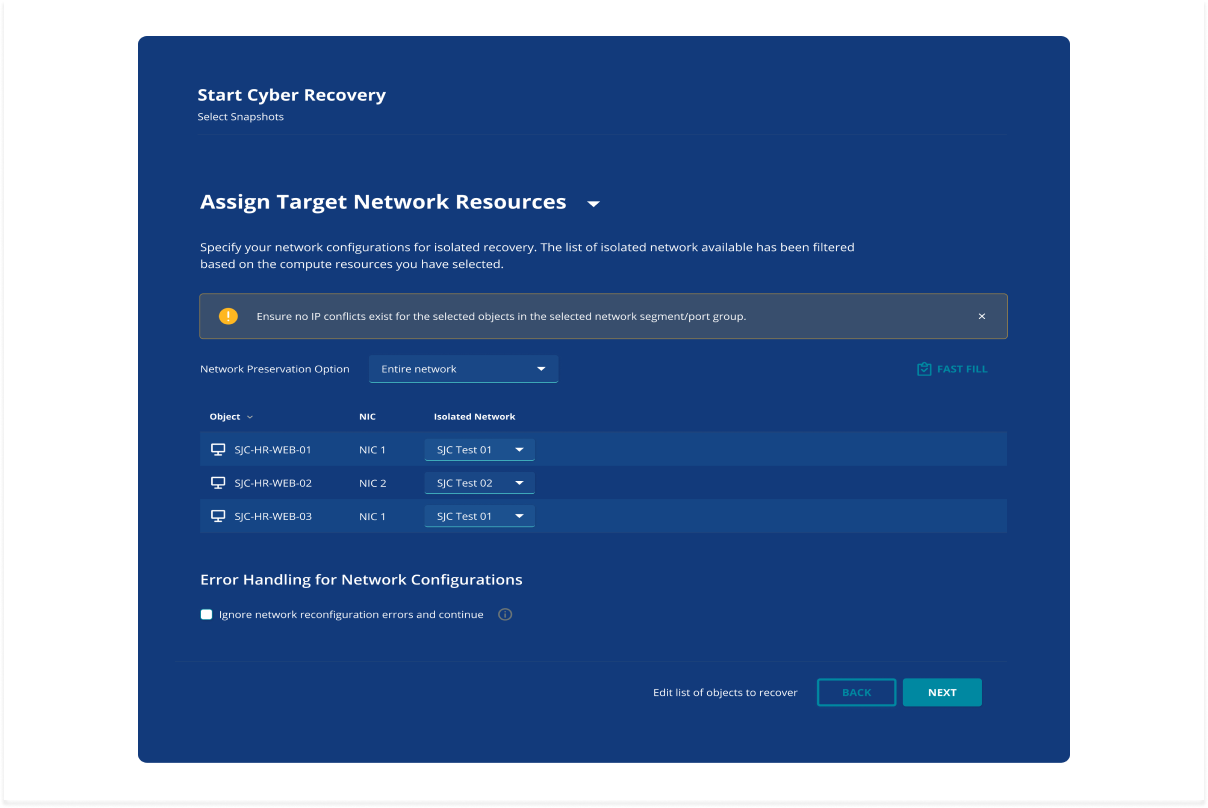

Exécution d’un travail d’enquête parallèlement au processus de restauration : lorsqu’une attaque se produit, les organisations ont souvent tendance à effectuer leur travail d’enquête directement dans leurs environnements de production, au risque d’allonger le processus de restauration et les délais d’inactivité. Avec une telle approche, les entreprises sont souvent confrontées à un dilemme : restaurer rapidement pour atteindre leurs objectifs ou faire en sorte d’empêcher une réinfection des charges applicatives de production. Rubrik Cyber Recovery résout ce dilemme en offrant la possibilité d’effectuer le travail d’enquête hors bande dans des environnements de restauration isolés, tout en permettant aux organisations de se concentrer sur le rétablissement de leurs opérations. Rubrik utilise la technologie Live Mount pour cloner rapidement les données de sauvegarde dans des environnements de restauration isolés qui facilitent le travail d’enquête. Tout en effectuant des recherches, les équipes IT sont en mesure de restaurer l’activité grâce à un point de restauration sécurisé suggéré par Rubrik Ransomware Investigation.

Figure 3 : Écran de Rubrik Cyber Recovery offrant la possibilité de lancer une restauration en environnement isolé ou une restauration sur site

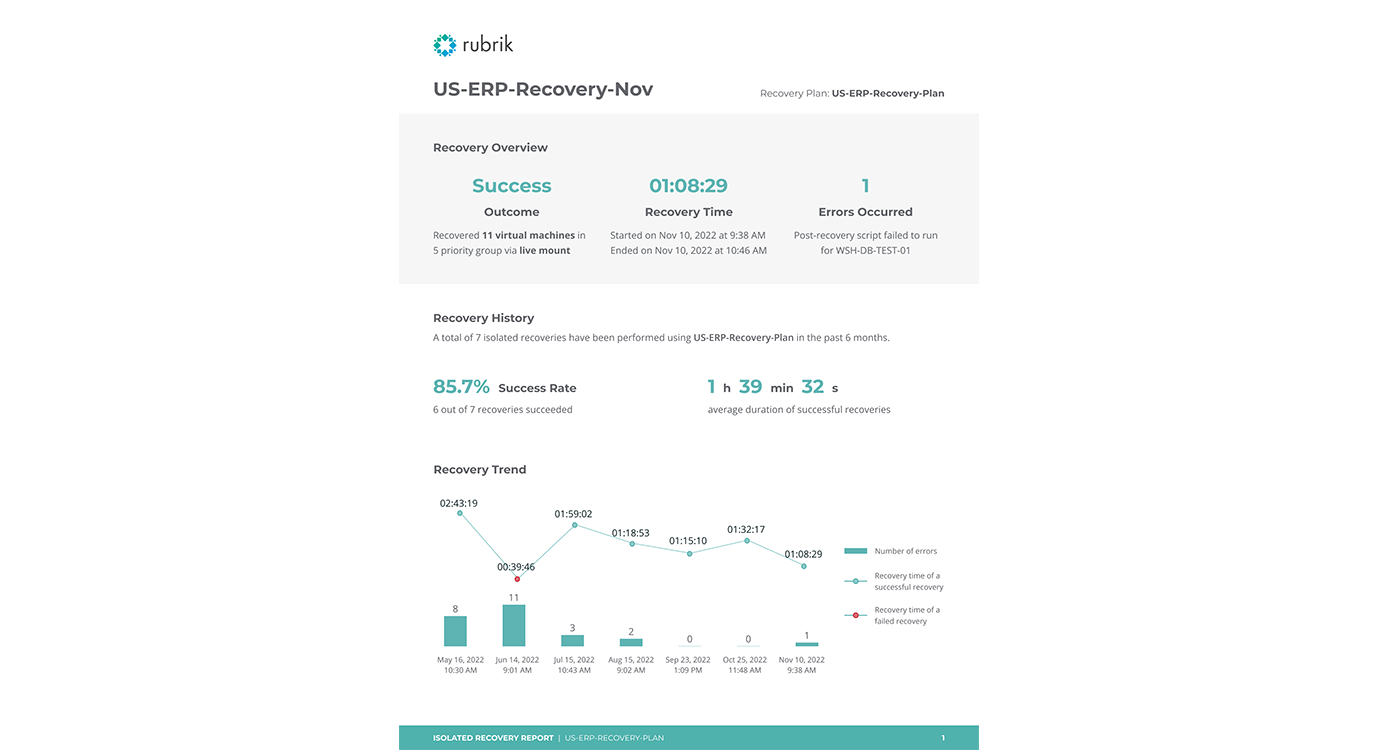

Partage de rapports de performances Cyber Recovery : en règle générale, les équipes IT sont contraintes de se référer à une multitude de tableaux de bord différents et de compiler manuellement les informations fournies par toutes sortes d’outils pour pouvoir créer des rapports de cyberrestauration qu’elles pourront ensuite partager avec les parties prenantes. Rubrik Cyber Recovery intègre une puissante fonctionnalité de reporting qui permet aux organisations de télécharger un rapport de performances qui confirme la restauration de leurs données et applications à partir d’une copie isolée, propre et immuable. Les équipes IT peuvent ensuite transmettre ces rapports aux parties prenantes de leur organisation et aux compagnies d’assurance pour démontrer qu’elles disposent des processus et des moyens de contrôle nécessaires pour réagir rapidement et pour restaurer les données et les opérations dans les délais définis dans leurs accords de niveau de service.

Figure 4 : Exemple de rapport de performances d’une restauration

Réagir à une attaque de ransomware peut être l’une des situations les plus éprouvantes qu’ait à subir un professionnel de l’IT ou de la sécurité au cours de sa carrière. Mais avec les bons outils, il est possible de voir les choses autrement. Rubrik propose un moyen simple de tester et valider plus rapidement les plans de restauration, tout en étudiant les menaces sans ralentir le rétablissement de l’activité. Pour en savoir plus, participez à notre session spéciale « Prove Your Ransomware Recovery Readiness » consultable à la demande dans la Rubrik Winter Release 2022.

Rubrik Cyber Recovery sera disponible en décembre 2022 pour les clients prioritaires. Pour plus d’informations sur notre programme d’accès prioritaire, contactez votre représentant commercial Rubrik.

Envie d’en savoir plus ? Rendez-vous sur notre page Web.