Les cybermenaces sont un phénomène de plus en plus préoccupant pour les organisations de toutes tailles. Les violations de données, les infections virales et les attaques de ransomware peuvent perturber lourdement les opérations et exposer les entreprises à des pertes financières, à des atteintes à la réputation et à des sanctions légales. Il est donc essentiel de prendre les devants en surveillant votre environnement et en identifiant les activités malveillantes, afin de détecter les menaces avant qu’elles ne vous portent préjudice.

Pour améliorer votre posture de sécurité, l’une des étapes incontournables consiste à vous lancer dans une chasse aux menaces complète et régulière, qui implique d’identifier les attaques actuelles, de rechercher les vulnérabilités potentielles et d’évaluer la probabilité et l’impact de toute violation. Comprendre le profil de risque de votre organisation est pour vous un bon moyen de prioriser vos investissements en matière de sécurité et d’allouer les ressources disponibles là où vous en avez le plus besoin.

Difficultés rencontrées pour repérer les indicateurs de compromission (IOC) dans votre environnement de production :

Surveillance réactive

Les clients peuvent être en mesure de recueillir des renseignements sur les menaces et de lancer des recherches dans les logs pour identifier les menaces potentielles. Mais au-delà de sa nature complexe et chronophage, ce processus les oblige souvent à recourir à une multitude d’outils. Il peut être difficile de consolider des informations issues de différents outils et logs, et donc d’obtenir une forme de cohérence.

Manque de connaissances sur les menaces

Sans l’implication des équipes SecOps, les équipes IT n’ont qu’une connaissance restreinte des menaces et vulnérabilités actuelles. Ce manque de visibilité limite leur aptitude à anticiper les risques potentiels et à identifier les mesures à prendre en cas d’incident. La pénurie de spécialistes dans le domaine de la sécurité empêche les entreprises d’anticiper les attaques et les oblige à adopter une approche réactive, avec des équipes de sécurité souvent contraintes d’agir dans l’urgence. Sans compter que la présence de tout intrus dans l’environnement peut rester très longtemps inaperçue chez les entreprises qui ne recherchent pas activement les menaces.

Systèmes de production menacés

Une bonne supervision des points de terminaison suppose d’installer sur chaque serveur des outils de surveillance, de type EDR/XDR. Mais il est également essentiel de vérifier et entretenir ces outils sur les différents systèmes d’exploitation, mises à jour, correctifs et service packs installés dans l’ensemble de votre datacenter. Pour assurer le bon fonctionnement des opérations, il n’est pas rare que les entreprises désignent une personne ou une équipe chargée de gérer la matrice de compatibilité et les mises à niveau nécessaires pour que les outils demeurent constamment opérationnels d’une version à une autre. Le niveau d’effort engagé dans la maintenance des outils EDR peut varier en fonction de plusieurs facteurs, notamment le nombre de points de terminaison surveillés, la diversité des systèmes d’exploitation et des applications, ou encore la fréquence des mises à jour et des correctifs. Par ailleurs, il faut savoir que ces outils de surveillance puisent dans les ressources de calcul, ce qui peut altérer les performances des applications plus stratégiques.

Ces outils sont essentiels pour obtenir une bonne visibilité sur l’infrastructure vitale. Malheureusement, leur déploiement est souvent limité aux ordinateurs portables ou aux ordinateurs de bureau ; ils sont rarement installés sur les serveurs, ce qui expose l’infrastructure critique à de lourdes menaces. Ce manquement limite le travail d’enquête sur les informations extraites des activités réseau, des logs ou de divers outils disparates. Même si votre infrastructure est relativement stable, elle n’en reste pas moins exposée à un risque latent, celui des vulnérabilités Zero Day que les hackers n’hésitent pas à exploiter.

Présentation de Rubrik Threat Monitoring

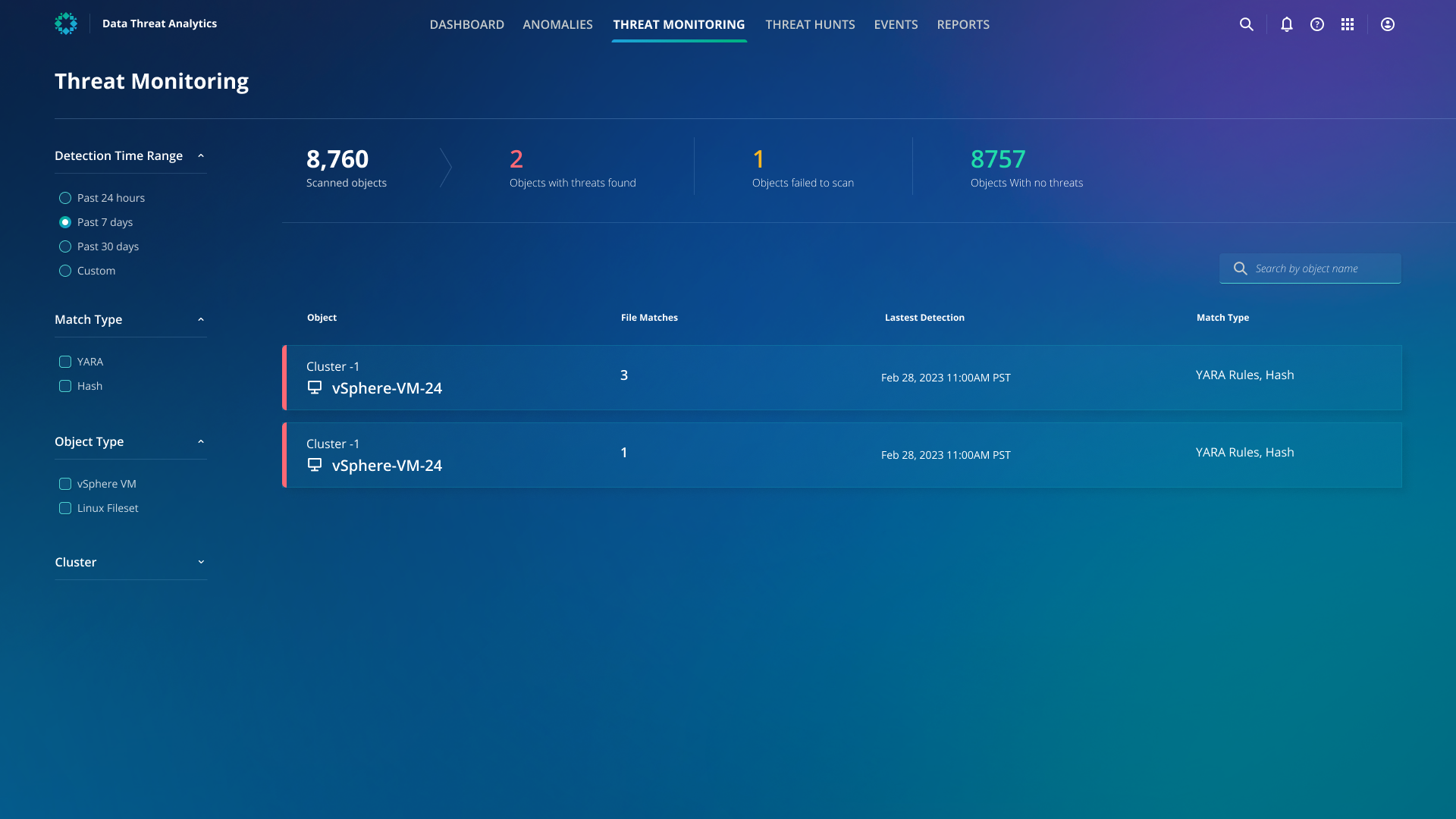

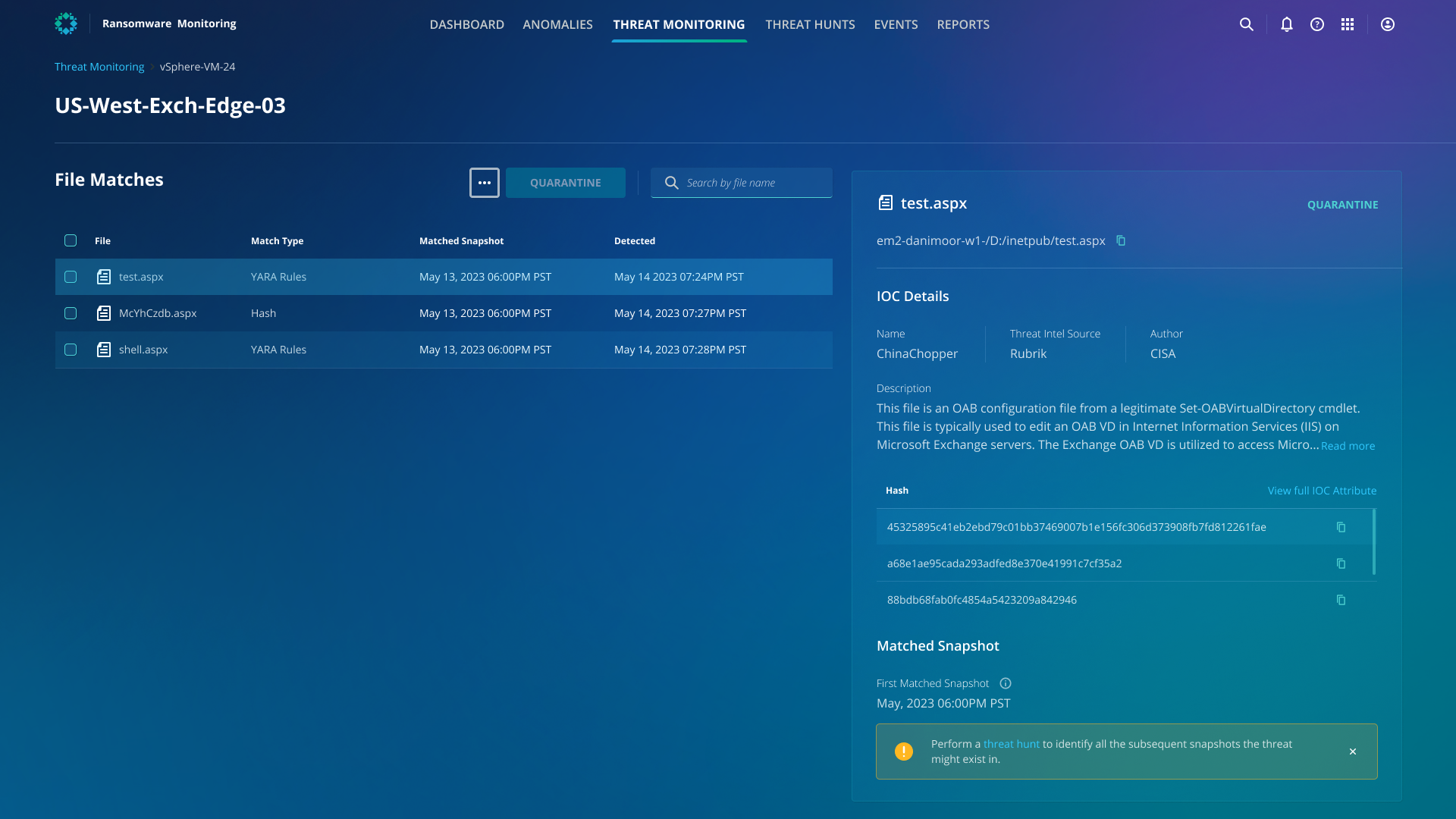

Rubrik Threat Monitoring de Rubrik offre une stratégie de cybersécurité proactive qui vous permet d’identifier rapidement les menaces potentielles et d’agir en conséquence. Celle-ci peut vous aider à minimiser la durée pendant laquelle les menaces demeurent indétectées (leur « temps de séjour »), tout en réduisant la probabilité de subir de graves dommages. Une fois activée via une analyse automatique des indicateurs de compromission, la fonction de surveillance des menaces de Rubrik utilise un flux de renseignements sur les menaces vérifié, qui s’appuie à la fois sur des règles YARA et sur des hachages de fichiers pour rechercher les indicateurs de compromission. Si des correspondances sont identifiées, la fonction génère une alerte pour vous fournir des détails sur la souche du logiciel malveillant, vous transmettre un snapshot précis et vous indiquer l’emplacement du fichier où a été détectée la menace.

Rubrik Threat Monitoring intègre toutes sortes de fonctionnalités :

Surveillance automatisée des menaces

Contrairement aux solutions qui reposent sur une approche manuelle et réactive, celle-ci a été conçue pour identifier automatiquement les logiciels malveillants, de manière à accélérer la réponse en cas d’incident. Plus vite vous détecterez les problèmes, plus vite vous pourrez en analyser la cause première et engager le processus de résolution. En d’autres termes, la solution vous aide à réduire votre délai moyen de résolution (MTTR, Mean Time To Resolution). Elle procure aux équipes de sécurité la visibilité dont elles ont besoin sur les éléments les plus critiques de l’infrastructure, ceux-là même qui ne disposent que de capacités de surveillance limitées ou complexes. Cette approche vous permet également d’envoyer des alertes automatisées aux équipes IT concernées, afin qu’elles puissent immédiatement corriger les problèmes urgents.

Détection anticipée des nouvelles menaces

La surveillance des menaces utilise un flux de renseignements sur les menaces régulièrement mis à jour et validé par Rubrik. Ce flux de renseignements est enrichi par les dernières informations recueillies par l’équipe de sécurité de l’information Rubrik, par le Rubrik Zero Labs et par diverses sources indépendantes. Et pour réduire les risques de faux positifs, Rubrik utilise des flux de renseignements de très haute qualité.

Aucun impact sur les performances du système de production

Rubrik est capable de mettre à jour les données issues de nombreuses sources, ce qui permet de prendre en charge une grande variété de scénarios d’analyse de données pour identifier les activités et les fichiers suspects. Cela permet aux équipes de sécurité d’entreprendre des analyses approfondies immédiates depuis l’infrastructure de production, sans solliciter d’agents ou de ressources de calcul supplémentaires. Même si des hackers se sont introduits dans votre environnement de production, ils n’ont aucun moyen de savoir que des enquêtes sont en cours.

Rapport de performances Cyber Recovery

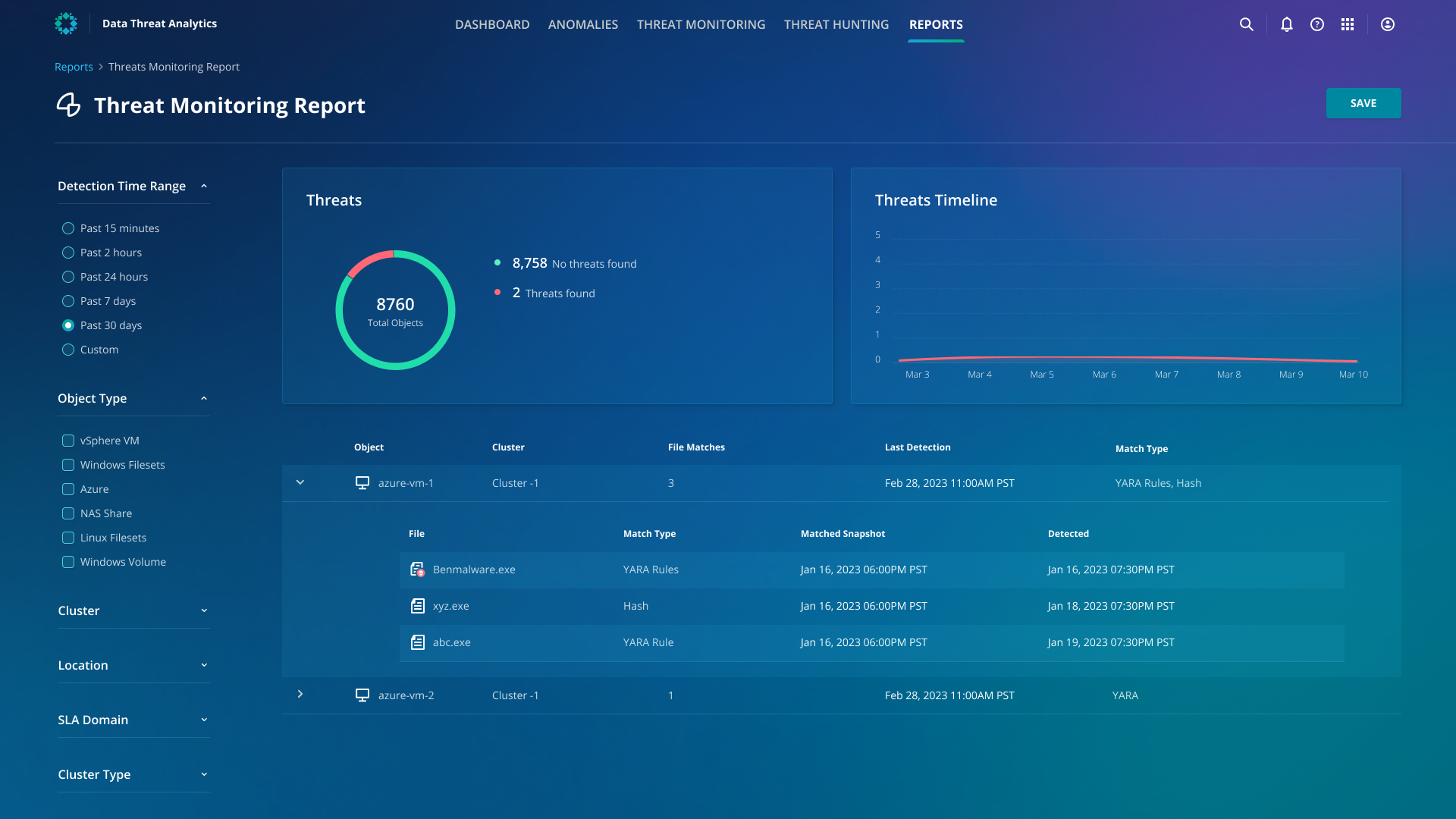

En règle générale, les équipes IT sont contraintes de se référer à une multitude de tableaux de bord différents et de compiler manuellement les informations fournies par toutes sortes d’outils pour pouvoir créer des rapports de surveillance et d’évaluation des menaces qu’elles pourront ensuite partager avec les parties prenantes de votre organisation. La fonction de surveillance des menaces de Rubrik intègre de puissantes fonctionnalités de reporting qui permettent à votre équipe IT de télécharger une liste de toutes les menaces détectées, précisant quels objets de votre environnement sont affectés ou non. Le rapport retrace également les menaces repérées pendant une période donnée.

Au vu du contexte actuel, il est important d’aborder la cybersécurité de manière proactive. Cette fonction offre une solution qui vous permet de détecter et corriger rapidement les menaces. Ses mécanismes de « chasse aux menaces » automatisés et proactifs vous aident à garder une longueur d’avance, à diminuer votre exposition au risque et à minimiser l’impact potentiel des incidents de sécurité. Contrairement aux solutions actuelles, Rubrik apporte les avantages suivants :

Une surveillance active des environnements dans lesquels les entreprises n’ont que peu de visibilité, voire aucune, sur la sécurité

Un flux de renseignements sur les menaces Rubrik prêt à l’emploi

Des mises à jour automatiques sur ce flux de renseignements

Des chasses aux menaces automatisées, qui réduisent le temps et les efforts nécessaires pour identifier de nouvelles menaces

La possibilité de placer les fichiers malveillants en quarantaine

Étapes suivantes

Pour savoir comment anticiper les attaques et découvrir la fonction de surveillance des menaces de Rubrik, retrouvez-nous à notre session virtuelle Forward. Vous aurez l’occasion de tester Rubrik Security Cloud grâce à des exercices pratiques pas à pas, qui vous permettront d’explorer les différentes fonctions de cyberrésilience de notre plateforme Zero Trust Data Security. Cliquez ici pour en savoir plus et pour vous inscrire à Forward.

Sphère de sécurité

Les services ou fonctionnalités mentionnés dans ce document n’ont pas encore été publiés et ne sont donc pas disponibles actuellement. Leur disponibilité générale peut être retardée ou annulée, à notre entière discrétion. Lesdits services ou fonctionnalités n’impliquent aucune promesse ou obligation ni aucun engagement de la part de Rubrik, Inc. et ne peuvent être reflétés dans aucun contrat. Les clients sont invités à prendre leurs décisions d’achat compte tenu des services et fonctionnalités actuellement disponibles au grand public.