Cyberbedrohungen sind ein wachsendes Problem für Unternehmen jeder Größe. Datenschutzverletzungen, Malware-Infektionen und Ransomware-Angriffe können den Geschäftsbetrieb empfindlich stören und finanzielle Verluste, eine Rufschädigung und rechtliche Folgen nach sich ziehen. Daher ist es unerlässlich, dass Sie Ihre Umgebung proaktiv überwachen und bösartige Aktivitäten identifizieren, um Bedrohungen zu erkennen, bevor sie erheblichen Schaden anrichten können.

Einer der wichtigsten Schritte zum Verbessern Ihrer Sicherheitslage besteht darin, umfassend und regelmäßig nach Bedrohungen zu suchen. Dies beinhaltet das Identifizieren der aktuellen Angriffe, das Suchen nach potenziellen Schwachstellen und das Bewerten der Wahrscheinlichkeit und der Auswirkungen eines Angriffs. Wenn Sie das Risikoprofil Ihres Unternehmens kennen, können Sie Ihre Sicherheitsinvestitionen priorisieren und Ressourcen für die wichtigsten Bereiche bereitstellen.

Aktuelle Herausforderungen bei der Durchführung von IOC-Suchen (Indicators Of Compromise, Anzeichen für eine Kompromittierung) in Ihrer Produktionsumgebung:

Reaktive Überwachung

Kunden können Bedrohungsdaten sammeln und Protokollabfragen durchführen, um potenzielle Bedrohungen zu identifizieren. Dieser Prozess ist jedoch oft mühsam und zeitaufwendig und erfordert den Einsatz mehrerer Tools. Es kann schwierig sein, Informationen aus verschiedenen Tools und Protokollen zusammenzusetzen, wodurch es auch schwierig ist, die richtigen Verbindungen herzustellen.

Mangel an Wissen über Bedrohungen

Das Wissen von IT-Teams über aktuelle Bedrohungen und Schwachstellen ist begrenzt, wenn sie nicht von SecOps-Teams unterstützt werden. Dieser Mangel an Einblick schränkt ihre Fähigkeit ein, wenn es darum geht, potenzielle Risiken zu antizipieren und zu entscheiden, wie sie auf einen Vorfall reagieren sollen. Der Mangel an Sicherheitsspezialisten führt auch dazu, dass eher reaktiv als proaktiv gehandelt wird, da Sicherheitsteams häufig im Notfallmodus arbeiten müssen. Außerdem können Eindringlinge, die sich in der Umgebung aufhalten, über längere Zeit unentdeckt bleiben, wenn nicht regelmäßig Bedrohungssuchen durchgeführt werden.

Strapazierte Produktionssysteme

Damit Endpunkte ordnungsgemäß überwacht werden können, müssen auf jedem Server Überwachungstools wie EDR/XDR installiert sein. Außerdem ist es wichtig, dass diese Tools für verschiedene Betriebssysteme, Updates, Patches und Service Packs in Ihrem Rechenzentrum verifiziert und gewartet werden. Um den Betriebsstatus aufrechtzuerhalten, wird in vielen Fällen eine bestimmte Person oder ein Team damit beauftragt, sich um die Kompatibilitätsmatrix und die erforderlichen Upgrades zu kümmern, um sicherzustellen, dass die Tools immer auf verschiedenen Versionen einsatzfähig sind. Wie aufwändig die Wartung von EDR-Tools ist, kann von verschiedenen Faktoren abhängig sein, z. B. von der Komplexität der Umgebung, der Anzahl der überwachten Endpunkte, den unterschiedlichen Betriebssystemen und Anwendungen sowie der Häufigkeit von Updates und Patches. Außerdem beanspruchen diese Endpunkt-Überwachungstools Rechenressourcen, die die Leistung wichtiger Anwendungen beeinträchtigen können.

Diese Tools sind entscheidend, um Einblicke in wichtige Infrastrukturen zu erhalten. Leider werden Endpunkt-Überwachungstools eher auf Laptops oder Desktops eingesetzt, nicht aber auf Servern, wodurch kritische Infrastrukturen zu einer Sicherheits-Blackbox werden. Dadurch bleiben Untersuchungen auf Informationen beschränkt, die aus Netzwerkaktivitäten, Protokollen oder unterschiedlichen Tools abgeleitet werden. Selbst wenn Ihre Infrastruktur relativ stabil ist, stellen Zero-Day-Schwachstellen ein ständiges Risiko dar, das Angreifer bekanntermaßen oft ausnutzen.

Wir stellen vor: Rubriks Gefahrenüberwachung

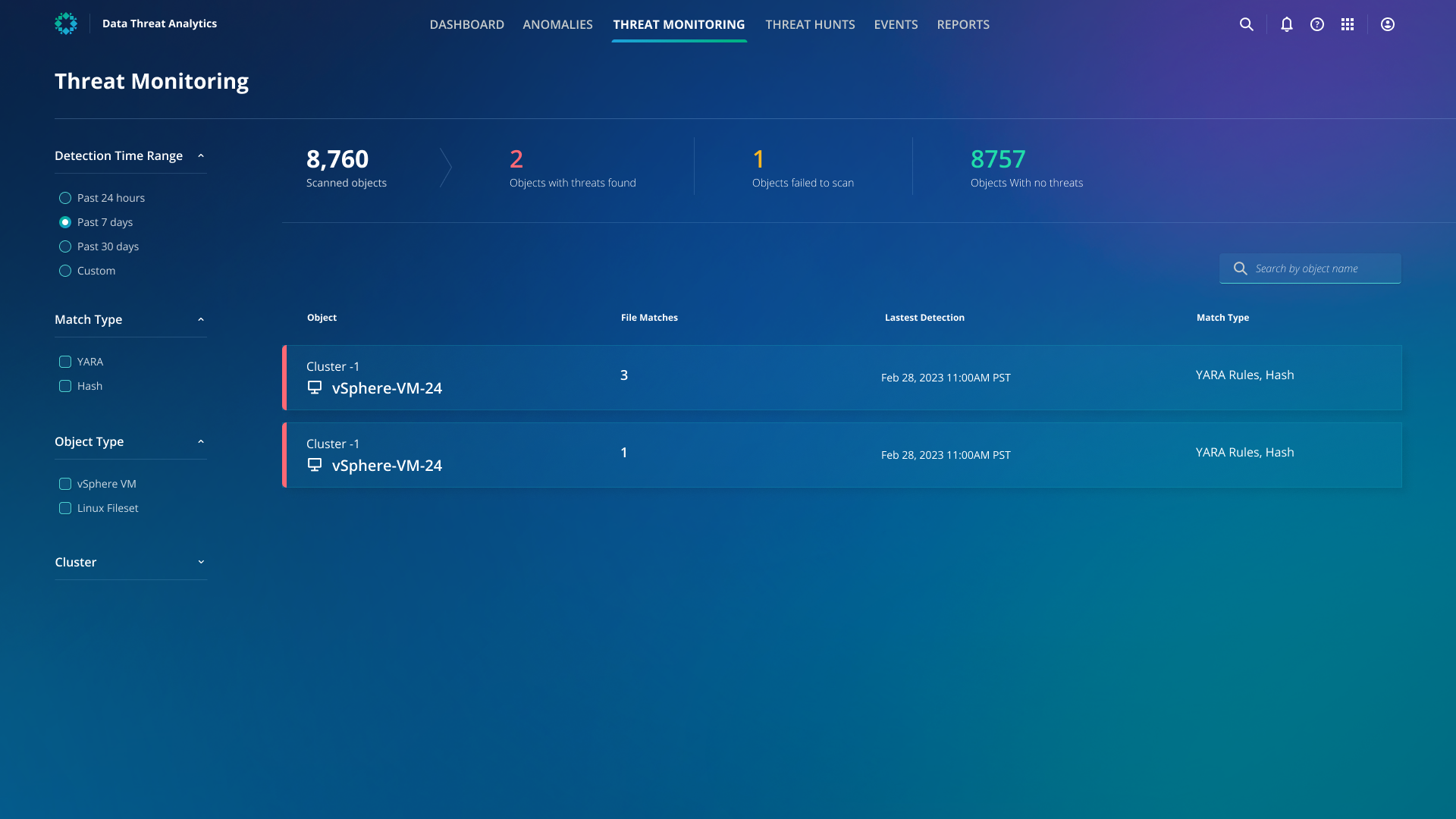

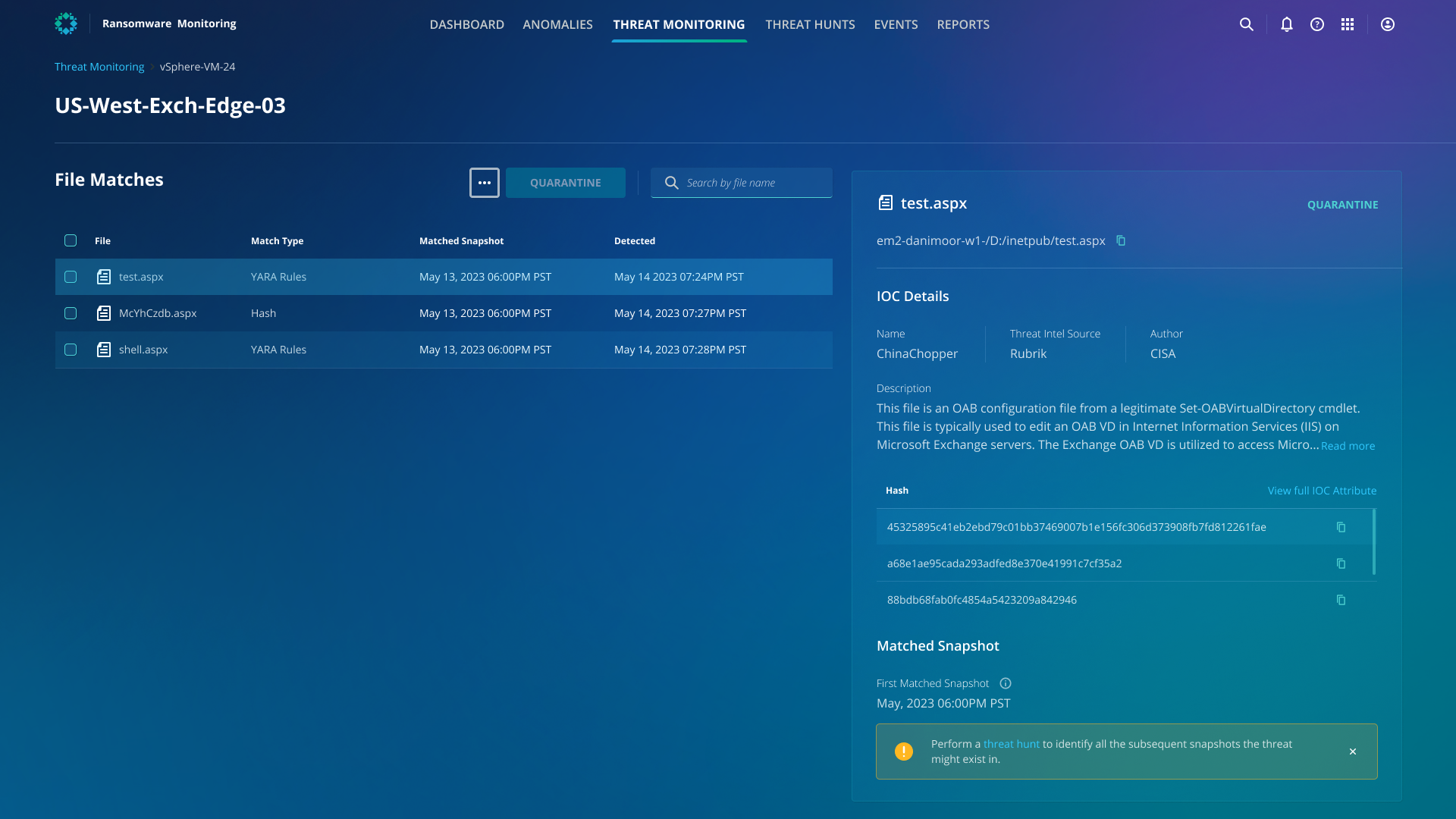

Rubriks Gefahrenüberwachung bietet eine proaktive Cybersicherheitsstrategie, mit der Sie potenzielle Bedrohungen schnell erkennen und darauf reagieren können. Dadurch kann die Zeit, in der Bedrohungen unentdeckt bleiben (Verweilzeit der Bedrohung), minimiert und die Wahrscheinlichkeit eines schwerwiegenden Schadens verringert werde. Nach der Aktivierung nutzt Rubriks Gefahrenüberwachung mithilfe automatischer IOC-Scans einen verifizierten Feed aus Bedrohungsinformationen, einschließlich YARA-Regeln und Datei-Hashes, um nach IOCs zu suchen. Wenn eine IOC-Übereinstimmung festgestellt wird, informiert Sie Threat Monitoring über die Details zum Malware-Stamm, den genauen Snapshot und den genauen Speicherort der Datei, in der die Bedrohung festgestellt wurde.

Mit Rubriks Gefahrenüberwachung können Sie Folgendes erhalten:

Automatische Überwachung auf Bedrohungen

Die Gefahrenüberwachung ist so konzipiert, dass sie Malware automatisch statt manuell und reaktiv identifiziert und so die Reaktion auf Vorfälle beschleunigt. Je früher Sie Probleme erkennen, desto früher können Sie mit der Ursachenanalyse und der anschließenden Behebung beginnen. Mit anderen Worten: Sie verringern die mittlere Zeit bis zur Wiederherstellung (MTTR, Mean Time To Resolution). Sicherheitsteams erhalten den gewünschten Einblick in die wichtigsten Teile der Infrastruktur, die nur begrenzt oder umständlich überwacht werden können. Das bedeutet auch, dass Sie automatisierte Warnmeldungen an die zuständigen IT-Teams senden können, sodass diese sich sofort um dringende Probleme kümmern können.

Frühere Erkennung neuer Bedrohungen

Die Gefahrenüberwachung verwendet einen aktuellen Bedrohungsdaten-Feed, der von Rubrik überprüft wird. Die Informationen aus diesem Feed umfassen die neuesten Bedrohungsdaten von Rubriks Informationssicherheitsteam, Rubrik Zero Labs und unterschiedlichen Drittanbieterquellen. Um die Wahrscheinlichkeit potenzieller falsch-positiver Ergebnisse zu verringern, verwendet Rubrik qualitativ hochwertige Daten-Feeds.

Keine negativen Auswirkungen auf die Leistung von Produktionssystemen

Rubrik kann Daten aus vielen Quellen sichern und bietet so eine Gelegenheit für verschiedene Datenanalyse-Anwendungsfälle zum Erkennen verdächtiger Aktivitäten und Dateien. So können Sicherheitsteams gründliche Bedrohungsanalysen außerhalb der Produktionsinfrastruktur durchführen, ohne dass zusätzliche Agenten oder Rechenressourcen benötigt werden. Selbst wenn sich Angreifer in Ihrer Produktionsumgebung aufhalten, werden sie die laufenden Bedrohungsuntersuchungen nicht bemerken.

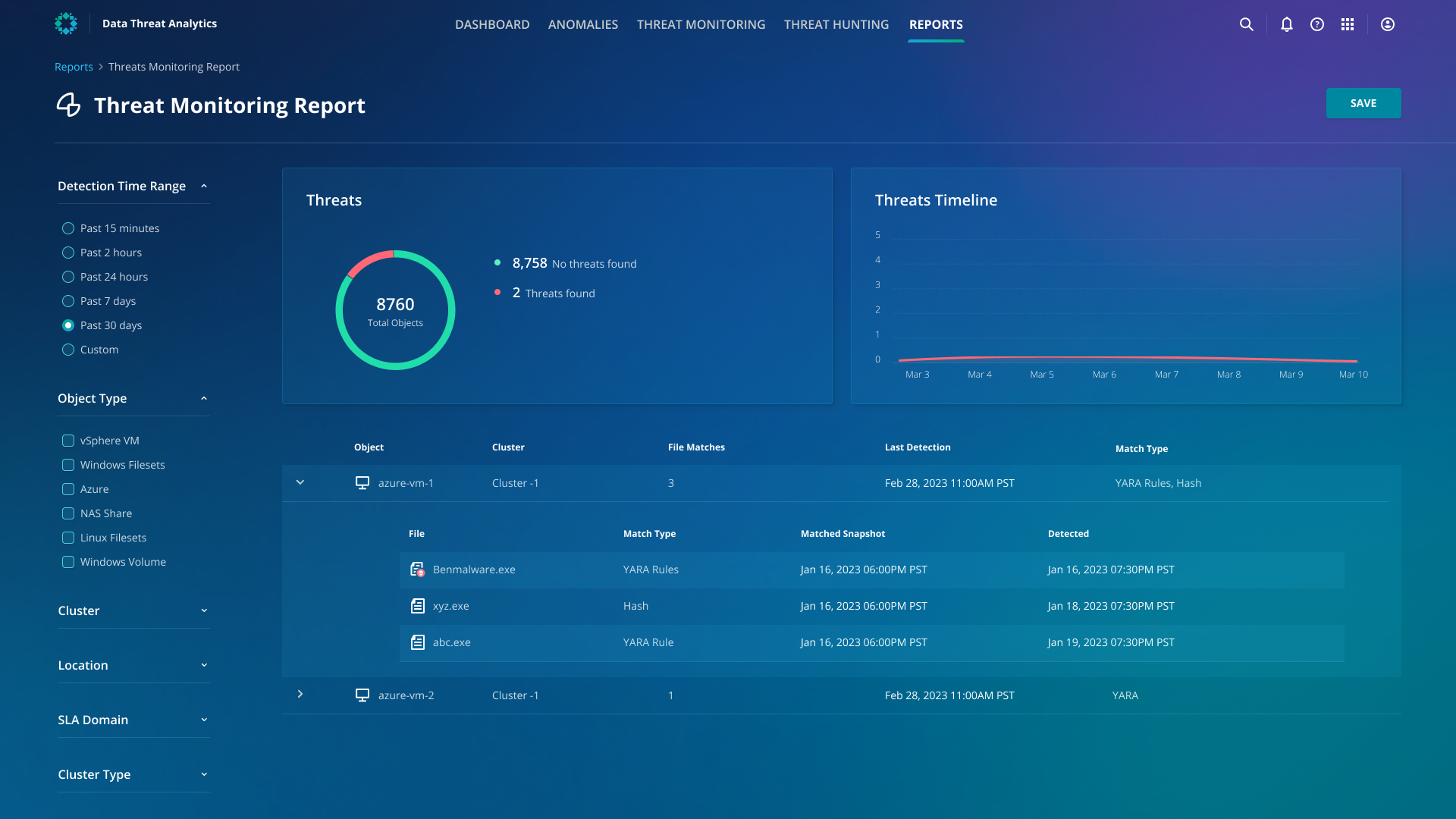

Leistungsberichte zur Cyber-Wiederherstellung

IT-Teams müssen in der Regel mehrere verschiedene Dashboards heranziehen und in einem langwierigen, manuellen Prozess Erkenntnisse aus verschiedenen Tools zusammenstellen, um Berichte zur Gefahrenüberwachung und -bewertung zu erstellen, die sie mit Stakeholdern in Ihrem Unternehmen teilen können. Rubriks Gefahrenüberwachung bietet eine zuverlässige, integrierte Berichtsfunktionalität, mit der Ihr IT-Team eine Liste aller gefundenen Bedrohungen zusammen mit den betroffenen und nicht betroffenen Objekten in Ihrer Umgebung herunterladen kann. Der Bericht enthält außerdem die im Laufe eines bestimmten Zeitraums festgestellten Bedrohungen.

Ein proaktiver Ansatz für die Cybersicherheit ist in der heutigen Bedrohungslandschaft entscheidend. Rubriks Gefahrenüberwachung bietet eine Lösung, mit der Sie Bedrohungen schnell erkennen und darauf reagieren können. Durch die automatisierte und proaktive Suche nach Bedrohungen sind Sie immer einen Schritt voraus, verringern das Risiko und minimieren die potenziellen Auswirkungen von Sicherheitsvorfällen. Verglichen mit anderen Lösungen auf dem Markt bietet Rubrik Folgendes:

Aktive Überwachung von Umgebungen ohne oder mit nur geringer Sicherheitstransparenz

Einen sofort einsatzbereiten Rubrik-Bedrohungs-Feed

Automatische Updates zu Rubriks Bedrohungs-Feed

Automatisiertes Threat Hunting, das den Zeit- und Arbeitsaufwand für die Suche nach neuen Bedrohungen reduziert

Die Fähigkeit, Schad-Dateien unter Quarantäne zu stellen

Wie geht es weiter?

Um mehr darüber zu erfahren, wie Sie Angriffe erkennen können, bevor sie passieren, besuchen Sie uns auf dem virtuellen Forward-Event, um mehr über Rubriks Gefahrenüberwachung zu erfahren. Sie werden auch Gelegenheit haben, Rubrik Security Cloud in unseren interaktiven Labs auszuprobieren, um die verschiedenen Cyberresilienzfunktionen unserer Zero Trust Data Security-Plattform kennenzulernen. Erfahren Sie hier mehr über Forward und melden Sie sich an.

Safe Harbor

Alle nicht freigegebenen Dienste oder Funktionen, auf die in diesem Dokument Bezug genommen wird, sind derzeit nicht verfügbar und werden möglicherweise nicht rechtzeitig oder überhaupt nicht zur Verfügung gestellt. Dies liegt in unserem alleinigen Ermessen. Genannte Services oder Funktionen stellen keine Lieferversprechen, Zusagen oder Verpflichtungen von Rubrik, Inc. dar und können nicht in einen Vertrag aufgenommen werden. Kunden sollten ihre Kaufentscheidungen basierend auf derzeit allgemein verfügbaren Services und Funktionen treffen.