Qu’est-ce que le DDR (Data Detection and Response) ?

Le DDR est une solution de cybersécurité qui détecte en temps réel les menaces de sécurité liées aux données. Sa mission : accélérer la réponse à incident (IR), la protection des données compromises et la remédiation de la compromission de données pour minimiser l’impact financier, réglementaire et réputationnel.

Pourquoi me faut-il une solution DDR ?

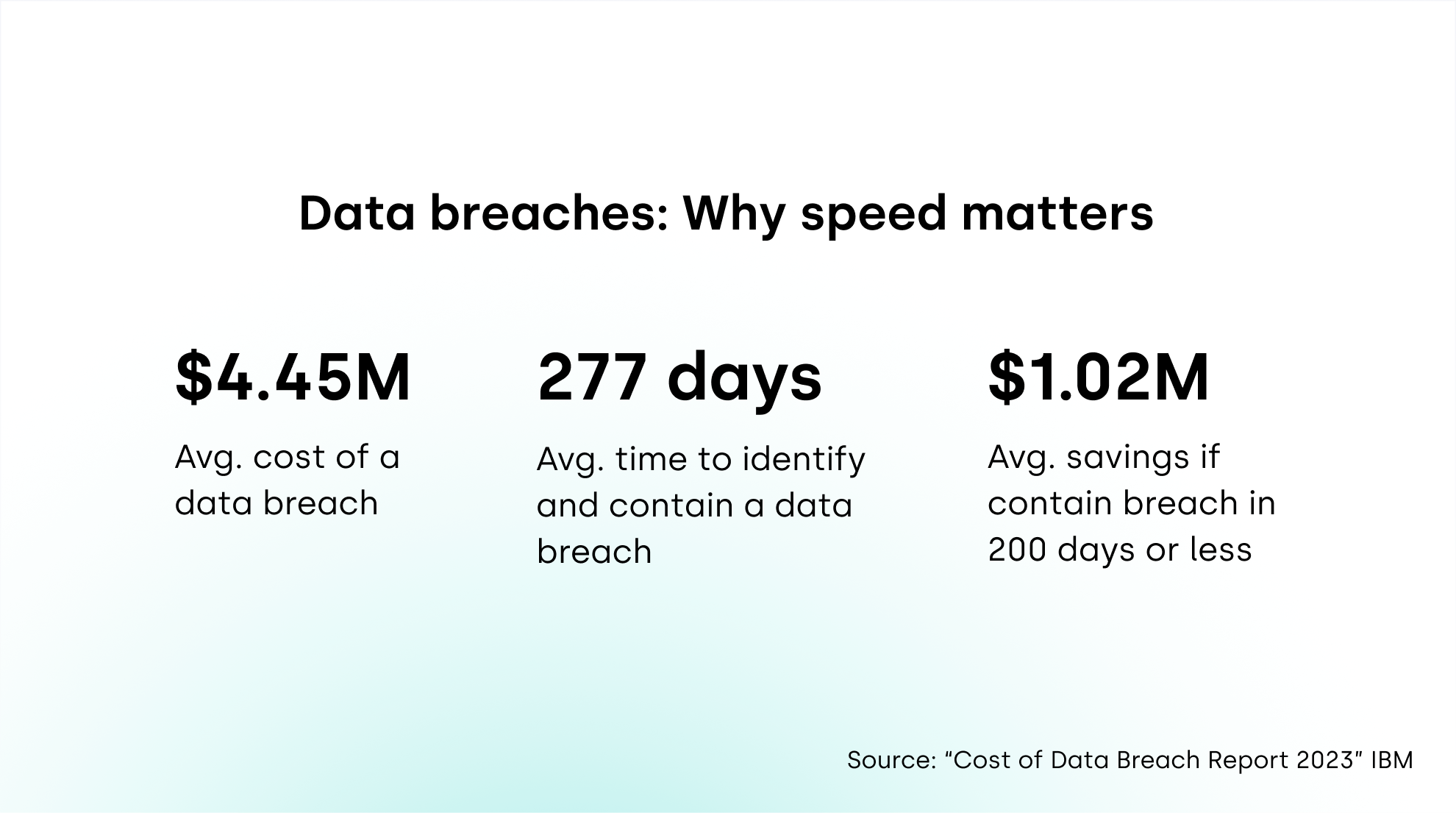

Les compromissions de données sont de plus en plus fréquentes et leur impact est de plus en plus coûteux pour les entreprises. Selon le rapport d’IBM « Cost of a Data Breach » de 2023 », le coût moyen d’une compromission a atteint un niveau record de 4,45 millions de dollars.

Que la compromission soit accidentelle ou malveillante, plus les données sensibles sont exposées longtemps, plus l’impact est important pour l’entreprise. Pour preuve, la différence de coût moyenne entre les compromissions qui ont mis plus de 200 jours à être découvertes et résolues et celles qui ont exigé moins de 200 jours s’élève à 1,02 million de dollars.

Pourquoi les compromissions de données sont-elles si coûteuses ?

L’un des principaux coûts d’une compromission de données est le manque à gagner, qui comprend la perte de chiffre d’affaires due aux perturbations d’activité, aux interruptions et aux départs de clients pour la concurrence. Selon le rapport IBM « Cost of a Data Breach » de 2023, le coût moyen du manque à gagner suite à une compromission de données est de 1,3 million de dollars.

Ce coût élevé s’explique également par les amendes réglementaires. Les compromissions de données peuvent exposer des informations sensibles et des données personnelles, ce qui conduit les entreprises à enfreindre involontairement les règles de conformité relatives à la protection, à la confidentialité et à la résidence des données.

Parmi ces réglementations, le règlement général sur la protection des données (RGPD) de l’Union européenne, le HIPAA (Health Insurance Portability and Accountability Act) pour les données de santé aux États-Unis et la loi CCPA californienne (California Consumer Privacy Act). L’infraction de ces réglementations peut entraîner des amendes importantes et conduire à une perte de confiance de la part des clients, des investisseurs et des partenaires, ce qui ternit la réputation de l’entreprise et nuit à sa viabilité à long terme. Cela est particulièrement vrai lorsque les compromissions de données impliquent l’exposition de données clients telles que les données à caractère personnel (DCP), les informations médicales et les données de cartes de paiement.

Le DDR peut réduire le coût des compromissions de données en raccourcissant le temps moyen de détection (MTTD) et le temps moyen de réponse (MTTR). Les entreprises peuvent ainsi endiguer les menaces et y remédier avant qu’elles ne causent de réels dommages, limitant de fait les perturbations d’activité et les amendes réglementaires. De plus, la mise en place d’une solution DDR permet à l’entreprise de démontrer aux autorités de réglementation l’implémentation de mesures de précaution, ce qui peut réduire les amendes. (Voir par exemple les critères RGPD pour déterminer les amendes)

Quels sont les avantages du DDR ?

Alors qu’il existe de nombreuses solutions de sécurité destinées à détecter et à contenir les compromissions, le DDR se concentre sur le contrôle des données à la source, ce qui en fait un outil important de prévention des pertes de données cloud (DLP). Le DDR ajoute une couche critique de sécurité aux environnements IT, en éliminant les angles morts inhérents aux solutions de détection des menaces qui surveillent l’infrastructure, les machines ou les workloads. Le DDR fonctionne en conjonction avec ces autres solutions.

En utilisant une solution DDR, les entreprises peuvent :

Surveiller les données partout où elles résident/se déplacent – En surveillant les journaux d’activité, les solutions DDR peuvent surveiller les données dans des environnements multicloud et des applications SaaS (Software-as-a-Service) dans le cloud.

Détecter les menaces pesant sur les données qui échappent à d’autres solutions – La solution DDR surveille les données à la source, éliminant ainsi les angles morts inhérents aux solutions de détection des menaces axées sur l’infrastructure plutôt que sur les données. En surveillant la façon dont les données sont utilisées, le DDR peut détecter les menaces qui impliquent des acteurs malveillants accédant aux données par le biais de comptes autorisés, tel qu’en cas d’attaques de la supply chain ou d’activités malveillantes en interne.

Stopper l’exfiltration des données dès qu’elle se produit – Grâce à la détection des anomalies en temps réel ou en quasi temps réel, le DDR peut rapidement identifier les accès et les comportements inhabituels indiquant des tentatives d’exfiltration de données. Dès qu’une exfiltration de données est détectée, des alertes sont déclenchées pour avertir les équipes concernées afin qu’elles puissent rapidement bloquer ou isoler les systèmes affectés, et ainsi empêcher la perte de données et minimiser l’impact de la compromission. Certaines solutions DDR déclenchent des réponses automatisées dès qu’une exfiltration de données est détectée.

Investiguer plus efficacement les compromissions – Enquêter sur une compromission de données peut être un processus long et complexe qui nécessite une expertise spécialisée. Les solutions DDR fournissent des données contextuelles, telles que les données compromises, l’endroit où elles se trouvent et les entités qui y ont eu accès, ce qui permet aux équipes de sécurité d’évaluer rapidement et efficacement les risques, de cerner le périmètre d'impact et de déterminer les prochaines étapes.

Minimiser les coûts et réduire la désensibilisation aux alertes – La surveillance de toutes les activités liées aux données sur tous les assets cloud devient rapidement coûteuse. En outre, elle entraîne souvent des alertes redondantes qui peuvent entraîner une désensibilisation de votre équipe aux alertes. Les solutions DDR offrent une priorisation des risques et une personnalisation des alertes afin de réduire les coûts, d’éviter l’accoutumance aux alertes et d’améliorer les temps de réponse.

Réduire le risque d’infraction des réglementations sur les données – Les réglementations sur les données exigent des entreprises qu’elles partagent et gèrent leurs données de manière à minimiser les risques. En cas de non-respect, des conséquences juridiques et des amendes peuvent s’appliquer. Les solutions DDR aident les entreprises à se conformer aux cadres de réglementation des données en signalant les compromissions dès qu’elles se produisent.

Comment fonctionne le DDR ?

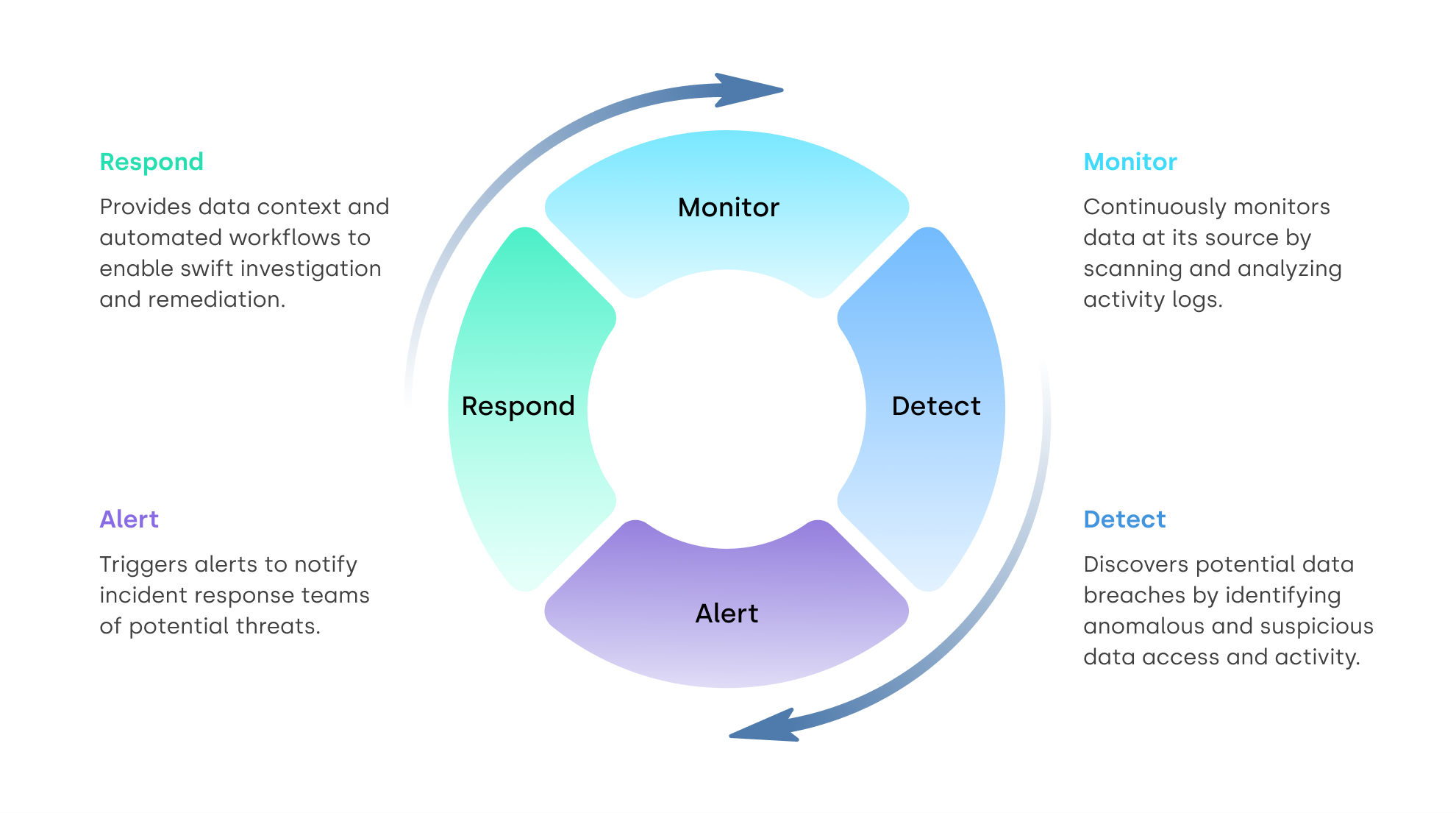

Les solutions DDR comprennent quatre éléments : la surveillance, la détection, l’alerte et la réponse.

La surveillance implique une analyse continue des données via les journaux d’activité tels que AWS CloudTrail et Azure Monitor. Pour limiter les coûts, les solutions DDR peuvent orchestrer la surveillance des journaux d’activité pour se concentrer sur les assets contenant des données sensibles plutôt que sur l’ensemble des assets.

La détection est le processus d’identification des accès anormaux aux données et des comportements suspects, qui peuvent indiquer une menace pour les données. Pour ce faire, la solution recourt à l’analyse comportementale, à l’apprentissage automatique et aux travaux de recherche sur les méthodes de cyberattaque.

Voici quelques exemples d’anomalies que les solutions DDR peuvent détecter :

Les données ont été consultées à partir d’un lieu géographique ou d’une adresse IP inhabituels

Le système de journalisation a été désactivé pour un asset contenant des données sensibles

Un lot anormalement important de données sensibles a été téléchargé, supprimé ou modifié

Une entité externe a téléchargé des données sensibles

Une entité anonyme accède pour la première fois à des données sensibles

Des alertes sont déclenchées dès qu’une menace est détectée, informant les équipes concernées de la compromission potentielle des données. Les meilleurs outils de DDR utilisent la classification des données pour identifier les données sensibles et n’envoient des alertes que pour les menaces pesant sur les assets contenant des données sensibles. Cela réduit la cacophonie de faux positifs pour les équipes du centre des opérations de sécurité (SOC) et évite la désensibilisation aux alertes.

La réponse est rapide et efficace grâce aux mécanismes de DDR qui automatisent les actions d’endiguement et de neutralisation des menaces détectées, ce qui réduit l’impact potentiel et évite d’autres dommages. Les solutions DDR s’intègrent souvent à des systèmes de gestion de la sécurité tels que les systèmes ITSM (gestion des services informatiques), SIEM (gestion des informations et des événements de sécurité) et SOAR (orchestration, automatisation et réponse en matière de sécurité).

Quels sont les critères clés d’une solution DDR ?

Les solutions DDR robustes peuvent réduire considérablement les préjudices financiers, juridiques et réputationnels causés par les compromissions de données en détectant et en contenant les menaces actives dès qu’elles se produisent. Lors de la sélection d’une solution DDR, il est important de rechercher les capacités et les caractéristiques suivantes :

Contexte des données – Un contexte complet des données, tel que le type de données compromises et les entités qui y ont eu accès, permet aux entreprises d’évaluer avec précision les risques, de comprendre le périmètre d’impact et de déterminer les prochaines étapes pour une remédiation efficace.

Analyse sécurisée – Une solution DDR sécurisée surveille les journaux d’activité dans l’environnement d’une entreprise, sans jamais exfiltrer de données vers la plateforme de la solution.

Contrôle des données à la source – Le contrôle des données à la source est le seul moyen de garantir la visibilité et de s’assurer qu’aucune menace potentielle ne passe à travers les mailles du filet. Cela permet d’éliminer les angles morts inhérents aux solutions de détection des menaces axées sur l’infrastructure plutôt que sur les données.

Orchestration automatisée – Les solutions DDR qui orchestrent la gestion et la surveillance des journaux d’activité pour cibler spécifiquement les données sensibles permettent de réduire les coûts et de minimiser les alertes non pertinentes en orientant les ressources vers ce qui compte le plus.

Intégration SIEM et SOAR – En intégrant la solution DDR à d’autres outils de sécurité, les équipes de sécurité peuvent accélérer la réponse à incident et la reprise de l’activité.

Playbooks de remédiation – Des conseils spécifiques aux incidents aident les équipes de sécurité à endiguer les compromissions de données et à y remédier plus rapidement. Ceci est essentiel pour la prévention des pertes de données.

Prise en charge de plateformes étendues – Puisque les données se déplacent d’un environnement à l’autre, mieux vaut choisir une solution DDR qui prend en charge de nombreux fournisseurs de services cloud (ex. : Amazon Web Services [AWS], Microsoft Azure et Good Cloud Platform), des applications SaaS (ex. : Microsoft 365), des datawarehouses (ex. : BigQuery et Snowflake) et des technologies de stockage de données (ex. : le stockage d’objets [buckets], les disques, les bases de données relationnelles et les bases de données documentaires).

Déploiement transparent et absence de perturbation des performances – Les solutions sans agent sont plus faciles à déployer et surveillent en permanence les journaux d’activité sans incidence sur les performances.

Détection des menaces basée sur l’IA/ML – Une solution DDR employant l’intelligence artificielle et l’apprentissage automatique (IA/ML) peut exploiter ces technologies pour analyser de grands volumes de données et identifier des modèles complexes, ce qui permet une détection plus précise et proactive des menaces sophistiquées et évolutives.

Quelles sont les différences entre le DDR et le DSPM (Data Security Posture Management) ?

Les alertes DDR sont des notifications générées en réponse à des activités suspectes et à des compromissions de données en temps réel. Ces alertes permettent de prendre des mesures immédiates face aux menaces actives. En revanche, les infractions DSPM se réfèrent à des cas où la posture de sécurité des données d’une entreprise n’est pas conforme aux politiques de sécurité prédéfinies ou aux exigences réglementaires. La solution DSPM identifie les lacunes ou les faiblesses des contrôles de sécurité et fournit des pistes d’amélioration. Alors que les alertes DDR se concentrent sur la réponse à incident, les infractions DSPM visent à améliorer la posture globale de l’entreprise en matière de sécurité des données en garantissant la conformité et en mettant en œuvre des mesures de sécurité plus strictes.

Quelles sont les différences entre le DDR et le CDR (Cloud Detection and Response) ?

Les solutions CDR se concentrent sur la surveillance et la sécurisation des environnements cloud. Le DDR, lui, est spécialisé dans la surveillance et la sécurisation des données. Il détecte les menaces qui pèsent sur les données sensibles, indépendamment de leur emplacement ou de leur format, ajoutant ainsi une couche de sécurité critique que les solutions ciblant l’infrastructure ne permettent pas d’obtenir. Le DDR permet également aux entreprises de centrer la détection et les alertes sur leurs données les plus sensibles, ce qui minimise les faux positifs, réduit les coûts et évite la désensibilisation aux alertes.

Quelles sont les différences entre le DDR et d’autres solutions TDIR telles que l’EDR et le XDR ?

Contrairement à la détection et à la réponse sur les terminaux (EDR) et à la détection et la réponse étendues (XDR), qui se concentrent principalement sur la détection et la réponse aux menaces au niveau du terminal, le DDR surveille les données où qu’elles soient stockées sur les plateformes, réduisant ainsi les risques associés aux compromissions de données et aux accès non autorisés, quel que soit le vecteur d’attaque ou le terminal ciblé.

Une autre différence réside dans le fait que les solutions DDR sont souvent sans agent, alors que les solutions EDR et XDR nécessitent des agents. Le DDR est donc plus facile à déployer et à maintenir, car il élimine la nécessité de gérer des agents logiciels supplémentaires sur les terminaux pour l’installation et la maintenance en continu. Autre avantage des solutions sans agent, elles ont un impact minimal sur les performances, ce qui n’est généralement pas le cas des solutions basées sur des agents.

Comment le DDR s’intègre-t-il à une plateforme de sécurité des données cloud ?

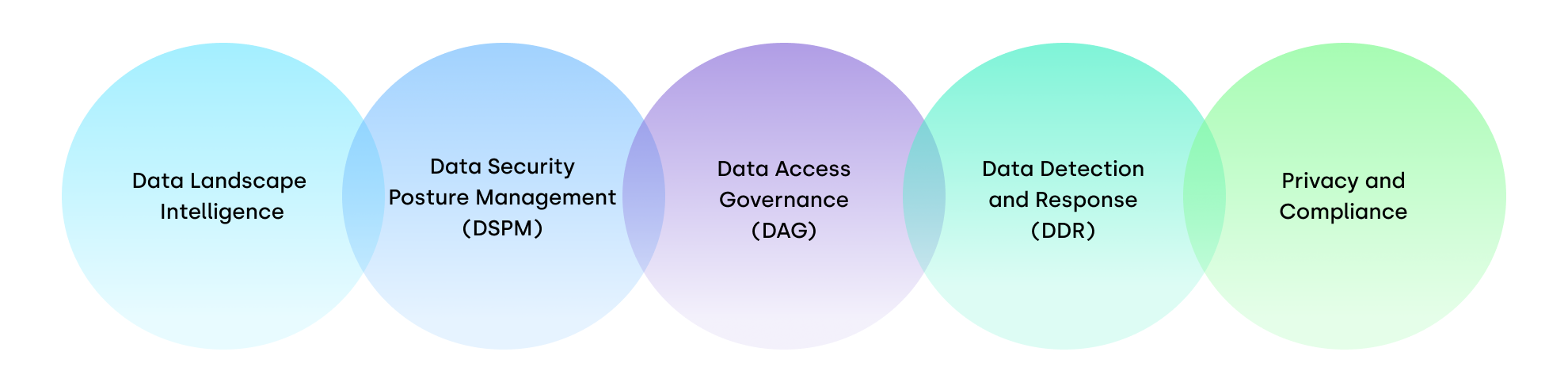

Pour maximiser la protection des données cloud, les entreprises doivent considérer leur solution DDR comme une composante de leur stratégie globale de sécurité des données. Cette approche devrait englober d’autres technologies telles que la gestion de la posture de sécurité des données, la gouvernance de l’accès aux données et la gestion de la conformité. Ensemble, ces solutions peuvent offrir une sécurité de bout en bout pour toutes les données.

Qu’est-ce que la plateforme agile de sécurité des données de Laminar ?

La plateforme agile de sécurité des données de Laminar offre des capacités complètes de découverte, de classification, de protection, de détection et de réponse pour les environnements multicloud, les applications SaaS et les services d’hébergement de fichiers en ligne. Notre solution agile répond spécifiquement aux défis de la sécurisation des données dans un environnement cloud en perpétuelle mutation, où les données prolifèrent, se déplacent et changent constamment.

Avec Laminar, les entreprises peuvent découvrir, classer et protéger leurs données de manière proactive, tout en surveillant les menaces actives, en évaluant les risques et en minimisant l’impact de toute compromission de données.

La plateforme intégrée de sécurité des données de Laminar assure une protection complète des données grâce à ces modules :

Threat Intelligence sur la datasphère – Découverte et classification automatiques de toutes les données cloud, de sorte qu’aucune d’entre elles n’échappe à la gestion des équipes de sécurité.

Data Security Posture Management (DSPM) – Mise en œuvre de la politique des données et application d’une priorisation basée sur les risques pour protéger de manière proactive les données sensibles.

Data Access Governance (DAG) – Réduction du périmètre d’impact des fuites de données en gérant l’accès des utilisateurs et des machines aux données sensibles et en maintenant un modèle d’accès de moindre privilège.

Data Detection and Response (DDR) – Détecte les violations de données dès qu’elles se produisent afin d’endiguer rapidement les menaces actives et de limiter les dommages potentiels.

Confidentialité et conformité – Alignement sur les réglementations et les standards en matière de données, puis création de rapports de conformité pour les audits.

En savoir plus sur la solution DDR de Laminar et sur la façon dont elle s’intègre à la plateforme agile de sécurité des données de Laminar.