Qu’est-ce que la gestion de la posture de sécurité des données ?

La gestion de la posture de sécurité des données (DSPM) est une approche de la sécurité des données qui résout l’un des problèmes les plus complexes des environnements cloud modernes : savoir où se trouvent toutes les données et comment elles sont sécurisées. Citée pour la première fois par Gartner dans son rapport 2022 Hype Cycle for Data Security, cette tendance émergente s’est rapidement imposée comme l’une des pratiques les plus importantes dans le domaine de la cybersécurité. La DSPM répond aux défis inhérents à la prolifération rapide des données sensibles résidant sur différentes technologies de stockage, à travers de multiples clouds et autres environnements.

Également connue sous le nom de posture de sécurité des données dans le cloud (CDSPM), la gestion de la posture de sécurité des données offre aux entreprises une approche pratique de la sécurisation des données sensibles et réglementées dans le cloud, notamment par le maintien d’une posture de sécurité forte, et ce quel que soit leur lieu de stockage et de transfert. Pour ce faire, une solution DSPM doit pouvoir agir sur tous les tableaux : découverte de toutes les données cloud, classification par type et niveau de sensibilité, détection et signalement des entraves aux politiques de sécurité des données, traitement des alertes par ordre de priorité, et playbooks de remédiation préconfigurés.

La DSPM étant un concept relativement nouveau, vous vous posez sûrement beaucoup de questions. Cet article a pour but de vous offrir une grille de lecture de la DSPM, notamment sur son rôle essentiel dans une stratégie de défense en profondeur (DiD), ses différences fondamentales avec les approches existantes, son mode de fonctionnement et les critères de sélection d’une solution DSPM à la hauteur de vos enjeux.

Pourquoi ai-je besoin d’une solution DSPM ?

Face à la prolifération des technologies de gestion des données cloud, le leader de la sécurité des données cloud réduit la complexité avec Laminar Security, sa solution DSPM phare.

Généralisation du cloud + démocratisation des données : le cocktail explosif

À mesure que le progrès technologique avance, les utilisateurs exigent des services digitaux toujours plus performants, tant dans leur vie privée que professionnelle. La concurrence est féroce. Les attentes sont élevées. L’innovation est essentielle. C’est dans cette perspective que les entreprises adoptent le cloud pour sa flexibilité et son évolutivité, mais aussi pour sa capacité à démocratiser les données, c’est-à-dire à placer la data à la disposition du plus grand nombre pour que chacun puisse en extraire un maximum de valeur. Car soyons clairs : les grands gagnants du cloud seront celles et ceux qui sauront extraire tout le potentiel de la data.

L’importance d’une solution DSPM : prévisions de Gartner – Laminar Security

Cette nouvelle ère de généralisation du cloud et de démocratisation des données se caractérise par les éléments suivants :

La prolifération des technologies de stockage cloud sur les environnements de nombreux fournisseurs de services cloud (CSP), selon des configurations et des architectures différentes et changeantes. Un vrai casse-tête en termes de gestion.

La prolifération des données, généralement issues du phénomène de « shadow data » causé par le très grand nombre de technologies à disposition des développeurs, lesquelles leur permettent de créer ou copier rapidement des data stores entiers, sans avoir à consulter les équipes de sécurité.

L’absence de périmètre de sécurité traditionnel, en raison d’un modèle de partage rendant les données cloud accessibles partout et par tous, avec pour conséquence une surexposition des données sensibles.

Une accélération du rythme des changements, sous l’impulsion de cycles de développement réduits à quelques semaines, quelques jours voire quelques heures, ce qui laisse souvent les équipes de sécurité à l’écart du processus ou les oblige à agir dans l’urgence pour garantir une protection adéquate des données.

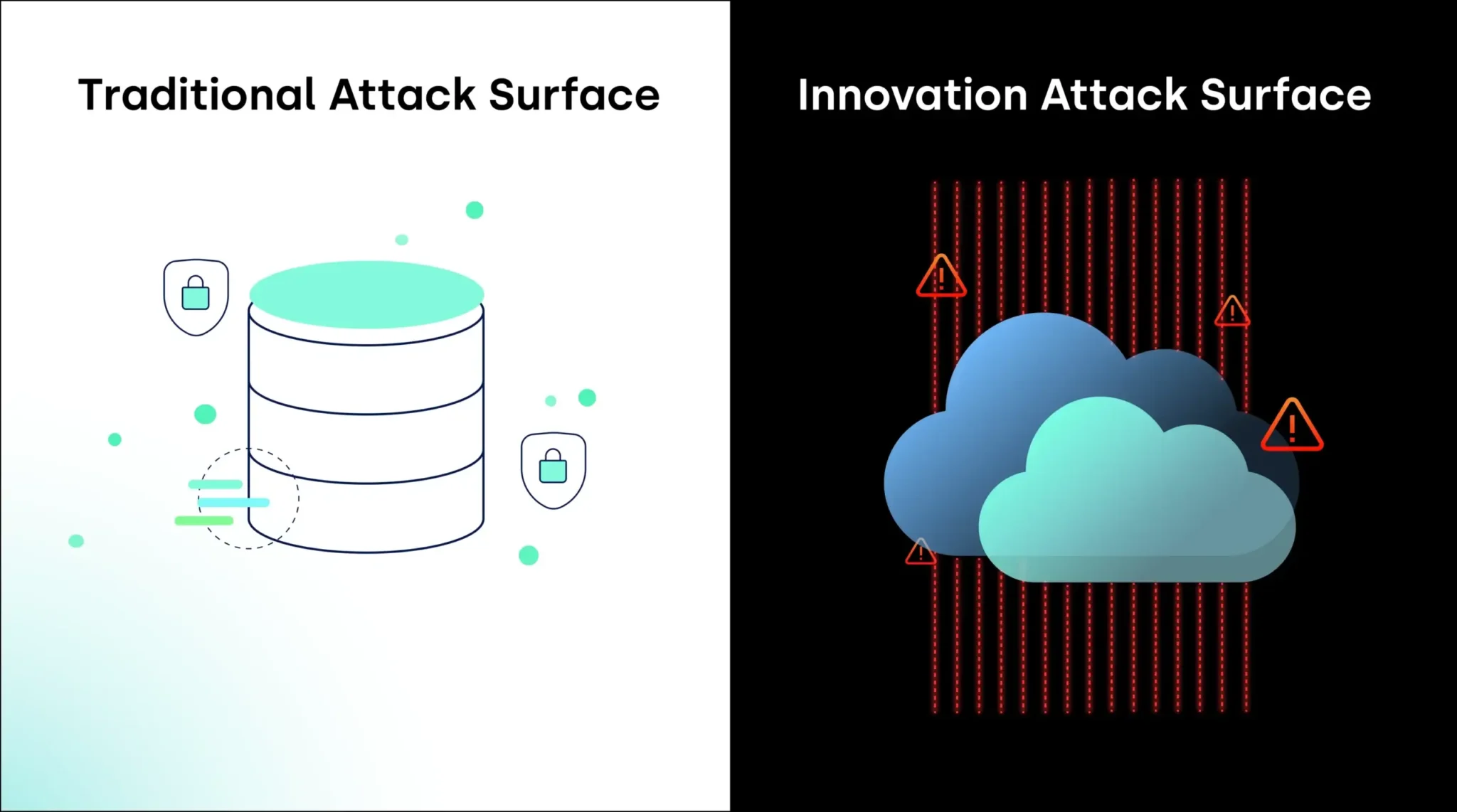

La convergence de ces facteurs a créé une « surface d’attaque de l’innovation » : un nouveau risque que la plupart des organisations acceptent inconsciemment comme une partie du prix à payer. Alors que la surface d’attaque traditionnelle était le fruit des activités malveillantes d’acteurs externes ou internes cherchant à exploiter des vulnérabilités pour obtenir un accès illicite à des informations protégées, la surface d’attaque de l’innovation fait référence à un risque décentralisé, involontaire, mais aussi beaucoup plus massif. Et il provient de forces vives de votre entreprise : vos développeurs et data scientists.

C’est pour combattre les menaces qui pèsent sur cette nouvelle surface d’attaque qu’une gestion de la posture de sécurité des données (DSPM) s’avère aujourd’hui indispensable.

Limites des solutions traditionnelles et cloud-natives

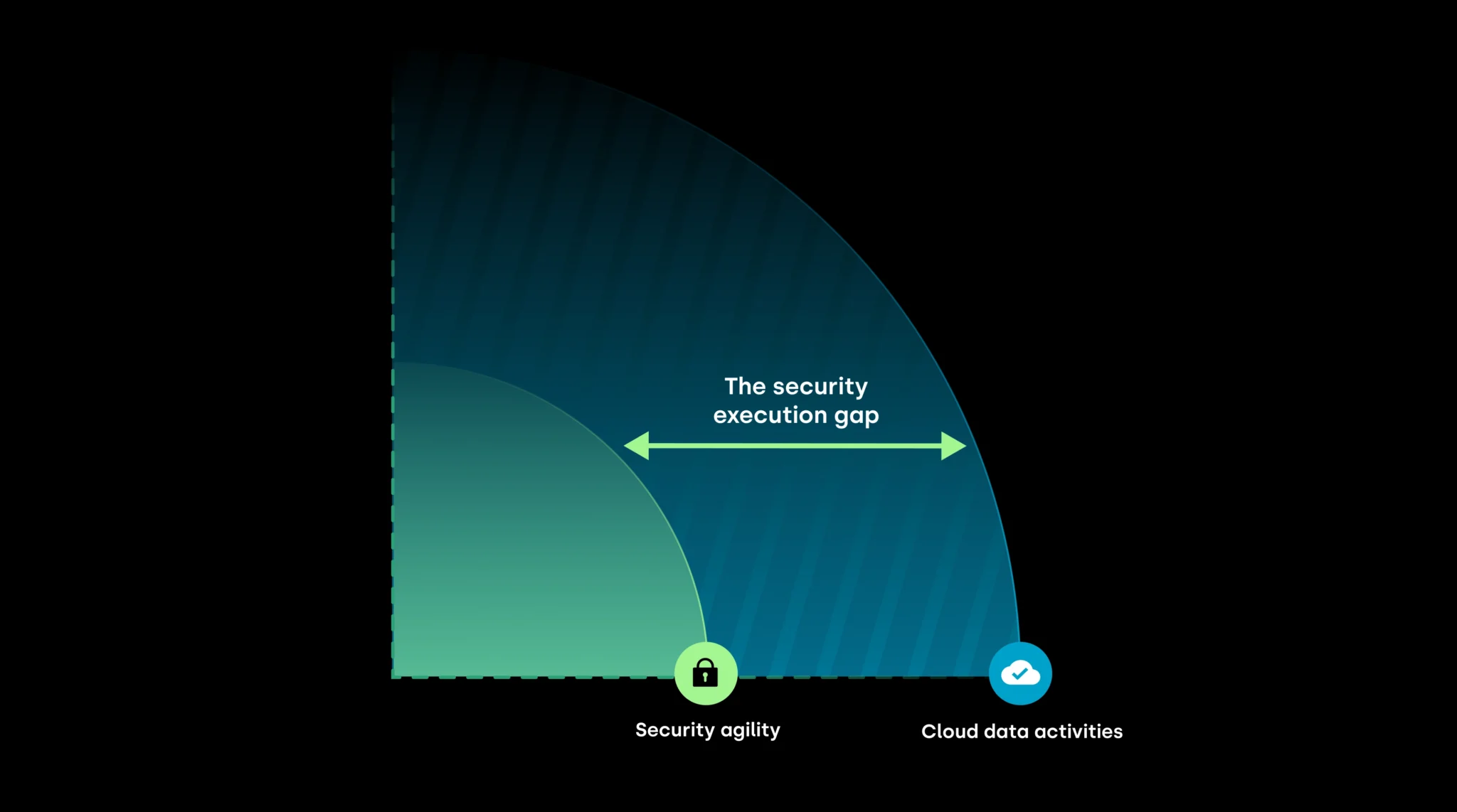

De par leur nature, les données cloud ne peuvent plus être protégées par les systèmes traditionnels, car elles sont beaucoup plus volumineuses, distribuées et dynamiques que les données on-prem. Chez Laminar, on parle alors de Security Execution Gap , à savoir le manque de ressources, d’outils et d’expertise pour sécuriser toute cette innovation créée à partir de la data dans le cloud.

Les équipes de sécurité qui parviennent à combler cette lacune ne créent pas seulement un environnement data mieux sécurisé, elles aident tous les acteurs de la data dans le cloud à créer plus de valeur, plus rapidement et de manière plus sûre que leurs concurrents.

Dans cette section, nous passons en revue les limites des méthodes traditionnelles et autres solutions afin de mieux comprendre pourquoi la DSPM est la seule solution viable.

| Type de solution | Principales limites |

|---|---|

Manuelle/interne |

|

Traditionnelle, on-prem (p. ex. BigID, Varonis) |

|

Outils cloud-natifs des CSP (p. ex. AWS Macie, Azure Purview, Google DLP) |

|

Plateforme CSPM/CNAPP (p. ex. Wiz, Orca, Lacework) |

Un point détaillé sur le débat CSPM vs DSPM. |

DSPM et CSPM : pourquoi les entreprises ont-elles besoin des deux ?

Entre DSPM et CSPM, les entreprises ne devraient pas choisir : elles ont besoin de ces deux technologies certes différentes, mais complémentaires. Concrètement, une solution DSPM offre au CSPM un contexte data qui permet aux équipes de sécurité de se concentrer sur les alertes concernant les données hautement sensibles. Elles améliorent ainsi l’efficacité de leur action.

Les deux technologies couvrent des aspects différents mais indispensables à une sécurisation efficace des environnements multi-cloud. L’une se concentre sur son principal utilisateur, à savoir l’équipe d’infrastructure. L’autre est conçue pour les équipes de sécurité des données, dont les priorités sont la sécurité, la gouvernance et la confidentialité, indépendamment de l’infrastructure.

Quel est l’intérêt d’une solution DSPM pour l’entreprise ?

Le déploiement d’une solution DSPM présente de nombreux avantages pour tous les acteurs de la data (responsables, sécurité, gouvernance et utilisateurs (p. ex. les développeurs et les data scientists) :

Prévention de l’exposition des données sensibles

À l’ère du digital, la donnée est le capital n°1 d’une entreprise. En trouvant toutes les données connues, cachées et inconnues (« shadow data »), une solution DSPM protège les données du cloud contre les menaces internes et externes.

Réduction de la surface d’attaque de l’innovation

Il est plus facile de protéger vos données lorsque vous éliminez celles dont vous n’avez pas besoin. Partant de ce principe, il est important de supprimer les données obsolètes ou redondantes, tout en identifiant et en corrigeant les entraves aux politiques de sécurité pour maintenir une posture forte sur vos data assets stratégiques.

Sécurisation des activités quotidiennes des créateurs de valeur

Avec la DSPM et sa capacité à automatiser la validation et l’application des politiques de sécurité des données, les équipes donnent aux utilisateurs de ces données cloud le pouvoir d’innover sans aucun risque pour l’entreprise et ses données sensibles. Désormais, augmentation des volumes de données ne rime plus avec augmentation du risque.

Équipes de sécurité : du rôle de gardien à celui de catalyseur de l’innovation

Traditionnellement, les équipes de sécurité ont toujours eu un rôle de contrôle pour empêcher les utilisateurs d’effectuer des actions non autorisées. Mais dans les environnements cloud modernes en constante évolution, cette approche entrave l’innovation et la productivité. Avec une solution DSPM, les équipes de sécurité abandonnent leur costume de contrôleur pour celui beaucoup plus enviable de catalyseur d’innovation.

Plus d’agilité et plus de contrôle sur les données

Au lieu de laisser cette responsabilité à l’équipe de sécurité, une plateforme DSPM surveille automatiquement toutes les créations, mouvements et modifications de données, tout en appliquant les politiques de protection des données sensibles. Résultat : chacun peut créer, déplacer, copier ou modifier des données selon ses besoins, en toute sécurité.

Réduction des coûts du cloud

Chaque mois, le stockage de données alourdit un peu plus votre facture cloud. Pour éviter cette spirale des coûts, une solution DSPM digne de ce nom offrira des fonctionnalités d’identification des données cloud redondantes, obsolètes et inutiles, soit autant de données à supprimer pour réduire les frais d’utilisation et la surface d’attaque.

Quelles sont les fonctionnalités indispensables d’une solution DSPM mature ?

Fonctionnalités indispensables d’une solution de gestion de la posture de sécurité des données (DSPM) – Laminar Security

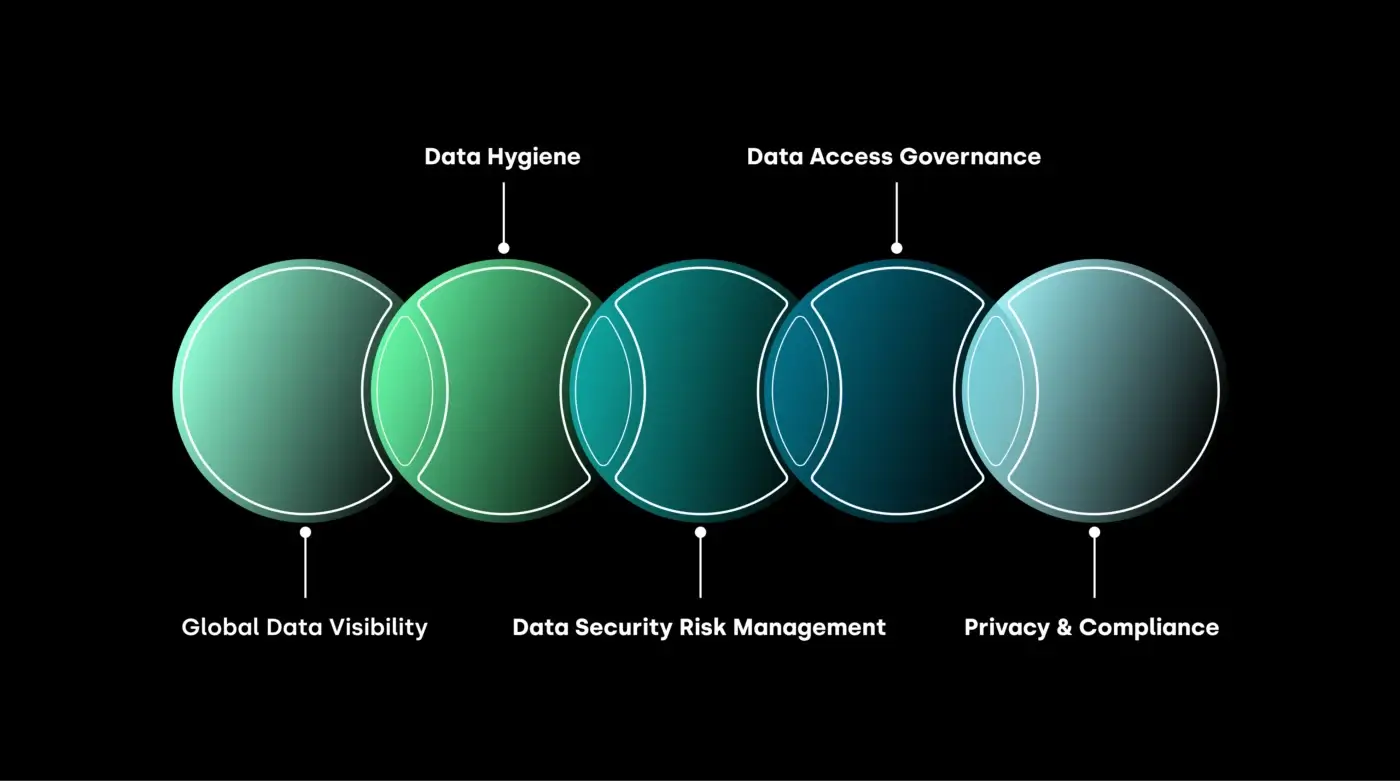

Une solution DSPM digne de ce nom doit assurer :

Une visibilité globale sur toutes les données (connues et inconnues), en fournissant des informations sur le type, l’emplacement, le data owner, l’accès et la posture de sécurité.

Une bonne hygiène des données, en prenant des mesures correctives pour les données exposées, redondantes et obsolètes, et en définissant des politiques garantes d’une surveillance continue.

La gestion des risques de sécurité des données en priorisant les problèmes de sécurité en fonction du profil de risque, puis en détectant et corrigeant les données surexposées, non protégées et égarées.

La gouvernance de l’accès aux données en identifiant tous les utilisateurs, rôles et ressources internes ou externes ayant accès aux data stores contenant des données sensibles et en appliquant le contrôle de leurs privilèges.

La confidentialité et la conformité, en détectant les violations aux lois et réglementations sectorielles, en prenant des mesures correctives et en produisant des rapports répondant aux formats d’audit réglementaire.

Quand et comment utiliser une solution DSPM ?

Les professionnels de la sécurité, de la gouvernance et de la confidentialité des données peuvent utiliser les solutions DSPM de nombreuses façons pour aider leur entreprise à rester conforme et en sécurité. Voici quelques-uns des principaux cas d’usage :

Automatisation de la découverte et de la classification des données – Découvrez et classez automatiquement et en continu les données sensibles, propriétaires et réglementées, y compris la « shadow data », à l’échelle de multiples environnements et technologies cloud.

Application automatique des politiques de sécurité des données – Recherchez, priorisez et corrigez les violations des politiques régissant vos données au gré de leurs mouvements dans le cloud. Surveillez les éventuelles dérives de la posture de sécurité en vous basant sur les bonnes pratiques, les cadres de conformité, les réglementations sur la confidentialité des données et les besoins spécifiques de votre entreprise.

Contrôle de l’exposition des données – Identifiez toutes les données sensibles exposées et appliquez des mesures correctives, qu’il s’agisse de données égarées, de contrôles mal configurés ou d’accès trop permissifs.

Respect de la souveraineté des données – Détectez et signalez les données sensibles/réglementées enfreignant les obligations de résidence. Obtenez une vue complète et géolocalisée des data stores, ainsi que des mouvements de données entre les environnements cloud et les régions.

Segmentation de l’environnement basée sur les données de contrôle – Recevez des alertes chaque fois qu’un utilisateur place des données sensibles ou réglementées dans des environnements non approuvés ou non autorisés, puis supprimez les données du segment ou autorisez le nouvel environnement.

Conformité avec les cadres de gouvernance et de confidentialité des données – Assurez le respect des normes et obligations réglementaires, rationalisez et accélérez la collecte de preuves.

En savoir plus sur les principaux cas d’usage de la DSPM.

Comment choisir une solution DSPM ?

La souscription et l’installation d’une solution de sécurité demandent beaucoup de temps, d’efforts et d’investissement. D’où l’importance de choisir la meilleure solution DSPM sur le marché. Mais comment ? Voici les principaux critères à prendre en compte :

Fonctionnalités de découverte et de classification des données

Plus précisément, ces fonctionnalités doivent permettre :

La découverte et la classification autonomes en mode cloud-native

Votre solution DSPM ne doit imposer ni une connexion à chaque data asset, ni la saisie des identifiants d’accès. Elle doit être cloud-native, c’est-à-dire utiliser les API du CSP pour analyser votre environnement de manière autonome, sans intervention de votre équipe. Elle doit également détecter et classer automatiquement toutes les données, y compris la shadow data.

La découverte et la classification en continu

Parce que le cloud est en mutation permanente, votre solution DSPM doit surveiller votre environnement en continu pour détecter toute modification. Elle doit rechercher automatiquement les nouveaux data assets et les modifications apportées aux comptes existants, mais aussi identifier les nouveaux comptes.

Une couverture étendue

La plupart des entreprises font aujourd’hui appel à une grande diversité de CSP et de data stores (et pas seulement pour le stockage d’objets de base). Votre solution DSPM doit couvrir un grand nombre d’environnements cloud et lire les données de diverses sources : bases de données, pipelines de données, stockage d’objets, stockage sur disque, stockage de fichiers managé, data stores, data lakes et pipelines d’analytiques, autohébergés ou sous forme de services managés.

Une couverture approfondie

Votre solution DSPM doit découvrir et classer toutes les données sensibles, qu’elles soient structurées, semi-structurées ou non structurées. Elle doit également pouvoir fonctionner avec plusieurs bases de données autohébergées, sous différentes configurations et avec différents formats de fichiers.

Une classification intelligente

Pour identifier les données sensibles avec un minimum d’intervention et réduire les taux de faux positifs et de faux négatifs, votre solution DSPM doit utiliser une classification intelligente en plusieurs étapes, au-delà du simple matching d’expressions régulières (regex). Recherchez une solution qui garantit la précision en évaluant le contexte du type de données.

Des scans à faible coût

Pour réduire les coûts des scans, votre solution DSPM doit faire abstraction des données redondantes et utiliser des techniques d’échantillonnage responsables lorsque nécessaire. Elle doit également éviter de rescanner des données inchangées.

Une sécurité intrinsèque

La solution DSPM ne devrait jamais transférer les données de votre environnement vers celui du fournisseur : elle doit toujours analyser les données in situ, au sein même de votre environnement. Cette mesure de sécurité permet d’éviter toute introduction d’un risque supplémentaire.

Cadre des politiques de sécurité des données

Ce cadre doit :

Fournir des politiques intégrées et personnalisables

Ensemble, ces politiques doivent couvrir tous les types possibles de violation des bonnes pratiques de protection des données sensibles : données surexposées, non protégées, égarées, redondantes et non conformes. Et comme chaque entreprise a ses spécificités, votre solution DSPM devra pouvoir être personnalisée en fonction de vos besoins spécifiques.

Baser la priorisation des risques sur de multiples facteurs

La priorisation des risques doit prendre en compte de multiples facteurs : degré de sensibilité, volume, exposition et niveau de sécurité des données. La personnalisation doit également être possible.

Proposer une remédiation contextuelle et guidée en cas de violation des politiques

Lorsqu’une solution DSPM détecte une violation des politiques en vigueur, elle doit fournir un contexte granulaire (chronologie de l’événement, preuves détaillées, etc.), décrire le déroulé exact de la violation et proposer un plan de remédiation adapté à la technologie.

Opérationnalisation pour toute l’entreprise

La solution doit avant tout être pratique, facile à utiliser et intégrer ces fonctionnalités essentielles :

Architecture zéro perturbation et intégration système transparente

La solution DSPM doit être sans agent, asynchrone et facile à déployer. Elle doit également s’intégrer de manière transparente à vos workflows et outils existants. Dans l’idéal, elle s’intégrera par API à de multiples CSP et data warehouses, solutions CSPM, catalogues de données d’entreprise, outils ITSM, SIEM et SOAR, services de communication d’équipe et outils de gestion de la confidentialité et de la gouvernance.

Simplicité d’installation et rentabilisation rapide

L’installation d’une solution DSPM doit être simple, avec un temps de déploiement court et sans configuration de connecteurs ni saisie d’identifiants. Vous devriez pouvoir obtenir des résultats considérables au bout d’une semaine seulement.

Fonctionnalités intuitives et accès au support

La solution doit également présenter une interface intuitive et ergonomique. Et si votre équipe a des questions ou des inquiétudes, le fournisseur de la solution doit proposer une grande variété d’options de support : ressources en self-service, documentation technique et assistance d’un expert.

Console unifiée

La solution DSPM doit fournir des rapports centralisés, avec possibilité d’approfondir l’analyse sur la base de fonctions de gouvernance, de confidentialité ou de sécurité.

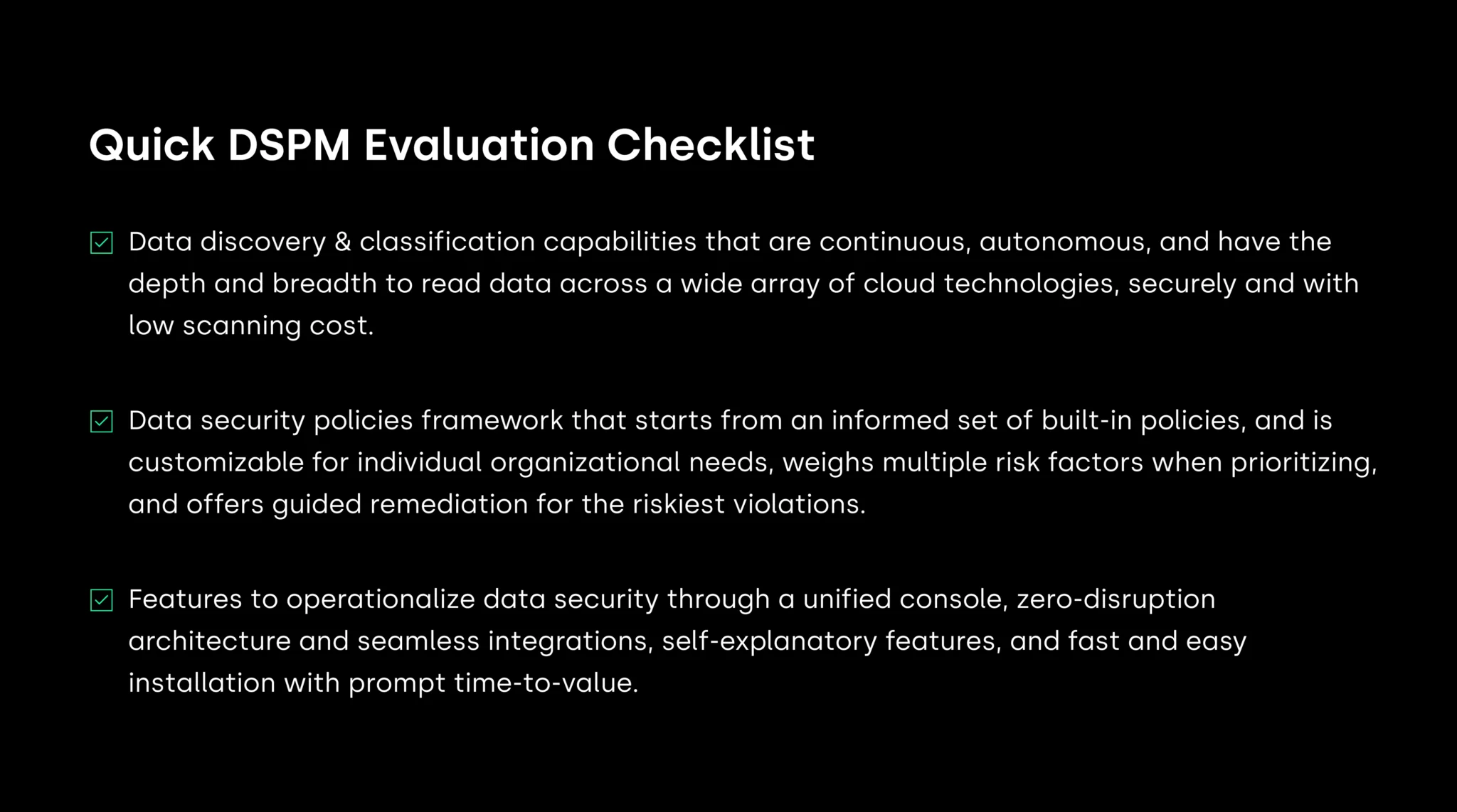

La combinaison de tous ces facteurs permet d’obtenir les meilleures plateformes DSPM. Voici une mini checklist pour vous aider à faire le bon choix :

Évaluation des solutions DSPM : la checklist de Laminar Security