Rubrik wurde im IDC MarketScape-Bericht „Cyber Recovery 2025 Vendor Assessment“ zum zweiten Mal als Leader anerkannt.

Schützen Sie Ihre Cloud-Daten und -Anwendungen vor Cyber-Angriffen, Insider-Bedrohungen und anderen Betriebsstörungen.

Rubrik Identity Resilience bietet Einblicke in Echtzeit und ermöglicht eine schnelle Reaktion und Wiederherstellung für lokale und Cloud-IdPs.

Alle Vorteile von KI-Agenten, ohne die Risiken

Mit der Rubrik Agent Cloud können Sie die KI-Transformation beschleunigen und trotzdem die Kontrolle behalten.

KI setzt sich durch. Sind Sie bereit?

Schaffen Sie eine resiliente Architektur für das KI-Zeitalter.

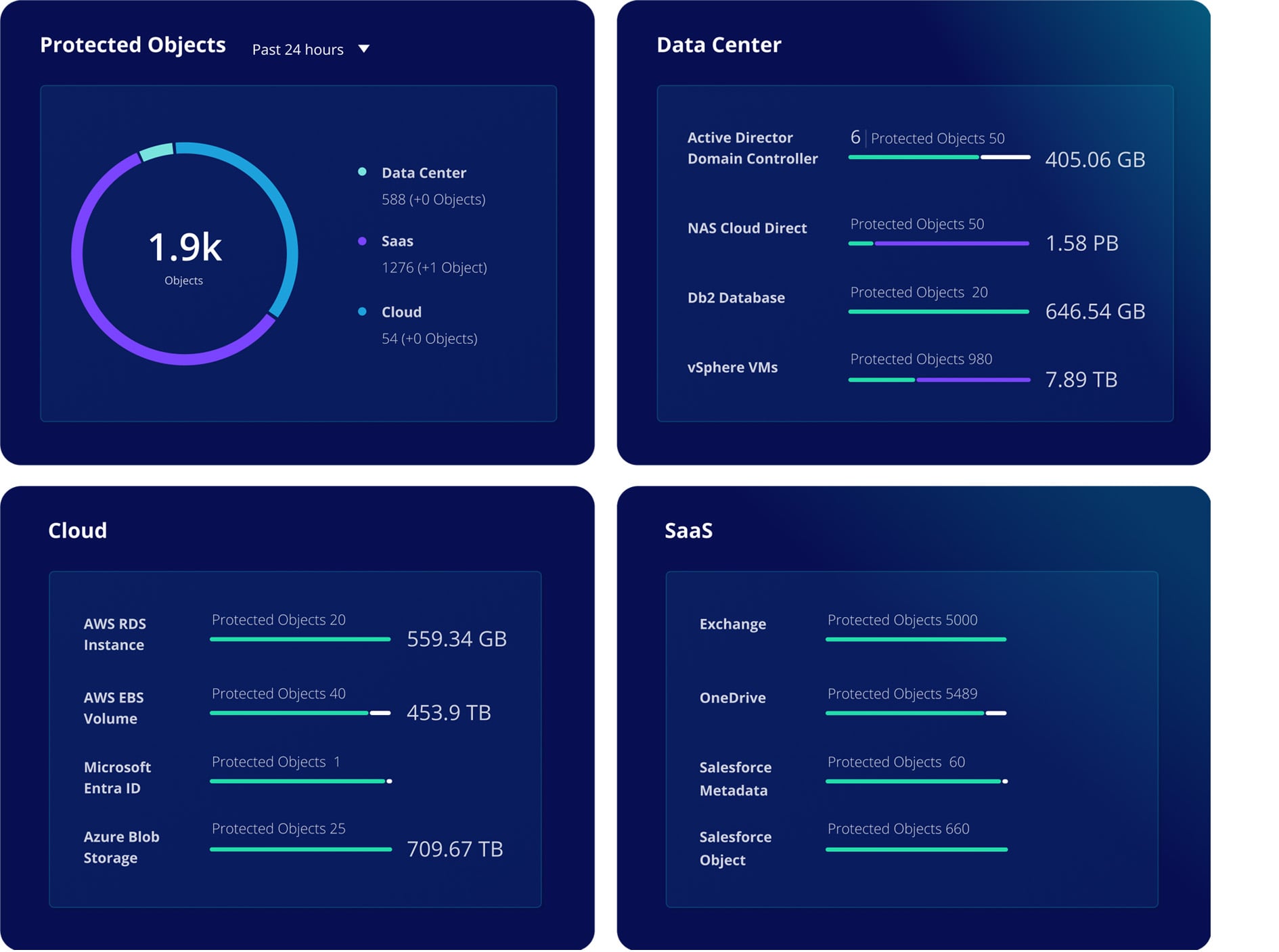

Schutz von Cloud-Daten

Verwalten Sie sichere Backups von lokalen, Cloud- und SaaS-Daten auf einer zentralen Plattform und sorgen Sie so für zuverlässigen Schutz vor Cyber-Angriffen.

Schutz von Identitäten von Kernsystemen bis in die Cloud

Schützen Sie mit einem besseren Überblick, kontinuierlicher Überwachung, dem Zurücksetzen von Angriffsaktivitäten und einer orchestrierten Identitätswiederherstellung Ihre Identitätssysteme – von AD bis hin zu Entra ID und Okta.

Schnelle Wiederherstellung eines einwandfreien Zustands

Verkürzen Sie Ihre Cyber-RTO. Überstehen Sie Cyber-Angriffe mit minimalen Ausfallzeiten und Datenverlusten.

Beschleunigung der KI-Transformation

Mit Rubrik Agent Cloud können Sie KI-Agenten überwachen, Sicherheitsmaßnahmen durchsetzen und unerwünschte Aktionen rückgängig machen – alles auf einer Plattform.

Schutz von Cloud-Daten

Datenintegrität mithilfe unveränderlicher und durch Air Gaps geschützter Backups sicherstellen

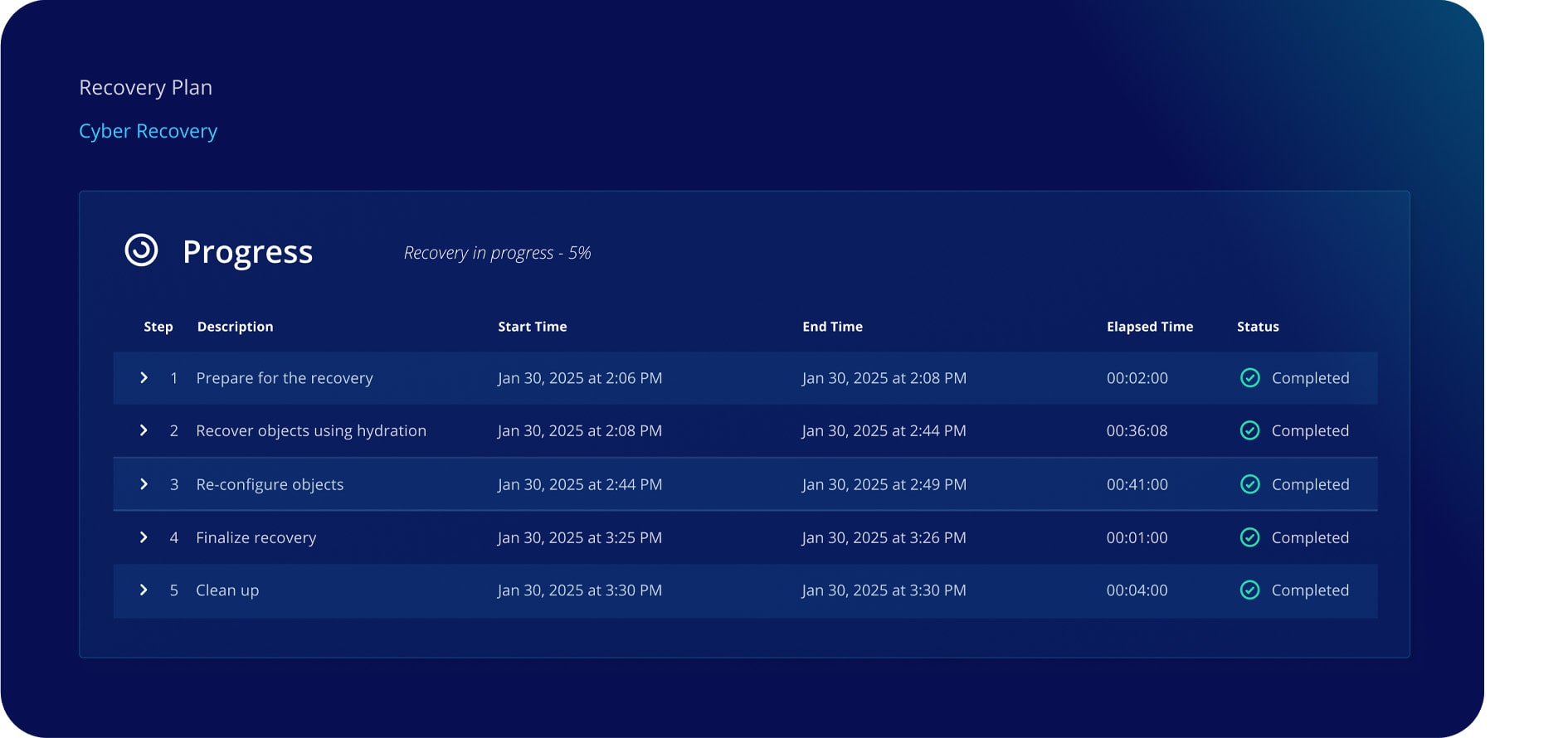

Cyber-Wiederherstellung

Saubere Wiederherstellungspunkte identifizieren und den Betrieb schnell wiederaufnehmen

Mehr als 6.000 führende Organisationen vertrauen auf Rubrik

Neue Maßstäbe bei der Cyber-Resilienz