Bei der Datenmaskierung werden sensible Informationen in eine getarnte Version umgewandelt, wobei das Format der Daten erhalten bleibt, sie aber für unberechtigte Benutzer unlesbar und unbrauchbar gemacht werden. Entwickler, die neue Unternehmensanwendungen entwickeln, müssen testen, wie diese Anwendungen mit realistischen Daten interagieren. Die Datenmaskierung ermöglicht genau das, ohne medizinische, finanzielle oder andere sensible persönliche Informationen auf Nicht-Produktionsservern preiszugeben. Maskierte Daten sind auch für Forscher wichtig, die anonymisierte oder teilweise anonymisierte Datensätze für ihre Analysen benötigen, und als Mittel zur sicheren Weitergabe von Daten an Drittparteien.

Was ist Datenmaskierung und warum ist sie wichtig?

Der Begriff Datenmaskierung umfasst eine Reihe von Datensicherheitstechniken, die echte Daten durch veränderte, aber realistisch aussehende Werte ersetzen. Diese Ersatzwerte ahmen das Format und die Struktur der Originaldaten nach, sind aber für nicht autorisierte oder Nicht-Produktionszwecke unbrauchbar oder unlesbar.

Für Unternehmen ist es wichtig, sensible Daten zu identifizieren und proaktiv zu maskieren, um sie zu schützen und gleichzeitig den Nutzen der Datensätze zu erhalten. Zu sensiblen Daten gehören persönlich identifizierbare Informationen (PII) wie Finanz- und Gesundheitsdaten, z. B. Namen, Kreditkarten- und Sozialversicherungsnummern oder Krankengeschichten.

Die Datenmaskierung hilft Ihnen, den Datenschutz und die Einhaltung gesetzlicher Vorschriften (wie DSGVO, HIPAA oder PCI DSS) einzuhalten, ohne Ihre betrieblichen Workflows zu unterbrechen. Entwickler und Tester können mit Datensätzen arbeiten, die sich wie echte Daten verhalten, jedoch ohne das Risiko, dass sensible Inhalte während der Entwicklung, des Testens oder des Stagings preisgegeben werden.

In der Praxis gibt es eine Vielzahl von Szenarien für maskierte Daten:

In Testumgebungen, die oft nicht den in regulierten Sektoren vorgeschriebenen Sicherheitsvorkehrungen unterliegen, können Entwickler Benutzerinteraktionen mit realistischen, aber sicheren Datensätzen simulieren.

Analyseteams können Berichte über Pseudodaten erstellen

Zu Schulungszwecken können Mitarbeiter mit Beispieldatensätzen arbeiten, die reale Anwendungsfälle widerspiegeln.

Integrationen von Drittanbietern erhalten nur maskierte Daten, wodurch die Vertraulichkeit über Partnerschaften hinweg gewährleistet wird.

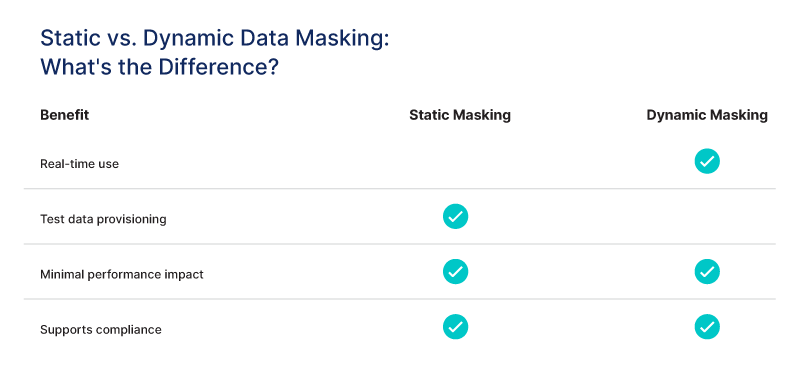

Statische vs. dynamische Datenmaskierung erklärt

Es gibt zwei verschiedene Arten der Datenmaskierung: statisch und dynamisch.

Bei der statischen Datenmaskierung wird eine dauerhaft maskierte Kopie eines Datensatzes erstellt. Dabei wird ein Schnappschuss oder Klon der Originaldaten erstellt, und sensible Werte wie Namen, Sozialversicherungsnummern oder Kontodaten werden durch realistische Ersatzwerte ersetzt. Der resultierende Datensatz behält die gleiche Struktur wie das Original, enthält aber nur anonymisierte oder fiktive Datensätze. Dies ist ein irreversibler Prozess, bei dem eine Kopie erstellt wird. Daher eignet sich die statische Datenmaskierung am besten für Nicht-Produktionsumgebungen wie Tests, Analysen oder Mitarbeiterschulungen.

So könnte ein Entwicklungsteam beispielsweise einen maskierten Klon einer Kundendatenbank erstellen, bei dem die echten Sozialversicherungsnummern durch zufällige Werte ersetzt werden, um die Vertraulichkeit zu gewährleisten und gleichzeitig realistische Anwendungstests zu ermöglichen.

Die dynamische Datenmaskierung hingegen geschieht in Echtzeit. Anstatt einen neuen Datensatz zu erstellen, werden Maskierungsregeln angewendet, wenn Benutzer die Datenbank oder Anwendung abfragen. Die Originaldaten bleiben im Speicher intakt, aber unbefugte Benutzer sehen nur maskierte oder Teilwerte. Zu den üblichen Anwendungsfällen gehören die interne Zugangskontrolle und behördliche Prüfungen, bei denen bestimmte Rollen einen begrenzten Einblick in die Daten benötigen.

So kann ein Kundendienstmitarbeiter beispielsweise nur die letzten vier Ziffern einer Kreditkartennummer sehen. Dieser Ansatz ist zunehmend wertvoll für den Schutz von Cloud-Daten in Szenarien, in denen sensible Informationen über verteilte Systeme fließen.

Die wichtigsten Vorteile der Datenmaskierung für Sicherheit und Compliance

Der wichtigste Vorteil der Datenmaskierung besteht darin, dass sie den Datenschutz stärkt, indem sie echte Werte durch maskierte Daten ersetzt und somit deren Aufdeckung verhindert. Es gibt aber auch eine Reihe anderer Vorteile:

Bewahrt die referenzielle Integrität: Bei der Datenmaskierung bleiben die Beziehungen zwischen Feldern in einem Datensatz (z. B. Identitäten, Kontonummern oder Patientendatensätze) erhalten, selbst wenn sensible Details anonymisiert werden.

Unterstützt die Einhaltung von Vorschriften: Vorschriften wie DSGVO, HIPAA und CCPA verlangen, dass Sie den Zugriff auf personenbezogene und regulierte Daten kontrollieren, und die Datenmaskierung hilft Organisationen in stark regulierten Branchen wie Gesundheitsdienstleistern und Anwaltskanzleien, diese Anforderungen zu erfüllen.

Reduziert Insider-Bedrohungen und Datenlecks: Durch die Einschränkung des Zugriffs auf sensible Daten verringert die Datenmaskierung das Risiko einer versehentlichen Offenlegung oder eines vorsätzlichen Missbrauchs während der Entwicklung, des Testens oder der Zusammenarbeit mit Dritten.

Best Practices für die Implementierung der Datenmaskierung im Jahr 2025

Sie wollen mit der Datenmaskierung in Ihrem Unternehmen beginnen? Im Folgenden finden Sie die Best Practices, die Sie befolgen sollten, um schnell maskierte Daten zu generieren, die für Entwicklungs- oder Analyseumgebungen nützlich sind, aber keine sensiblen Informationen preisgeben:

Identifizieren und klassifizieren Sie sensible Daten: Der erste Schritt besteht darin, die Datenfelder ausfindig zu machen, die einer sensiblen Behandlung bedürfen, wie z. B. personenbezogene Daten, Finanzdaten oder regulierte Datensätze, um Richtlinien dort anzuwenden, wo sie am wichtigsten sind.

Wählen Sie die richtigen Maskierungstechniken: Denken Sie daran, statische Datenmaskierung für Entwicklungs-/Testumgebungen zu verwenden, in denen permanente maskierte Kopien ausreichen, und dynamische Maskierung für Live-Systeme, die Echtzeitschutz erfordern.

Automatisieren Sie Workflows: Die Datensätze, die Sie maskieren wollen, sind zweifellos riesig. Automatisieren Sie die Erkennung und Maskierung von sensiblen Daten so weit wie möglich.

Bewahren Sie die referenzielle Integrität: Maskierte Werte müssen dieselben Beziehungen wie der Originaldatensatz aufweisen, damit Anwendungen, Analysen und Tests korrekt bleiben.

Prüfen und aktualisieren Sie regelmäßig: Da sich Compliance-Standards und Bedrohungen weiterentwickeln, sollten Unternehmen die Maskierungsregeln routinemäßig überprüfen und verfeinern, um den Vorschriften und Sicherheitsanforderungen gerecht zu werden.

Die Datenmaskierung schützt sensible Daten sowohl in Produktions- als auch in Nicht-Produktionsumgebungen, indem sie einen realistischen Ersatz bietet. Rubrik kann den Prozess der Datenmaskierung mit automatischer Entdeckung, Klassifizierung und richtliniengesteuertem Schutz, der die Einhaltung von Vorschriften und den Datenschutz ermöglicht, vereinfachen und unterstützen. Ihr Unternehmen sollte die Datenmaskierung neben anderen Kontrollen zum Schutz von Cloud-Daten als Teil einer umfassenden Strategie für Datensicherheit und Datenschutz einbeziehen.