Es ist schwer vorstellbar, dass es heutzutage kaum Bereiche unseres Lebens gibt, in denen wir unsere Daten nicht an verschiedene Unternehmen weitergeben - von der Nutzung sozialer Medien bis zum Online-Einkauf. Wie gut diese Unternehmen mit unseren Informationen umgehen, ist jedoch eine ganz andere Frage. Fast jede Woche gibt es Datenpannen, die Informationen über Verbraucher oder Mitarbeiter preisgeben. Was sollte man also tun, wenn man selbst von einem solchen Leck betroffen ist? Und welche konkreten Möglichkeiten haben Unternehmen, sich vor Datenverlusten zu schützen? In unserer Zusammenfassung finden Sie alle nötigen Informationen!

Datenlecks und Datenschutzverletzungen verstehen

Die digitale Welt ist wie der Wilde Westen 2.0. Es gibt ständig neue Gefahren und Herausforderungen, besonders wenn es um unsere Daten geht. Datenschutzverletzungen sind ein wichtiges Thema für alle – von Einzelpersonen bis hin zu kleinen und großen Unternehmen. Jeder könnte das nächste Ziel sein.

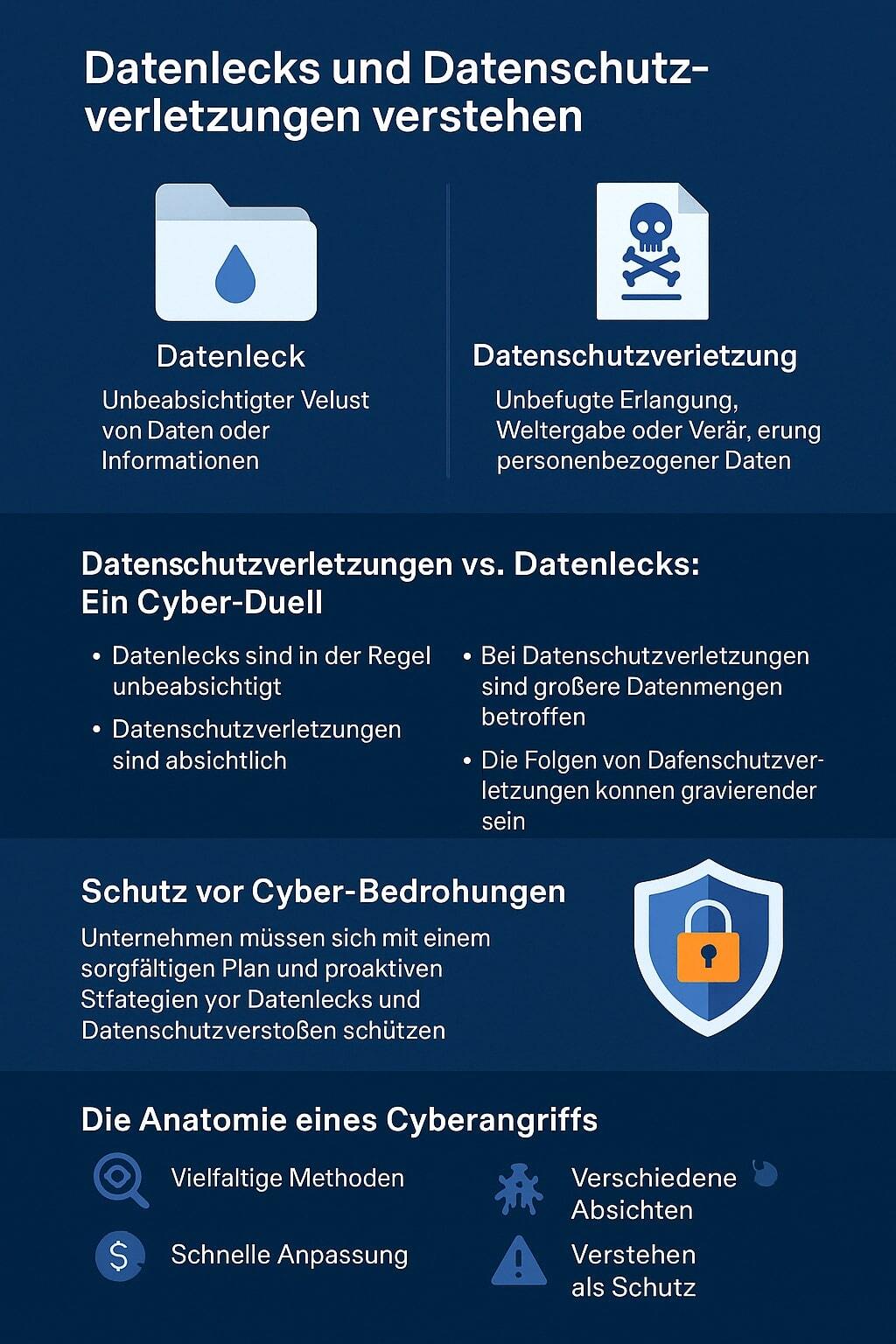

Definieren wir zunächst einmal die Begriffe “Datenleck” und “Datenschutzverletzung”. Obwohl beide Begriffe manchmal synonym verwendet werden, haben sie unterschiedliche Bedeutungen. Der unbeabsichtigte Verlust von Daten oder Informationen wird als Datenleck, Datenverletzung oder Datenverlust bezeichnet. So können beispielsweise private Informationen wie Kreditkartennummern oder Passwörter betroffen sein. Eine Datenschutzverletzung liegt vor, wenn personenbezogene Daten verloren gehen, verändert, weitergegeben oder von Unbefugten erlangt werden. Obwohl ihre Ursachen und Auswirkungen unterschiedlich sind, können beide schwerwiegende Folgen haben.

Datenschutzverletzungen vs. Datenlecks: Ein Cyber-Duell

Obwohl es zwischen beiden Arten von Cyberbedrohungen gewisse Überschneidungen gibt, sind Datenschutzverletzungen und Datenlecks nicht identisch. Ein effektiver Schutz Ihrer Daten setzt voraus, dass Sie die jeweiligen Risiken verstehen. Dafür ist es entscheidend, die spezifischen Unterschiede zwischen einer Datenschutzverletzung und einem Datenleck genau zu erfassen.

Ein Datenleck ist in der Regel unbeabsichtigt, wohingegen Datenschutzverletzungen absichtlich sind. Während es bei Datenlecks nahezu unmöglich ist festzustellen, wann und wie lange Ihre Daten offengelegt wurden, können Sie bei einer Datenschutzverletzung davon ausgehen, dass Ihr System definitiv angegriffen wurde und das wird schnell deutlich. Ein weiterer Unterschied zeigt sich in den Folgen. Datenschutzverletzungen umfassen häufig eine größere Menge an Daten und beinhalten oft Informationen mit potenziell gravierenden Auswirkungen.

Unternehmen müssen sich umfassend vor Cyber-Bedrohungen, darunter Datenlecks und Datenschutzverstöße, schützen. Bedrohungen rechtzeitig zu erkennen und ihnen mit geeigneten Maßnahmen zu begegnen, ist der erste Schritt, um die Integrität und Sicherheit Ihrer Daten zu gewährleisten. Um das Vertrauen der Kunden zu erhalten und das Unternehmen zu schützen, sind ein sorgfältig ausgearbeiteter Notfallplan und proaktive Datenverlustvermeidungsstrategien essentiell.

Die Anatomie eines Cyberangriffs

Cyberangriffe erfolgen mithilfe diverser Methoden und verfolgen verschiedene Absichten, wobei Cyberkriminelle ihre Taktiken blitzschnell an neue Gegebenheiten anpassen. Das Verständnis ihrer Anatomie kann bei der Entwicklung effizienter Schutzsysteme sehr hilfreich sein.

Wie agieren Cyberkriminelle? Verschiedene Angriffsformen im Detail

1. Phishing-Angriffe: Durch gefälschte E-Mails verleiten Phisher Benutzer dazu, persönliche Informationen preiszugeben.

2. Ransomware: Die als "Ransomware" bekannte Malware verwendet Verschlüsselung, um die Daten eines Opfers zu erpressen. Kritische Daten für einen Benutzer oder ein Unternehmen werden verschlüsselt, um den Zugriff auf Dateien, Datenbanken oder Anwendungen zu verhindern.

3. DDoS-Angriffe: Überflutung eines Netzwerks mit Datenverkehr, um zu verhindern, dass die vorgesehenen Nutzer darauf zugreifen können.

4. Malware: Programme, die mit der Absicht erstellt werden, Systeme zu kompromittieren.

Beweggründe hinter Cyberangriffen

Trotz des umfangreichen Angebots an Techniken und Zielen, die bei Cyberangriffen zum Einsatz kommen, lassen sich die wichtigsten treibenden Faktoren wie folgt in vier Kategorien einteilen:

1. Finanzieller Gewinn: Das Ziel vieler Angriffe ist es, vertrauliche Daten zu erlangen, um damit Geld zu verdienen.

2. Spionage: Staatliche Stellen und Unternehmen, häufig mit dem Ziel, an sensible Daten zu gelangen.

3. Aktivismus: Auch als Hacktivismus bezeichnet, versuchen einige Angreifer, soziale oder politische Äußerungen zu machen.

4. Freizeitgestaltung: Der Nervenkitzel und die Herausforderung, in Systeme einzubrechen, sind für manche Menschen Motivation genug.

In unserem Artikel Was ist ein Cyberangriff? finden Sie eine genauere Untersuchung der Definition eines Cyberangriffs.

Der Schutz vor unerwünschtem Zugriff ist unerlässlich, um Datenlecks zu verhindern. Sicherheitslösungen dürfen aber auch nicht den Unternehmensbetrieb behindern oder den Unternehmen Kosten durch nicht enden wollende Projektphasen verursachen: Gefragt sind geeignete Methoden, die sich einfach in die täglichen Aufgaben integrieren lassen.

Die Säulen der Cybersicherheit

Zum Schutz vor Cyberangriffen ist eine Kombination aus angemessenem Verhalten und technischen Sicherheitsvorkehrungen erforderlich.

Die Datensicherheit wird von den vorhandenen Sicherheitslösungen nicht mehr ausreichend berücksichtigt, und die Zahl der Cyberangriffe ist so hoch wie nie zuvor. Unternehmen müssen eine reine Sicherheitsumgebung einrichten, da die Cyber-Bedrohungen immer komplexer und die Angreifer immer geschickter werden. Die drei Säulen der Cybersicherheit spielen dabei eine entscheidende Rolle.

Die sogenannte CIA-Triade - Vertraulichkeit, Integrität und Verfügbarkeit - sind die drei Hauptsäulen, die das Konzept der Cybersicherheit ausmachen.

Schutz sensibler Informationen: Sicherung der Privatsphäre

Diese Säule konzentriert sich auf die Beschränkung des Zugriffs auf sensible Informationen - auf Personen, die dazu berechtigt sind. Datenschutzverletzungen und andere Cyber-Bedrohungen können durch unbefugten Zugriff entstehen. Die Geheimhaltung wird unter anderem durch Techniken wie Verschlüsselung und Zwei-Faktor-Authentifizierung gewährleistet.

Garantie der Datenintegrität: Schutz vor Manipulation und Verfälschung

Die Sicherstellung der Datenintegrität bedeutet, dass die Daten während ihrer gesamten Existenz zuverlässig und konsistent bleiben. Anders ausgedrückt, es geht darum, sicherzustellen, dass Ihre Daten korrekt und unverändert sind. Digitale Signaturen und Hashing-Algorithmen sind zwei Methoden zur Wahrung der Datenintegrität.

Zugriff auf Daten und Systeme: Immer und überall verfügbar

Diese Säule gewährleistet, dass befugte Benutzer bei Bedarf auf Systeme und Daten zugreifen können. Ausfallzeiten können teuer und schädlich sein, insbesondere bei wichtigen Systemen. Strategien wie Netzwerkredundanz, Notfallwiederherstellungspläne und Datensicherungen werden eingesetzt, um die Verfügbarkeit zu gewährleisten.

Cloud-Sicherheit: Die Zukunft absichern

In einer Zeit, in der erstaunliche 90 % der größeren Unternehmen Cloud Computing nutzen, ist Cloud-Sicherheit mehr als nur ein Extra-Feature, sie ist vielmehr die Grundlage eines umfassenden Cybersicherheitsansatzes. Obwohl private Cloud-Dienste und andere Optionen dieser Art eine gewisse Sicherheit bieten, muss man sich darüber im Klaren sein, dass keine Technologie unfehlbar ist. Dies gilt insbesondere für die Verwaltung eines großen Netzwerks, da es eine große Angriffsfläche für Schwachstellen geben kann.

Die Investition in eine starke Cloud-Sicherheitsarchitektur gibt Ihnen die Flexibilität, die in einem Unternehmenskontext häufig erforderlich ist, und verbessert zudem das Risikomanagement. Im Folgenden finden Sie einige Punkte, die Sie beachten sollten:

1. Proaktives Kontomanagement: Ungenutzte Konten können tickende Zeitbomben sein. Vernachlässigt und ungeschützt, bieten sie Hackern eine einfache Hintertür. Schalten Sie Dienste ab, die Sie nicht nutzen, und ersparen Sie sich potenzielle Schwierigkeiten.

2. Multi-Faktor-Authentifizierung: Sicher, es ist lästig, nach der Eingabe des Passworts einen Code einzugeben. Aber bei unternehmenskritischen Daten kann dieser zusätzliche Schritt den Unterschied zwischen einer sicheren Datenbank und einer Datenpanne ausmachen.

3. Der Vorteil der Hybrid Cloud: Wenn Sie mit riesigen Datenbeständen zu tun haben, ist es das Letzte, was Sie wollen, dass Ihre Daten mit denen eines anderen gemischt werden. Hybride Cloud-Modelle bieten eine optimale Lösung, um sicherzustellen, dass Ihre Daten nicht nur getrennt bleiben, sondern auch je nach Sensibilität von verschiedenen Sicherheitsstufen profitieren.

4. Die Schatten-IT-Bedrohung: Es ist zwar bequem, den Cloud-Dienst eines Drittanbieters zu nutzen, aber wenn er nicht geprüft ist, spielen Sie mit dem Feuer. Wenn Sie Ihr Team über die Risiken der Schatten-IT aufklären, können Sie viele zukünftige Probleme vermeiden.

Sicherheit ist alles, also vernachlässigen Sie Ihre wertvollen Daten nicht.

Integrität der Daten: Sicherstellung von Authentizität und Genauigkeit

Die Genauigkeit, Aktualität, Konsistenz und Vollständigkeit der Informationen sowie der Umfang des jeweiligen Datensatzes sind die gängigsten Definitionen der Datenintegrität. Von der Datenbeschaffung und -speicherung bis zur Übermittlung oder Löschung der Daten ist dies etwas, das ständig überwacht werden muss.

Datenintegrität garantiert, dass die Informationen die aktuelle Situation korrekt wiedergeben. So können z. B. ungenaue Bestandsdaten dazu führen, dass überschüssige Waren vergeudet werden oder unbeabsichtigte Lagerbestände zu Ausfällen und finanziellen Verlusten führen.

Ransomware: Eine anhaltende Bedrohung in der Cyberwelt

Die Ransomware-Industrie breitet sich rasant aus, und niemand ist davor sicher.

Hacker lieben Ransomware, weil es eine vergleichsweise einfache und risikoarme Methode ist, Geld von den Opfern zu verlangen. Eine gefälschte "Phishing"-E-Mail ist in der Regel der Ausgangspunkt für einen Ransomware-Angriff. Die E-Mail schleust Malware in den Computer oder das Netzwerk des Opfers ein und verschlüsselt dessen Daten, bis das Opfer ein Lösegeld zahlt, das von 1.000 Dollar bis zu mehreren Millionen Dollar reichen kann, um einen Schlüssel zu erhalten, der die Daten entsperrt.

Da die Angreifer ihre Taktik verfeinert haben, können sie nun Kryptowährungen verwenden, um anonyme Zahlungen zu erhalten. Dadurch wird die Ergreifung der Täter erschwert.

Ransomware hat sich auf Regierungen, Organisationen und Unternehmen in einer Vielzahl von Branchen ausgewirkt. Zu den am meisten gefährdeten Branchen gehören das Gesundheitswesen, das Bankwesen, das Bildungswesen und kritische Infrastrukturen wie Energiesysteme. Ransomware ist nach wie vor eine ernsthafte Bedrohung, die einen umfassenden Cybersicherheitsplan erforderlich macht. Es ist wichtig, diese Bedrohung zu erkennen und die entsprechenden Vorkehrungen zu treffen, um sich vor ihr zu schützen.

Die Rolle von Backup und Wiederherstellung bei der Cyber-Resilienz

Es ist besser, ein Backup gemacht und es nie gebraucht zu haben, als nie ein Backup gemacht und im Ernstfall alles verloren zu haben. Es geht um die Absicherung gegen potenzielle Verluste, die unvorhersehbar und verheerend sein können. Ein umsichtiges Backup-System ist daher eine Notwendigkeit.

Backup und Wiederherstellung sind keine eigenständigen Taktiken zum Schutz der Cybersicherheit, sondern Bestandteil eines mehrschichtigen Ansatzes. Betrachten Sie sie als wichtige Verbündete, die zusammen mit Verschlüsselung, Firewalls und Anti-Malware-Software eine beeindruckende Barriere bilden. Backup und Wiederherstellung dienen als Sicherheitsnetz für den Fall, dass eine Schicht ausfällt, und garantieren, dass die Daten nicht verloren gehen und die Aktivitäten schnell wieder aufgenommen werden können. Wenn Sie zusammenarbeiten, können Sie Ihren Widerstand gegen viele Arten von Online-Angriffen erhöhen.

Gestalten Sie Ihr Backup und Ihre Wiederherstellung unkompliziert. Mit Rubrik wird Ihr Backup und Ihre Wiederherstellung zum Kinderspiel. Sichern Sie Ihre Daten zuverlässig und holen Sie sie bei Bedarf zurück, ganz gleich, wo sie gespeichert sind. Mit Rubrik können Sie diverse Hardware- und Softwareelemente effizient unter einer zentralen Verwaltungsinstanz konsolidieren. Interesse geweckt? Mehr dazu finden Sie in unserem neuesten Artikel über Backup-recovery.

Fazit

Angriff ist bekanntlich die beste Verteidigung, um es auf Datenschutz und Backups zu projizieren, ist es Weise eine gut durchdachte Angriffstaktik im Falle von Datenlecks und Datenschutzverletzungen zu konzipieren. Seien Sie auf der Hut und informieren Sie sich.

Machen Sie Rubrik zu Ihrem starken Verbündeten gegen Cyberkriminalität. Rubrik bietet eine Kombination aus Erfahrung, Expertise und modernsten Technologien, die Sie für eine robuste und zukunftssichere Verteidigung benötigen.

Als ersten Schritt zur Verteidigung gegen Datenlecks und Datenschutzverletzungen fragen Sie sich, ob Sie einen Crash-Plan haben. Bewerten Sie zunächst Ihre Datenfallausfallsicherheit. Haben Sie genügend Ressourcen, Strategien und Verfahren, um den Geschäftsbetrieb fortzusetzen?