Das Cyber-Risiko wächst. Allein die Zahl der Ransomware-Angriffe hat im Jahr 2021 um 700 % zugenommen. Die Abschaltung der Colonial Pipeline ist zwar die jüngste bekannte Ransomware-Katastrophe, es gab aber schon viele andere, die den laufenden Betrieb von Unternehmen aller Art gefährdet haben. Noch besorgniserregender ist, dass schätzungsweise zwei von drei Ransomware-Angriffen auf Backup-Systeme abzielen. Und trotz massiver Investitionen in die Perimeter-, Endpunkt- und Anwendungssicherheit verschaffen sich Angreifer immer noch erfolgreich Zugang zu Daten.

Das ZT-Sicherheitsmodell (Zero Trust) ist in dieser Hinsicht sehr vielversprechend. Während Zero Trust herkömmlich als Netzsicherheitsmodell verwendet wurde, gelten die Grundsätze auch für Datensicherheit und Sicherheitsarchitekturen im Allgemeinen. ZT erweitert das Prinzip der Mindestberechtigung bis zu seiner letzten Konsequenz: Vertrauen Sie niemandem und erteilen Sie anderen die geringstmögliche Berechtigung, sodass ein Benutzer, nachdem seine Identität überprüft wurde, nur Zugang für die ihm zugewiesene Rolle erhält, und nicht mehr. Es ist das Gegenteil des vorherrschenden Modells der Zugangskontrolle nach dem Prinzip „trust but verify“, bei dem sich Benutzer zwar authentifizieren müssen, dann aber mit grundlegenden Berechtigungsnachweisen breiten Zugang zu digitalen Ressourcen erhalten. Stattdessen verfolgt ZT den Ansatz „verify but trust“, bei dem der Zugriff gesperrt wird, bis die Identität des Benutzers bestätigt wurde, und bei dem Benutzern nur die Mindestzugriffsrechte gewährt werden, damit sie die ihnen zugewiesene Aufgabe erfüllen können.

Herausforderungen mit dem Ansatz „trust but verify“ angehen

John Kindervag, der angesehene Field CTO von Palo Alto Networks, dem die Entwicklung des Zero-Trust-Modells zugeschrieben wird, brachte eine Erkenntnis auf den Punkt, die in jede Diskussion über den Schutz von Daten vor bösartigen Akteuren einfließen sollte. Er sagte: „Vertrauen ist das Grundproblem jeder Cybersicherheit.“ Wem können Sie genug vertrauen, um ihm den Zugriff auf Ihre wertvollsten digitalen Ressourcen zu erlauben? Die Antwort ist scheinbar einfach. Jeder, der auf der Liste der vertrauenswürdigen Personen steht, sollte Zugang erhalten. Aber wie wir wissen, ist das Leben nicht ganz so einfach, vor allem heute nicht. Wie kann man wissen, dass eine Person die ist, die sie zu sein vorgibt? Welche Art von Datenzugriff sollten Sie dieser Person gewähren?

Die große Schwierigkeit bei diesem Gedankengang wird in einer weiteren brillanten Beobachtung von Kindervag deutlich. Er sagte: „Vertrauen ist eine menschliche Emotion, die in digitale Systeme eingespeist wird.“ Computer im Rohzustand sind dumm und sehr naiv. Sie sind Maschinen. Sie sind nicht arglistig. Arglist ist auf Menschen begrenzt. Um dem entgegenzuwirken, muss die Fähigkeit, Vertrauenswürdigkeit herzustellen, in die Systeme und die Sicherheitsarchitektur als Ganzes integriert werden.

Definitionen einer Zero-Trust-Architektur

In der Branche gibt es eine Reihe von Definitionen für Zero Trust. Rubrik folgt dem definierten Modell des National Institute of Standards (NIST), das die „NIST SP 800-207 Zero Trust Architecture Specification“ veröffentlicht. Wie NIST es ausdrückt, umfasst Zero Trust „eine sich weiterentwickelnde Reihe von Cybersicherheitsparadigmen, die die Verteidigung von statischen, netzwerkbasierten Ebenen auf Benutzer, Anlagen und Ressourcen verlagern“. Nach der Definition von NIST verwendet eine ZTA (Zero Trust Architecture) Zero-Trust-Prinzipien bei der Erstellung von Unternehmensinfrastrukturen und -Workflows.

Um effektiv zu sein, geht eine ZTA niemals von einem impliziten Vertrauen auf Basis des physischen Standorts oder des Netzwerkstandort eines Benutzers aus. Beispielsweise sollte ein Benutzer nicht berechtigt sein, bestimmte im LAN verfügbare Daten anzuzeigen, nur weil er im lokalen Netzwerk (LAN) angemeldet ist.

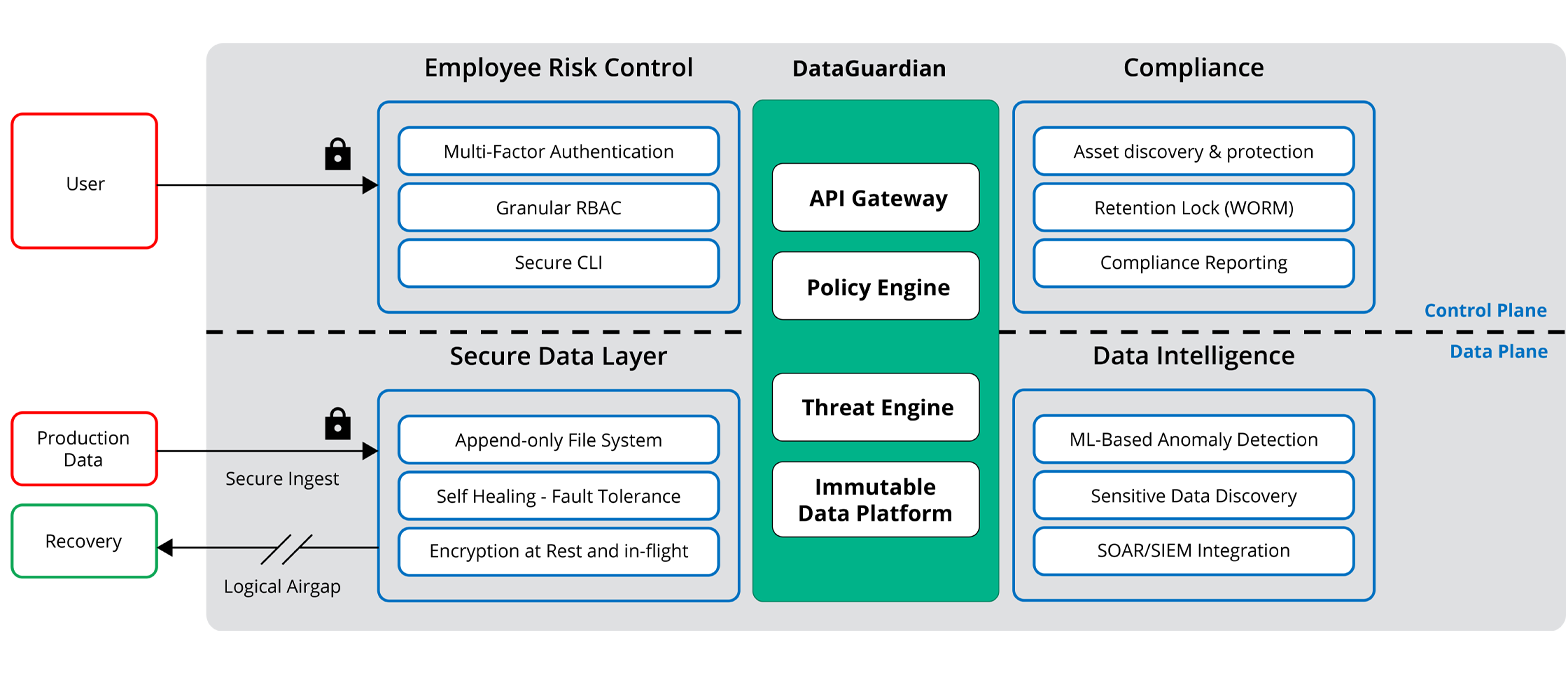

Auch die „Eignerschaft“ von Assets ist nicht von Belang. Wenn Benutzer X als Eigentümer einer Datenbank aufgeführt ist, muss Benutzer X dennoch beweisen, wer er ist, bevor ihm der Zugriff auf seine Datenbank gestattet wird. Zero-Trust-Lösungen verwenden Tools wie die Multi-Faktor-Authentifizierung (MFA), um Benutzer zu authentifizieren und anschließend diskrete Zugriffsberechtigungen zu erteilen. Wie in Abbildung 1 dargestellt, trennt Zero Trust die Steuerungsebene durch einen Policy Enforcement Point von der Datenebene.

Rubrik Zero Trust Datensicherheit

Rubrik operationalisiert Zero Trust durch die Lösung „Zero Trust Data Security™“. Im Kern umfasst die Rubrik DataGuardian™-Technologie Richtliniendefinitions- und -durchsetzungspunkte, die Backup-Daten niemals über offene Protokolle offenlegen. Sie unterstützt ein speziell entwickeltes Dateisystem, bei dem ein logischer Air Gap geschaffen wird, der verhindert, dass Daten über das Netzwerk erkannt oder zugänglich gemacht werden können. Die Lösung identifiziert zunächst autorisierte Benutzer über MFA. Die Richtlinien-Engine gewährt dann den Zugriff mit den geringsten Berechtigungen auf Basis der spezifischen Rolle des Benutzers unter Anwendung strenger RBAC-Kontrollen. Auf diese Weise kombiniert Zero Trust Data Security™ von Rubrik eine strenge Benutzerüberprüfung mit richtlinienbasiertem Datenschutz. Abbildung 2 zeigt, wie diese Elemente interagieren.

Darüber hinaus können Daten, die in das Rubrik-System geschrieben werden, von einem Angreifer weder verändert noch gelöscht oder verschlüsselt werden. Dadurch wird sichergestellt, dass immer eine unbeschädigte Kopie der Daten für die Wiederherstellung zur Verfügung steht. Die Lösung untersucht und protokolliert den Datenverkehr als Gegenmaßnahme gegen böswilligen Datenzugriff und Datenmanipulation. Anschließend werden unter Anleitung durch Experten mehrere Wiederherstellungsoptionen integriert. Dazu gehören LiveMount und Mass Recovery. IT-Teams können diese Tools nutzen, um von einem Angriff betroffene Dateien oder Workloads schnell wiederherzustellen.

Risikomanagement für Mitarbeiter und andere Benutzer

Wie bereits erwähnt, verfügt Rubrik über integrierte MFA. Diese Kontrolle ermöglicht die sorgfältige Benutzerüberprüfung, die für den Erfolg des Zero-Trust-Modells erforderlich ist. Angreifer können nicht auf die von Rubrik verwalteten Daten zugreifen, selbst wenn sie die Anmeldedaten für die Domäne gestohlen haben. Für legitime Benutzer regelt RBAC den Zugriff auf Daten und erzwingt den Zugriff mit den geringstmöglichen Berechtigungen. Die Lösung gewährt Zugriff nur für genau die Aktionen, die der Benutzer ausführen muss, wie in der Richtlinie festgelegt. Rubrik sichert die Kommunikation mit allen Systemschnittstellen, einschließlich des Zugangs über die Befehlszeile (CLI) und die Anwendungsprogrammierschnittstelle (API), im Gegensatz zu anderen Datenverwaltungslösungen.

Sichere Datenebene

Rubrik bietet eine sichere Datenebene, in der die Daten immer verschlüsselt sind. Diese Richtlinie gilt sowohl für ruhende als auch für Daten, die gerade zwischen unterschiedlichen Standorten oder Clouds verschoben werden. Ein proprietäres Append-only-Dateisystem erlaubt, dass Daten zu einer Datei hinzugefügt werden, aber nicht, dass sie jemals gelöscht werden. Die Lösung führt außerdem während des gesamten Lebenszyklus der Daten Prüfsummenberechnungen zur Bestätigung der Datenintegrität aus, um das Risiko einer unbefugten Datenänderung zu mindern. Dank des selbstheilenden webbasierte Designs sind die Daten selbst bei einem Ausfall eines Clusterknotens immer sicher und verfügbar.

Compliance

Unabhängig davon, wo sich Daten befinden, wendet die Lösung SLA-Richtlinien (Service Level Agreement) basierend auf der automatischen Datenerkennung in Rechenzentren und öffentlichen Clouds an. Die Aufbewahrungssperre der Lösung verhindert, dass böswillige Akteure Richtlinien zur Datenaufbewahrung abschwächen oder entfernen, was zu einer Datenlöschung führen könnte. Außerdem erstellt die Rubrik-Lösung Compliance-Berichte, die den Audit-Prozess vereinfachen.

Dateneinblicke

Die Zero-Trust-Lösung von Rubrik bietet eine auf maschinellem Lernen basierende Anomalieerkennung, die Bedrohungen automatisch identifiziert. Die Lösung kann auch den Umfang eines Angriffs ermitteln und Empfehlungen zu den bestmöglichen Wiederherstellungspunkten abgeben. Die API-Integration mit gängigen Sicherheitstools ermöglicht eine enge Zusammenarbeit zwischen IT- und Sicherheitsgruppen, um die Reaktionszeiten auf Vorfälle zu verkürzen.

Fazit

Zero Trust gewinnt als wirksamer Schutz gegen Ransomware und andere schwerwiegende Cyber-Bedrohungen zunehmend an Bedeutung. Mit Zero Trust können IT-Teams Daten besser schützen und sind besser darauf vorbereitet, Daten und Anwendungen wiederherzustellen, ohne Lösegeld zu zahlen. Die Eigentümer von Anwendungen können sich darauf verlassen, dass ihre Daten sicher sind und dass Anwendungen im Falle eines Angriffs schnell wiederhergestellt werden können. Führungskräfte erhalten eine verbesserte Strategie zur Verteidigung gegen Ransomware, die die Kosten für Cyber-Versicherungen senkt und das Risiko von finanziellen Verlusten und Rufschädigung durch Ransomware-Angriffe verringert. Und davon profitiert die gesamte Organisation.

Mehr dazu auf rubrik.com/ransomware.