Was ist Data Security Posture Management?

Data Security Posture Management (DSPM) ist ein Ansatz für Datensicherheit, der eines der komplexesten Probleme in modernen Cloud-Umgebungen löst: zu wissen, wo sich Ihre Daten befinden und wie sie gesichert sind. Dieser neue Sicherheitstrend wurde von Gartner in seinem Bericht Hype Cycle for Data Security 2022 identifiziert und hat sich rasch zu einer der wichtigsten Praktiken im Bereich der Cyber-Sicherheit entwickelt. DSPM befasst sich mit den Herausforderungen, die sich aus der schnellen Verbreitung sensibler Daten ergeben, die in mehreren Clouds und in vielen verschiedenen Umgebungen und Cloud-Storage-Technologien gespeichert sind.

Data Security Posture Management, manchmal auch als „Cloud Data Security Posture Management“ (CDSPM) bezeichnet, bietet Unternehmen einen praktischen Ansatz für die Sicherung von Daten in der Cloud, indem dafür gesorgt wird, dass sensible und regulierte Daten immer den richtigen Sicherheitsstatus haben, unabhängig davon, wo sie gespeichert oder wohin sie verschoben werden. Um dies zu erreichen, müssen DSPM-Lösungen in der Lage sein, alle Cloud-Daten zu identifizieren, sie nach Datentyp und Sensibilität zu klassifizieren, Verstöße gegen Datensicherheitsrichtlinien zu erkennen und zu melden, diese Meldungen zu priorisieren und Playbooks zur Behebung bereitzustellen.

Da diese neue Technologie noch in den Kinderschuhen steckt, müssen Sie sich vielleicht erst mit dem Wer, Was, Wann, Wo, Warum und Wie vertraut machen. Dieser Artikel soll Ihnen das nötige Rüstzeug an die Hand geben, um zu verstehen, warum DSPM so wichtig für eine Defense-in-Depth-Strategie ist. Sie müssen zum Beispiel wissen, warum Sie DSPM brauchen, wie es im Vergleich zu bestehenden Ansätzen funktioniert und worauf Sie bei einer DSPM-Lösung achten sollten.

Warum brauche ich eine DSPM-Lösung?

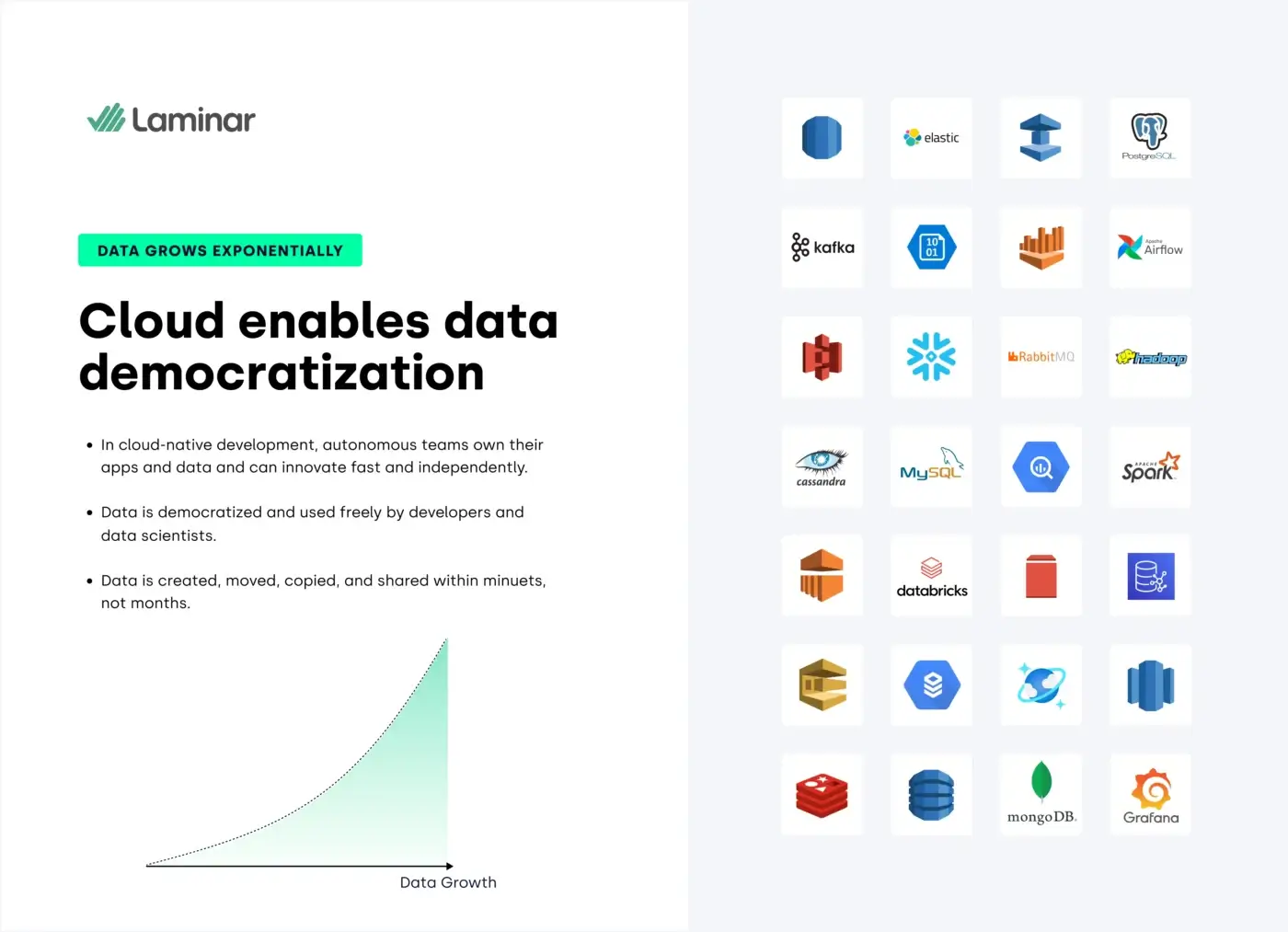

So viele Cloud-Datentechnologien, so wenig Überblick: Laminar, ein führender Anbieter im Bereich Cloud-Datensicherheit, bringt mit seiner DSPM-Lösung Laminar Security Licht in die Komplexität von Cloud-Daten.

Cloud-Transformation + Datendemokratisierung: eine gefährliche Kombination?

In einer technologisch immer innovativer werdenden Welt erwarten Verbraucher bessere und fortschrittlichere digitale Services – sowohl in der Freizeit als auch im Geschäftsalltag. Der Wettbewerb ist hart und die Erwartungen sind hoch. Innovation ist entscheidend. Aus diesem Grund starten Unternehmen Initiativen zur Cloud-Transformation und steigen aufgrund der Flexibilität und Skalierbarkeit, aber auch wegen der Möglichkeit, Daten zu demokratisieren (d. h. Daten für mehr Menschen verfügbar zu machen und so die Wertschöpfung zu erleichtern), auf die Cloud um. Denn die größten Gewinner im Cloud-Zeitalter sind diejenigen, die den größten Nutzen aus ihren Daten ziehen.

Warum eine DSPM-Lösung wichtig ist: eine Prognose von Gartner – Laminar Security

Diese neue Ära, die durch die Cloud-Transformation und die Demokratisierung von Daten eingeleitet wurde, ist gekennzeichnet durch:

Den Wildwuchs von Technologien zur Cloud-basierten Datenspeicherung – von verschiedenen Cloud-Anbietern und meist mit unterschiedlichen Konfigurationsanforderungen. Dies führt zu einer Vielzahl von Architekturen, die sich ständig ändern und schwer zu verwalten sind.

Ein explosionsartig wachsendes Datenvolumen (hauptsächlich Schattendaten), das dadurch entsteht, dass Entwicklern so viele Technologien zur Verfügung stehen, dass sie schnell ganze Datenspeicher erstellen oder kopieren können, ohne bestimmte Sicherheitsabläufe zu beachten.

Die Auflösung des traditionellen Perimeters, da Cloud-Daten meist auf die gemeinsame Nutzung ausgelegt sind. Das bedeutet, dass die Daten universell von überall zugänglich sind, ohne dass es einen zentralen Kontrollpunkt gibt. Dadurch werden sensible Daten heute oft unbeabsichtigt offengelegt.

Einen beschleunigten Änderungsrhythmus, da die Release-Zyklen heute in Wochen, Tagen und Stunden statt in Monaten und Jahren erfolgen. Dabei bleibt die Sicherheit oft auf der Strecke oder es müssen übereilt Sicherheitsmaßnahmen implementiert werden, um einen angemessenen Datenschutz zu gewährleisten.

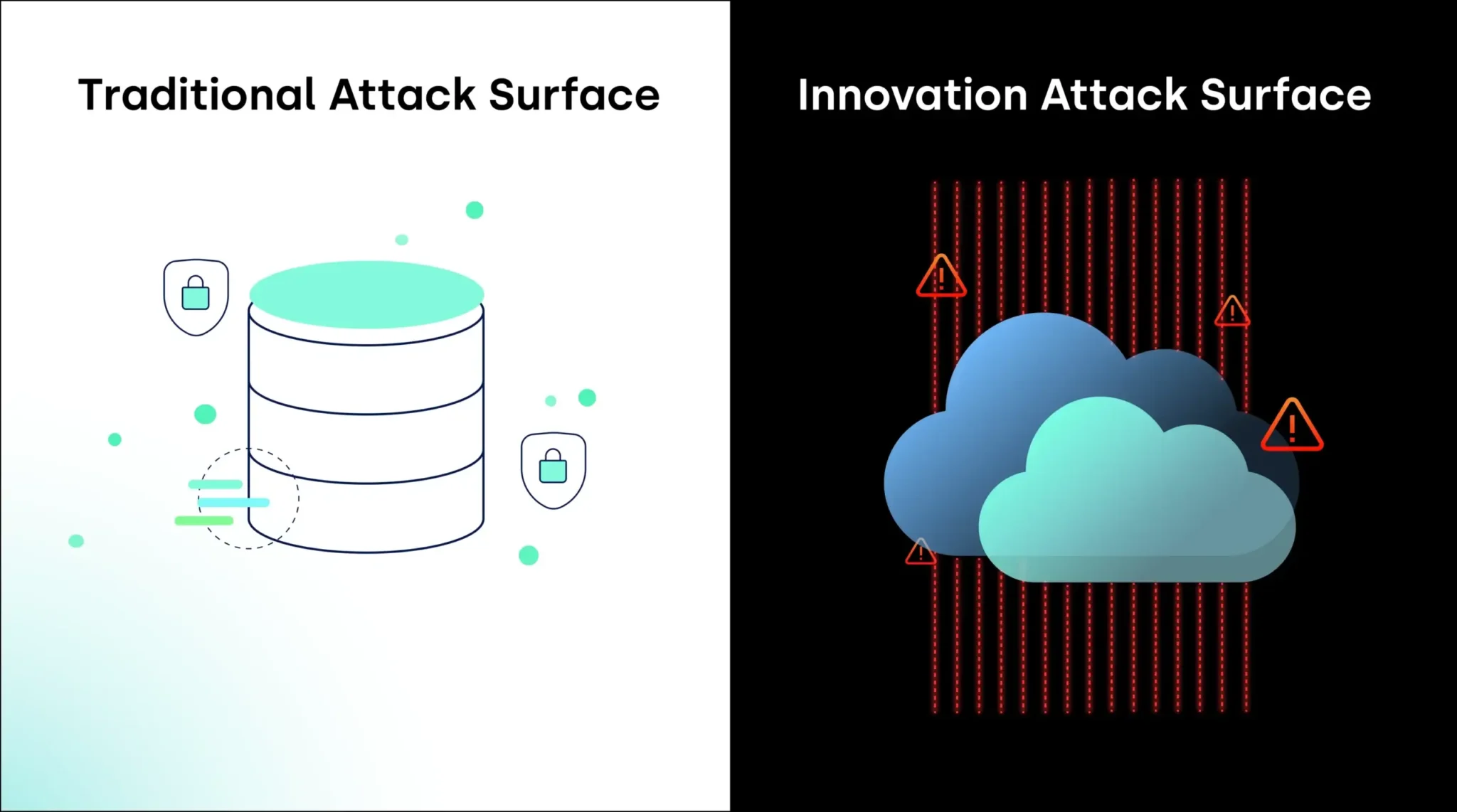

Die Konvergenz dieser Faktoren hat eine innovationsbedingte Angriffsfläche geschaffen, ein neues Risiko, das die meisten Unternehmen unbewusst als Preis für ihre Geschäftstätigkeit akzeptieren. Die traditionelle Angriffsfläche war ein Bereich, der gegen die Aktivitäten böswilliger externer (und interner) Akteure abgeschirmt werden musste, die versuchten, Schwachstellen auszunutzen, um unbefugt Zugriff auf geschützte Informationen zu erlangen. Die innovationsbedingte Angriffsfläche hingegen ist eine massive, dezentralisierte Landschaft, die durch versehentliche Risiken verursacht wird, für die meist die klügsten Köpfen in Ihrem Unternehmen verantwortlich sind – Ihre Entwickler und Datenwissenschaftler.

Aus der Notwendigkeit, den Gefahren dieser neuen Art von Angriffsfläche zu begegnen, entstand das Prinzip des DSPM (Data Security Posture Management).

Beschränkungen von herkömmlichen und CSP-nativen Lösungen

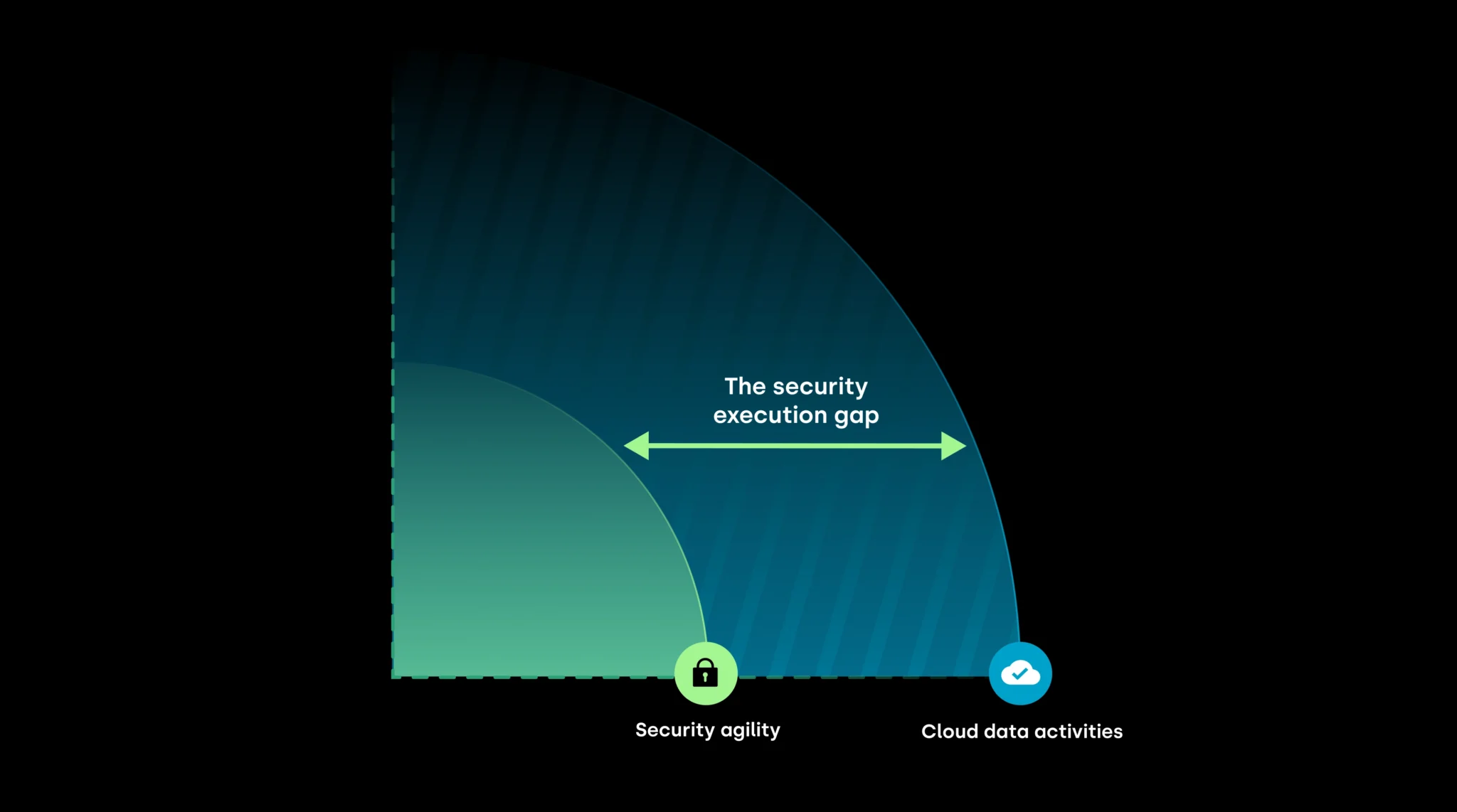

Da Cloud-Daten wesentlich umfangreicher, stärker verteilt und dynamischer sind als Daten in der Ära der On-Premises-Systeme, lassen sie sich mit herkömmlichen Datensicherheitspraktiken nicht mehr effektiv schützen. Im Ergebnis führt dies zu einer Implementierungslücke im Bereich der Sicherheit : Den Sicherheitsteams mangelt es an Ressourcen, Tools und Fachwissen, um die schnell voranschreitende datengesteuerte Wertschöpfung in der Cloud sicher zu unterstützen.

Schaffen Sie es, diese Lücke zu schließen, verbessern Sie damit nicht nur die Absicherung Ihrer Datenumgebung, sondern ermöglichen es den Nutzern von Cloud-Daten auch, schneller (und sicherer) einen größeren Mehrwert zu schaffen als Ihre Mitbewerber.

Im folgenden Abschnitt betrachten wir die Beschränkungen verschiedener Lösungsansätze, um zu verstehen, warum DSPM einfach der bessere Ansatz ist.

| Lösungsansatz | Die größten Nachteile |

|---|---|

Manuell/Selbstentwickelt |

|

Herkömmliche On-Premises-Systeme (z. B. BigID, Varonis) |

|

CSP-eigene Tools (z. B. AWS Macie, Azure Purview, Google DLP) |

|

CSPM/CNAPP (z. B. Wiz, Orca, Lacework) |

Einen ausführlichen Vergleich von CSPM und DSPM finden Sie hier. |

Warum benötigen Unternehmen sowohl DSPM als auch CSPM?

DSPM- und CSPM-Lösungen basieren auf unterschiedlichen, aber sich ergänzenden Technologien und beide sind wichtig für Unternehmen. Der Einsatz einer CSPM-Lösung unter Nutzung des umfangreichen Datenkontexts eines DSPM-Systems bedeutet, dass sich die Sicherheitsteams auf die Warnungen konzentrieren können, die hochsensible Daten betreffen. Dadurch wird die Wiederherstellung effizienter und effektiver.

Die beiden Technologien decken unterschiedliche Perspektiven ab, die für eine wirksame Sicherung von Multi-Cloud-Umgebungen erforderlich sind. Die eine ist in erster Linie für Infrastrukturteams wichtig, die andere wurde für Datensicherheitsteams entwickelt, die – unabhängig von der Infrastruktur – vorrangig für Sicherheit, Governance und Datenschutz verantwortlich sind.

Welchen Nutzen bringt DSPM einem Unternehmen?

Die Implementierung einer DSPM-Lösung bringt viele Vorteile für Sicherheits- und Datenverantwortliche, Daten-Governance-Teams sowie die Nutzer der Daten (z. B. Entwickler und Datenwissenschaftler), darunter:

Verhinderung der Offenlegung sensibler Daten

Im digitalen Zeitalter sind Daten das wichtigste Kapital eines Unternehmens. Da sich DSPM-Lösungen auf Daten konzentrieren und in der Lage sind, sowohl bekannte als auch verborgene Daten („Schattendaten“) aufzuspüren, schützen sie die in Cloud-Umgebungen befindlichen Daten vor externen und internen Bedrohungen.

Reduzierung der innovationsbedingten Angriffsfläche

Die Sicherung Ihrer Daten ist einfacher, wenn Sie alle nicht benötigten Daten ausklammern. Indem Sie veraltete und redundante Daten beseitigen und sämtliche Datensicherheitsverletzungen identifizieren und beheben, sorgen Sie dafür, dass Ihre wichtigsten Ressourcen angemessen geschützt werden.

Sichere Unterstützung für die Aufgaben von Werttreibern

Mit einer DSPM-Lösung und ihrer Fähigkeit, die Validierung und Durchsetzung von Datensicherheitsrichtlinien zu automatisieren, ermöglichen Sicherheitsteams den Nutzern von Cloud-Daten, Innovationen voranzutreiben und gleichzeitig sensible Daten (und das Unternehmen) zu schützen. So wird Datenwachstum unterstützt, ohne ein höheres Datenrisiko in Kauf zu nehmen.

Sicherheitsteams als Innovatoren statt Kontrollinstanzen

Früher haben Sicherheitsteams die Rolle einer Kontrollinstanz übernommen, die Benutzer daran hindert, unbefugte Datenaktivitäten durchzuführen. In den heutigen, sich schnell entwickelnden Cloud-Umgebungen behindern solche reinen Kontrollinstanzen Innovation und Produktivität. Eine DSPM-Lösung verwandelt Sicherheitsteams von überlasteten Aufsehern in Innovationstreiber.

Mehr Agilität und Kontrolle über Daten

Anstatt sich darauf zu verlassen, dass ein Sicherheitsteam Aktivitäten manuell überwacht, verfolgt eine DSPM-Plattform automatisch alle Erstellungs-, Übermittlungs- und Änderungsvorgänge in Bezug auf Daten und setzt Richtlinien zum Schutz Ihrer sensiblen Daten durch. Das Ergebnis: Jeder kann Daten auf sichere Weise nach Bedarf erstellen, verschieben, kopieren oder ändern.

Reduzierte Cloud-Kosten

Die Speicherung von Daten in der Cloud kostet jeden Monat Geld. Eine DSPM-Plattform ermöglicht Unternehmen, redundante, veraltete und irrelevante Daten in ihrer Cloud-Infrastruktur zu identifizieren. Diese Daten können dann gelöscht oder anderweitig entfernt werden, um die Cloud-Nutzungsgebühren zu senken und die Angriffsfläche zu verringern.

Was sind die wichtigsten Funktionen eines ausgereiften DSPM-Ansatzes?

Schlüsselfunktionen einer DSPM-Plattform – Laminar Security

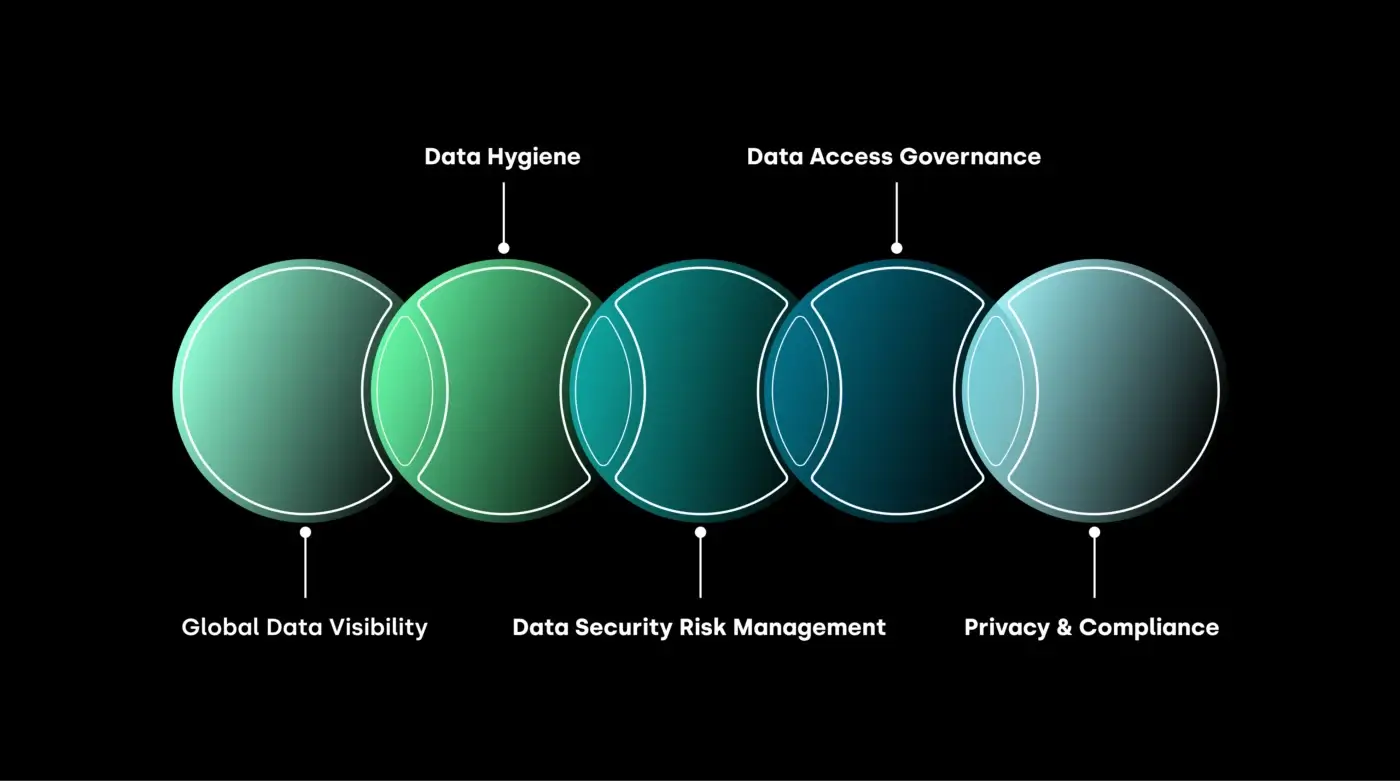

Eine umfassende DSPM-Lösung sollte Folgendes bieten:

Globale Datentransparenz für alle (bekannten und unbekannten) Daten, einschließlich Typ, Speicherort, Eigentümer, Zugriffsberechtigungen und Sicherheitsstatus.

Datenhygiene durch die Beseitigung falsch abgelegter, redundanter und veralteter Daten und die Definition relevanter Richtlinien für eine kontinuierliche Überwachung.

Management von Datensicherheitsrisiken durch die Priorisierung von Sicherheitsproblemen auf der Grundlage des Datenrisikoprofils und die anschließende Identifizierung und Bereinigung zu stark exponierter, ungeschützter und falsch abgelegter Daten.

Data Access Governance (DAG) durch die Identifizierung aller internen und externen Benutzer, Rollen und Ressourcen mit Zugriff auf Cloud-basierte Datenspeicher, die sensible Daten enthalten, und die Durchsetzung von Berechtigungen.

Datenschutz und Compliance durch die Erkennung und Behebung von Verstößen gegen gesetzliche und branchenspezifische Vorschriften und die Erstellung auditfähiger Compliance-Berichte.

Wie und wann wird DSPM eingesetzt?

Verantwortliche für Datensicherheit, Data Governance und Datenschutz können DSPM-Lösungen auf vielfältige Weise nutzen, um die Sicherheit und Compliance ihres Unternehmens zu gewährleisten. Nachfolgend sind einige der wichtigsten Anwendungsfälle aufgeführt:

Automatisierte Datenerkennung und -klassifizierung: Erkennen und klassifizieren Sie automatisch und kontinuierlich sensible, proprietäre und regulierte Daten, einschließlich Schattendaten, in verschiedenen Cloud-Umgebungen und -Technologien.

Automatische Einhaltung von Datensicherheitsrichtlinien: Erkennen, priorisieren und beheben Sie Richtlinienverstöße für alle in der Cloud übertragenen Daten. Überwachen Sie den Sicherheitsstatus mithilfe von Richtlinien, die auf bewährte Sicherheitsverfahren, Compliance-Frameworks, Datenschutzbestimmungen und die spezifischen Anforderungen Ihres Unternehmens abgestimmt sind.

Kontrolle anfälliger Daten: Ermitteln Sie alle offengelegten sensiblen Daten und leiten Sie Gegenmaßnahmen ein. Dazu gehören unter anderem falsch abgelegte Daten, falsch konfigurierte Sicherheitskontrollen und besonders gefährdete Daten.

Einhaltung der Datenhoheit: Erkennen Sie, wenn sensible/regulierte Daten die Anforderungen an den Speicherort verletzen, und lassen Sie entsprechende Warnmeldungen generieren. Verschaffen Sie sich einen vollständigen Überblick über die geografischen Standorte von Datenspeichern sowie über Datenbewegungen zwischen Cloud-Umgebungen und Regionen.

Kontrolle der datenzentrierten Umgebungssegmentierung: Lassen Sie sich warnen, wenn ein Benutzer sensible oder regulierte Daten in nicht vertrauenswürdigen oder nicht autorisierten Umgebungen ablegt, und entfernen Sie diese Daten aus dem Segment oder autorisieren Sie die neue Umgebung.

Einhaltung von Datenschutz- und Governance-Richtlinien: Gewährleisten Sie kontinuierlich die Einhaltung gesetzlicher Compliance-Vorgaben und Datenstandards und optimieren und beschleunigen Sie die Nachweiserfassung.

Erfahren Sie mehr über die wichtigsten Anwendungsfälle von DSPM.

Wie finde ich die richtige DSPM-Lösung?

Das Abonnieren und Implementieren einer Sicherheitslösung bedeutet einen erheblichen Zeitaufwand, Mühe und Kosten. Wie können Sie sicherstellen, dass Sie die beste DSPM-Plattform auf dem Markt wählen? Nachfolgend haben wir einige der wichtigsten Merkmale für Sie zusammengestellt, auf die Sie besonders achten sollten:

Funktionen für die Erkennung und Klassifizierung von Daten

Konkret sollten diese Folgendes bieten:

Autonome Abläufe, Cloud-native Erkennung und Klassifizierung

Das DSPM-System sollte nicht erfordern, dass Sie zu jedem Daten-Asset eine Verbindung herstellen oder Zugangsdaten bereitstellen. Stattdessen sollte die Lösung Cloud-nativ sein und die APIs des CSP nutzen, um Ihre Umgebung selbstständig zu scannen, ohne dass Ihr Team eingreifen muss. Sie sollte alle Daten, auch Schattendaten, automatisch erkennen und klassifizieren können.

Kontinuierliche Erkennung und Klassifizierung

Da sich Änderungen in der Cloud schnell vollziehen, benötigen Sie eine DSPM-Lösung, die Ihre Umgebung kontinuierlich auf Änderungen überwacht. Sie sollte automatisch nach neuen Daten-Assets und Änderungen an bestehenden Konten suchen und auch völlig neue Konten identifizieren.

Umfang der Abdeckung

Die meisten modernen Unternehmen nutzen mehrere Cloud-Serviceanbieter und verwenden eine Vielzahl von Datenspeichertypen (nicht nur einfache Objektspeicher). Ihre DSPM-Plattform sollte nahtlos vielfältige Cloud-Umgebungen abdecken und Daten aus verschiedenen (verwalteten oder selbst gehosteten) Datenbanken, Daten-Pipelines, Objektspeichern, Festplattenspeichern, verwalteten Dateispeichern, Data Warehouses, Data Lakes und Analyse-Pipelines lesen können.

Abdeckungsgenauigkeit

Das DSPM-System muss alle sensiblen Daten erkennen und klassifizieren, unabhängig davon, ob sie in strukturierter, halbstrukturierter oder unstrukturierter Form vorliegen. Es sollte auch mehrere intern gehostete Datenbanken nutzen können, die unterschiedliche Konfigurationen und Dateiformate enthalten.

Intelligente Klassifizierung

Um sensible Daten mit minimalem Aufwand zu identifizieren und die Falsch-Positiv- bzw. Falsch-Negativ-Rate zu reduzieren, sollte die DSPM-Lösung eine mehrstufige intelligente Klassifizierung verwenden, die über den Abgleich regulärer Ausdrücke (reg-ex) hinausgeht. Suchen Sie nach einer Lösung, die Genauigkeit gewährleistet, indem sie den Kontext des Datentyps in die Bewertung mit einbezieht.

Kosteneffiziente Scans

Um die Kosten für das Scannen niedrig zu halten, sollte das DSPM-System redundante Daten ausklammern und gegebenenfalls bewährte Stichprobenverfahren anwenden. Außerdem sollte das wiederholte Scannen von Daten vermieden werden, die sich nicht geändert haben.

Native Sicherheit

Die DSPM-Lösung sollte niemals Daten aus Ihrer Umgebung in die des Anbieters verschieben, sondern Daten immer innerhalb Ihrer Umgebung scannen. Diese Sicherheitsmaßnahme verhindert zusätzliche Risiken.

Framework für Datensicherheitsrichtlinien

Die folgenden Punkte sollten durch das Framework abgedeckt werden:

Integrierte und benutzerdefinierte Richtlinien

Diese Auswahl von Richtlinien sollte alle Kategorien in Bezug auf die Verletzung sensibler Daten abdecken: besonders gefährdete, ungeschützte, falsch abgelegte, redundante und nicht konforme Daten. Und da kein Unternehmen dem anderen gleicht, muss eine DSPM-Lösung leicht an die individuellen Bedürfnisse jedes Unternehmens angepasst werden können.

Mehrere Faktoren für die Priorisierung von Risiken

Bei der Priorisierung von Risiken sollten mehrere Faktoren berücksichtigt werden, wie z. B. die Sensibilität der Daten, das Datenvolumen, die Anfälligkeit der Daten und das allgemeine Datensicherheitsniveau. Es sollte auch eine individuelle Anpassung möglich sein.

Kontext und angeleitete Maßnahmen zur Behebung von Richtlinienverstößen

Wenn ein DSPM-System einen Richtlinienverstoß feststellt, sollte es detaillierte Kontextinformationen bereitstellen, z. B. den zeitlichen Ablauf, detaillierte Nachweise, eine Beschreibung, wie der Verstoß verursacht wurde, sowie technologiespezifische, praxistaugliche Schritte zur Behebung.

Unternehmensweite Umsetzung

Die Lösung sollte sich von Ihren Teams leicht nutzen lassen und über folgende Funktionen verfügen:

Störungsfreie Architektur und nahtlose Systemintegrationen

Die DSPM-Plattform sollte ohne Agenten auskommen, asynchron und einfach zu implementieren sein. Außerdem sollte sie sich nahtlos in Ihre bestehenden Workflows und Tools integrieren lassen. Idealerweise werden Integrationen mehrerer CSPs und Data Warehouses, CSPMs, Datenkataloge, ITSM-Tools, SIEM- und SOAR-Tools, Team-Kommunikationsdienste sowie Tools zur Verwaltung von Datenschutz und Governance über APIs unterstützt.

Einfache Installation und schnelle Amortisation

Ihre DSPM-Lösung sollte sich einfach implementieren und schnell bereitstellen lassen und keine Konnektoren-Konfiguration oder Eingabe von Anmeldedaten erfordern. Sie sollten schon nach einer Woche klare Vorteile sehen.

Selbsterklärende Funktionen und Zugang zum Support

Ihre DSPM-Plattform sollte über eine moderne, benutzerfreundliche Oberfläche mit selbsterklärenden Funktionen verfügen. Falls Ihr Team Fragen oder Bedenken hat, sollte der DSPM-Anbieter umfangreiche Self-Service-Ressourcen, technische Dokumentation und fachkundigen Support bereitstellen.

Einheitliche Konsole

Das DSPM-System sollte zentralisierte Berichtsfunktionen und detaillierte Ansichten auf der Grundlage von Governance-, Datenschutz- oder Sicherheitsfunktionen bereitstellen.

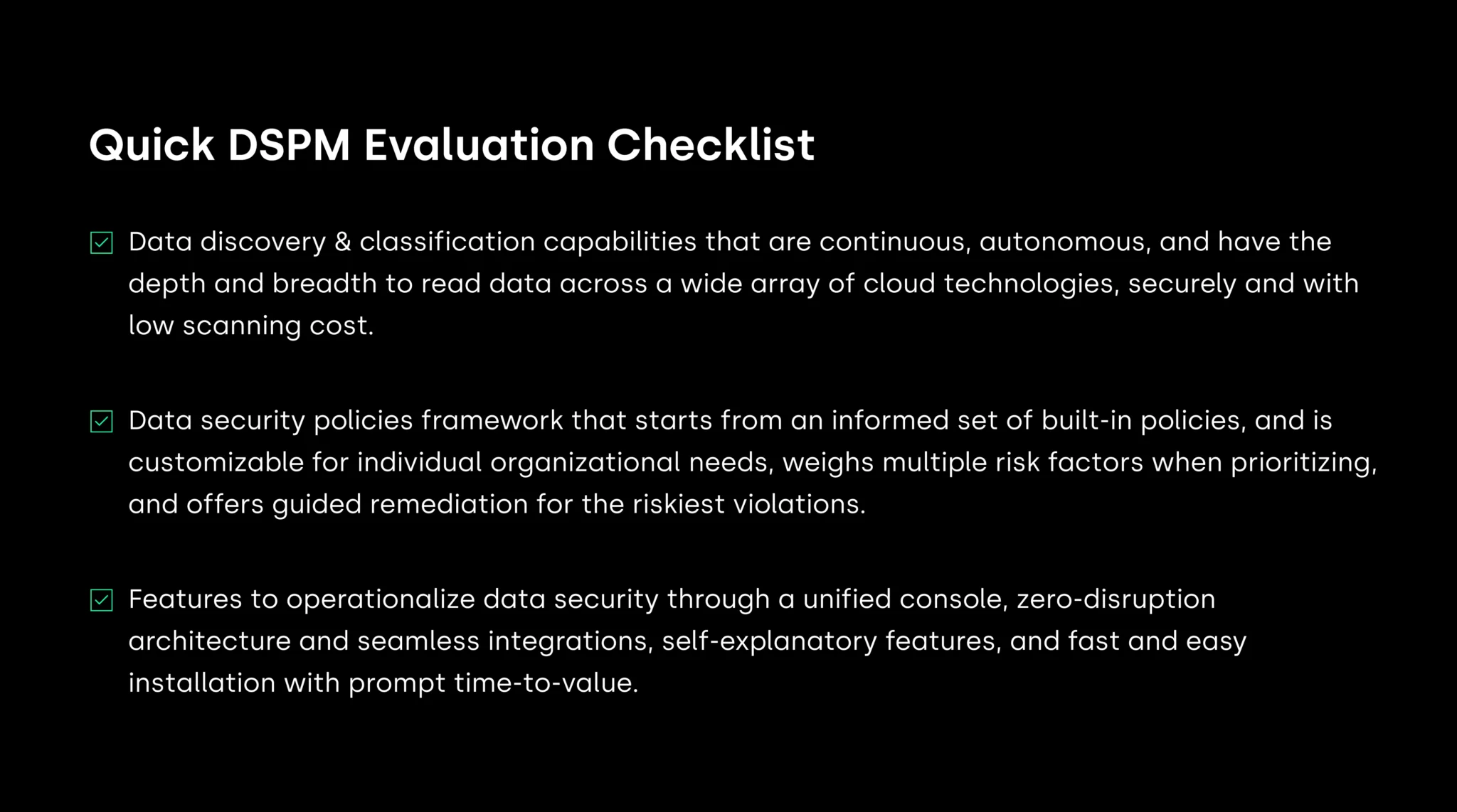

All diese Faktoren sind Merkmale einer effektiven DSPM-Plattform. Im Folgenden finden Sie eine kurze Checkliste, die Sie bei Ihrem Auswahlprozess verwenden können:

DSPM-Checkliste: Kurze Checkliste zur Bewertung des Data Security Posture Management von Laminar Security