Da die Angriffsfläche immer größer wird und Cyberkriminelle immer raffinierter werden, haben Unternehmen Schwierigkeiten, sich auf Ransomware und andere Cybervorfälle vorzubereiten und darauf zu reagieren. Laut dem ersten Bericht zum Stand der Datensicherheit von Rubrik Zero Labs sind 92 % der IT- und Sicherheitsverantwortlichen weltweit besorgt, dass sie nicht in der Lage sein werden, nach einem Angriff die Geschäftskontinuität aufrechtzuerhalten. Darüber hinaus ergab der Bericht, dass ein Drittel der Vorstände wenig bis gar kein Vertrauen in die Fähigkeit ihres Unternehmens hat, kritische Daten und Geschäftsanwendungen im Falle eines Cyberangriffs wiederherzustellen.

Aus diesem Grund stellen Führungskräfte und Vorstände ihren IT- und Sicherheitsteams zunehmend zwei Fragen: „Sind wir ausreichend vorbereitet, um auf einen groß angelegten Cyberangriff zu reagieren?“ und „Wie schnell können wir unsere Geschäfte wieder aufnehmen, wenn wir angegriffen werden?“ Oft haben Unternehmen keine Antworten auf diese Fragen, bis es zu einem Sicherheitsverstoß kommt.

Sich ausschließlich auf einen reaktiven Cybersicherheitsansatz zu verlassen, kann schwerwiegende finanzielle und rufschädigende Folgen haben. Unternehmen benötigen daher eine Möglichkeit, die Ungewissheit bei der Cyber-Wiederherstellung auszuräumen.

Die Probleme bei herkömmlichen Disaster-Recovery-Lösungen

Wenn wichtige Daten während eines Cyberangriffs beschädigt werden, kann mangelnde Geschwindigkeit und Effektivität bei der Wiederherstellung schwerwiegende Folgen für das Unternehmen haben. Um Daten schnell wiederherzustellen und den durch einen Angriff verursachten Schaden zu begrenzen, sollten Unternehmen proaktive Ansätze für die Cyber-Wiederherstellung entwickeln und umsetzen. Die Herausforderung für viele Unternehmen besteht darin, dass sie herkömmliche DR-Lösungen (Disaster Recovery) anwenden, die für den Schutz vor Naturkatastrophen, wie z. B. Überschwemmungen, und nicht vor Cyberangriffen konzipiert wurden. Bei der Verwendung herkömmlicher DR-Tools für die Cyber-Wiederherstellung bestehen folgende Probleme:

Herkömmliche DR-Tools ohne Funktionen zur Erkennung von Bedrohungen können dazu beitragen, dass der Prozess zur Identifizierung des letzten bekannten Zeitpunkts, an dem Daten unbeschädigt waren, ineffizient und zeitaufwändig ist, sodass es lange dauert, bis eine Wiederherstellung in der Produktion erfolgen kann. IT-Teams bleibt nichts anderes übrig, als bei Tausenden von Wiederherstellungspunkten auf gut Glück vorzugehen und jeden dieser Wiederherstellungspunkte manuell darauf zu testen und zu validieren, ob er unbeschädigt ist.

Herkömmliche DR-Tools, die keine einfache Möglichkeit bieten, Cyber-Recovery-Pläne häufig zu testen und zu validieren sowie den Erfolg und die Leistungskennzahlen aus diesen Tests zu verfolgen, bergen das Risiko, dass Ausfallzeiten des Unternehmens im Falle eines Cyberangriffs länger dauern.

Die Tools erfordern in der Regel vordefinierte Wiederherstellungspläne, aber Cyberangriffe sind unvorhersehbar und erfordern die Flexibilität, sowohl spontane als auch geplante Wiederherstellungen durchzuführen.

Ein gängiges DR-Design geht davon aus, dass der primäre Standort ausgefallen ist, sodass der Schwerpunkt auf der Massenwiederherstellung von einem Standort auf einem anderen liegt. Bei den meisten Cyber-Wiederherstellungen muss jedoch nur eine Teilmenge der infizierten Objekte oder Anwendungen lokal wiederhergestellt werden, da der Standort noch funktional ist.

Im Falle eines Angriffs bieten herkömmliche DR-Tools möglicherweise nicht die nötige Flexibilität, um parallel zur Wiederherstellung forensische Untersuchungen durchzuführen, was bewirkt, dass Produktionssysteme bis zum Abschluss der Untersuchung offline bleiben.

Stellen Sie sich vor, Sie hätten eine einfache Möglichkeit, Ihr Cyber-Recovery-Playbook zu erstellen, zu testen, zu validieren und seinen Erfolg zu messen. Stellen Sie sich vor, Sie hätten eine Sandbox-Umgebung, in der Sie Ihre Cyberuntersuchungen und -bewertungen ganz einfach durchführen könnten.

Wir stellen vor: Rubrik Cyber Recovery

Um den oben genannten Problemen zu begegnen, stellt Rubrik sein Rubrik Cyber Recovery vor, mit dem Unternehmen einfache Wiederherstellungstests und -validierungen in isolierten Umgebungen durchführen und dadurch ihre Cyber-Bereitschaft und ihre Reaktion auf Vorfälle verbessern können. Rubrik Cyber Recovery orchestriert End-to-End-Cyber-Wiederherstellungs-Workflows und ermöglicht es IT- und Sicherheitsteams, Folgendes zu tun:

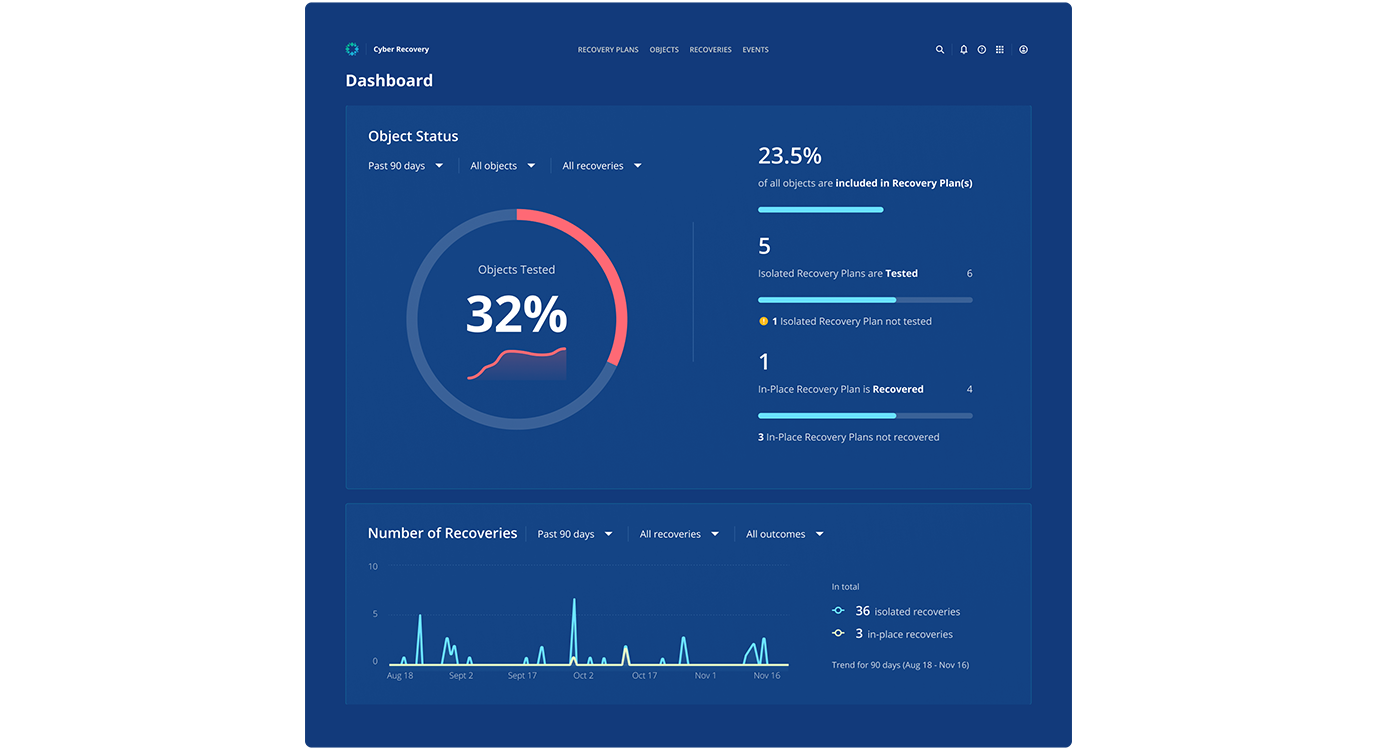

Cyber-Wiederherstellungs-Playbooks testen und validieren: Wir stellen heute fest, dass die meisten Unternehmen auf Cyberangriffe reagieren, anstatt einen proaktiven Ansatz zu verfolgen. Dadurch ist es für IT-Teams schwierig, vordefinierte Cyber-Wiederherstellungspläne zu erstellen, zu testen und zu validieren und den Erfolg und die Leistung dieser Tests zu verfolgen. Dies kann zu längeren Ausfallzeiten führen, da keine vordefinierten oder nur schlecht getestete Wiederherstellungspläne vorliegen. Rubrik Cyber Recovery hilft Unternehmen dabei, ihre Wiederherstellungs-SLAs zu erfüllen, indem es ihnen die Möglichkeit bietet, auf einfache Weise ihre Cyber-Wiederherstellungspläne zu erstellen, zu testen und zu validieren, einschließlich der Reihenfolge, des Zeitplans und der potenziellen Fehlerpunkte. Kunden können End-to-End-Cyber-Wiederherstellungs-Workflows von Rubrik Security Cloud aus starten. Sie können dann den Fortschritt der Wiederherstellung überwachen, Leistungskennzahlen verfolgen und bei Bedarf Berichte über die Wiederherstellungsleistung herunterladen, um nachzuweisen, dass regelmäßige Tests der Cyber-Wiederherstellungsfunktionen stattfinden.

Abbildung 1: Auf dem Dashboard von Cyber Recovery sind Erkenntnisse aus Wiederherstellungstests dargestellt

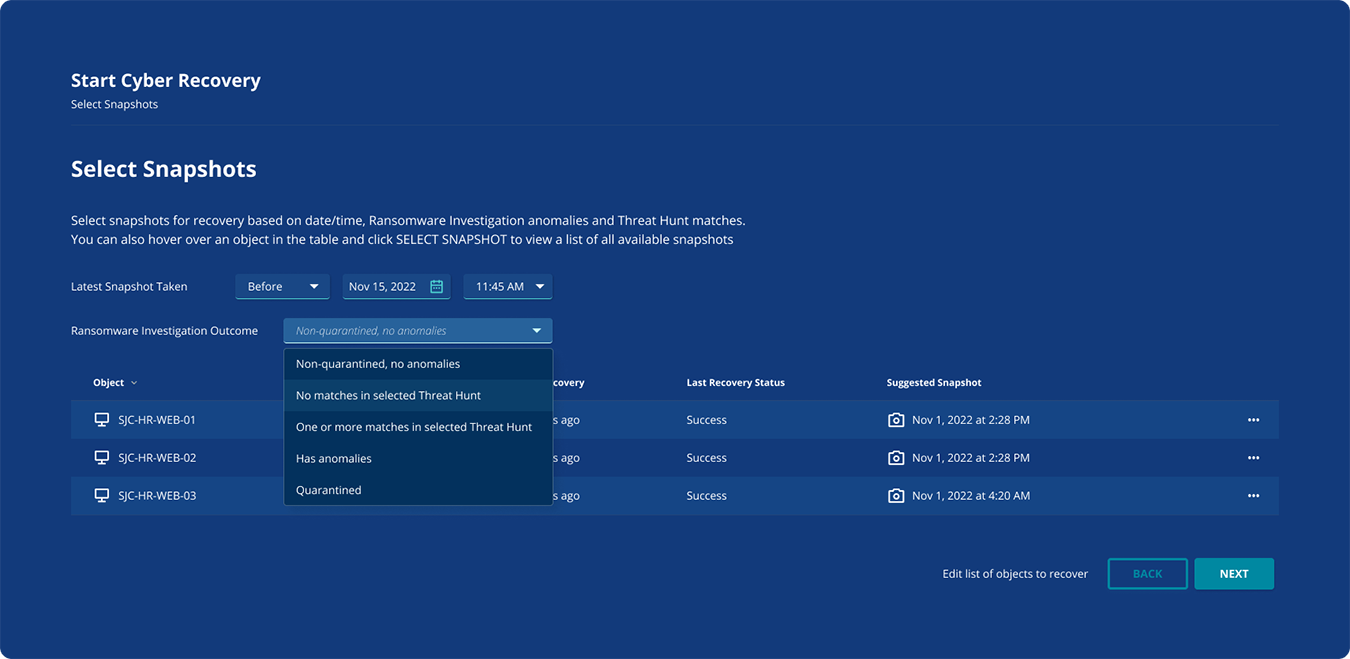

Backup-Snapshots für schnellere Sicherheitstests klonen: Unternehmen führen heute entweder manuelle, komplexe Prozesse zur Erstellung von Sandboxes durch, um die Cyber-Bereitschaft regelmäßig zu testen, oder sie führen diese Tests direkt in ihren Produktionsumgebungen durch. Dies führt zu längeren Ausfallzeiten wegen fehlender Tests und mangelnder Behebung von Schwachstellen. Mit Rubrik Cyber Recovery können Unternehmen ihre Cyber-Bereitschaft schneller bewerten und verbessern, indem Snapshots schnell in isolierte Umgebungen geklont werden. Es kann infizierte Snapshots klonen, die von Rubriks Lösungen zur Ransomware-Untersuchung und zur Eindämmung von Bedrohungen identifiziert und unter Quarantäne gestellt wurden, um sie genauer zu testen und zu bewerten. Sicherheitsteams können dann noch häufiger Cyber-Bereitschaftstests durchführen und mit ihren eigenen Sicherheitstools gründliche Sicherheitsübungen wie Penetrationstests, Schwachstellenbehebung oder Red-Team-Übungen durchführen, ohne dass dies sich auf die Produktionsumgebung auswirkt.

Abbildung 2: Auswahl des Wiederherstellungspunkts zum Klonen von Snapshots in eine isolierte Umgebung

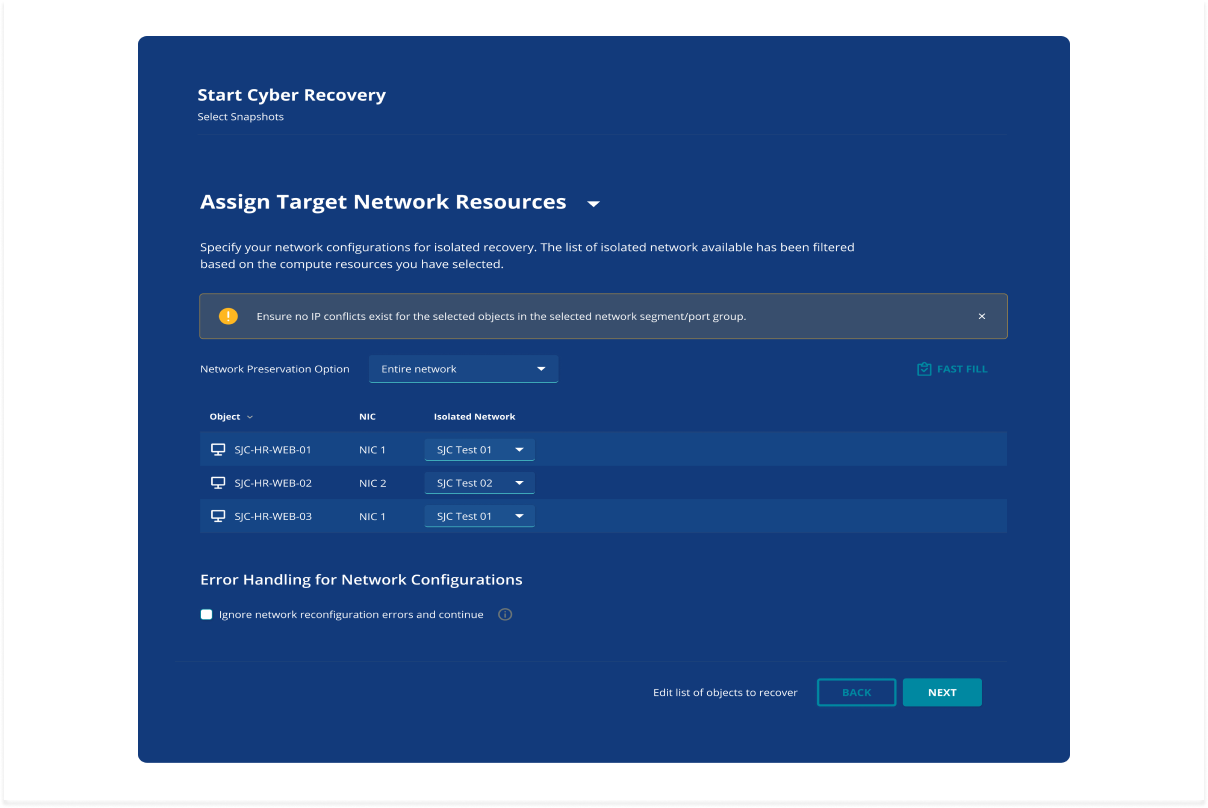

Forensische Untersuchungen parallel zur Wiederherstellung durchführen: Nach einem Angriff führen Unternehmen ihre forensischen Untersuchungen oft direkt in den Produktionsumgebungen durch und riskieren damit eine Verlängerung der Wiederherstellungs- und Ausfallzeiten. Infolgedessen sind Unternehmen oft gezwungen, sich zwischen zwei Zielen zu entscheiden: einer schnellen Wiederherstellung und der Verhinderung einer erneuten Infektion von Produktions-Workloads. Rubrik Cyber Recovery löst dieses Problem, indem es Out-of-Band-Untersuchungen in isolierten Wiederherstellungsumgebungen ermöglicht, während Unternehmen an der Wiederherstellung ihres Geschäftsbetriebs arbeiten. Rubrik nutzt Live-Mount-Technologie, um Backup-Daten schnell in isolierte Wiederherstellungsumgebungen zu klonen, in denen Unternehmen einfach forensische Untersuchungen durchführen können. Parallel zu forensischen Untersuchungen können IT-Teams ihren Geschäftsbetrieb über einen sicheren Wiederherstellungspunkt wiederherstellen, der von Rubrik Ransomware Investigation vorgeschlagen wird.

Abbildung 3: Rubrik Cyber Recovery bietet die Möglichkeit, sowohl eine isolierte Wiederherstellung als auch eine Wiederherstellung an Ort und Stelle durchzuführen

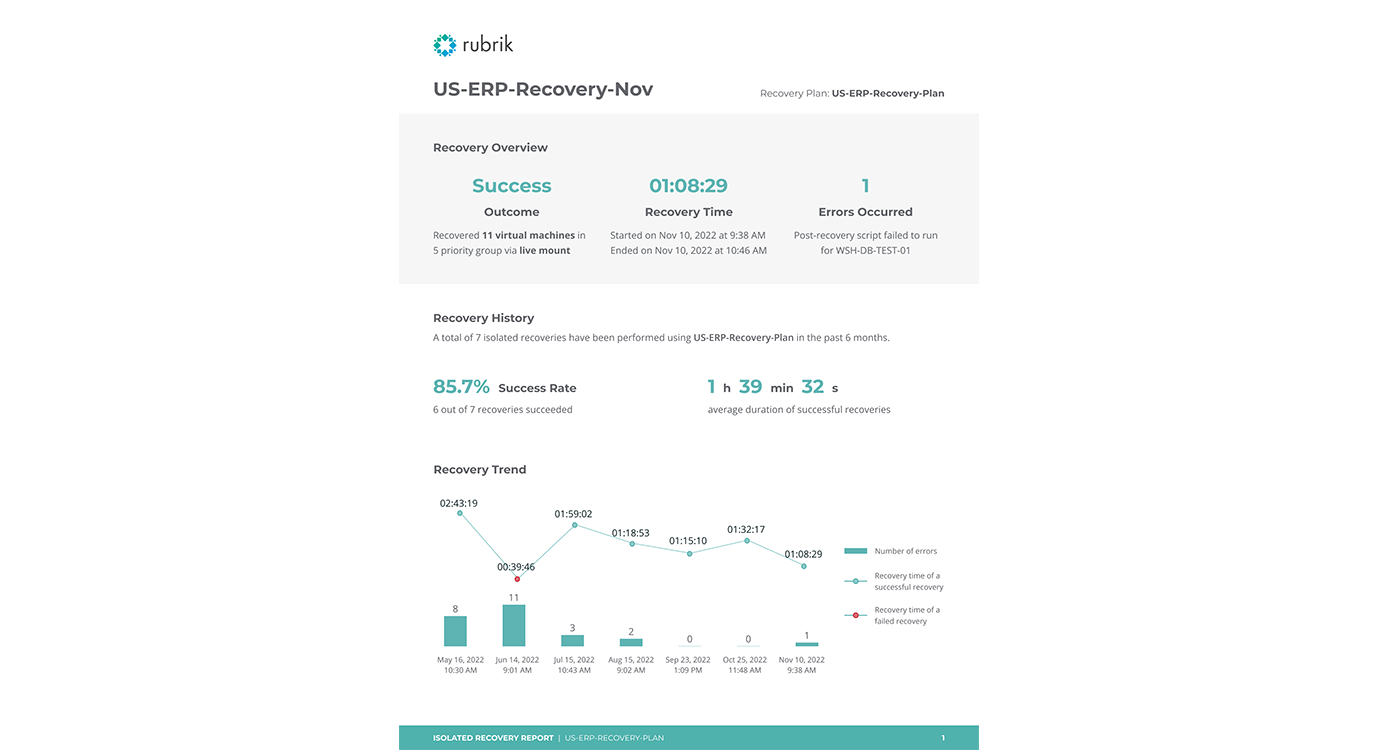

Leistungsberichte zur Cyber-Wiederherstellung teilen: IT-Teams müssen in der Regel mehrere verschiedene Dashboards heranziehen und in einem langwierigen, manuellen Prozess Erkenntnisse aus verschiedenen Tools zusammenstellen, um Cyber-Wiederherstellungsberichte zu erstellen, die sie mit Stakeholdern teilen können. Rubrik Cyber Recovery bietet eine robuste, eingebaute Berichtsfunktionalität, mit der Unternehmen einen Bericht über die Wiederherstellungsleistung herunterladen können, der die erfolgreiche Wiederherstellung aus einer unbeschädigten, unveränderlichen, per Air Gap geschützten Kopie ihrer Anwendungen und Daten meldet. IT-Teams können diese Berichte an die Stakeholder in ihrem Unternehmen und an Cyber-Versicherungsunternehmen weitergeben, um nachzuweisen, dass sie über die Prozesse und Kontrollen verfügen, um schnell zu reagieren und Daten und Betrieb innerhalb ihrer Wiederherstellungs-SLAs wiederherzustellen.

Abbildung 4: Beispiel für einen Bericht über die Wiederherstellungsleistung

Die Reaktion auf einen Ransomware-Angriff kann eine der größten Herausforderungen in der Laufbahn eines IT- oder Sicherheitsexperten sein. Aber mit den richtigen Tools muss es nicht so sein. Rubrik bietet eine einfache Möglichkeit, Wiederherstellungspläne schneller zu testen und zu validieren und Bedrohungen zu untersuchen, ohne die Wiederherstellung des Normalbetriebs zu verzögern. Um mehr zu erfahren, sehen Sie sich jederzeit die Breakout-Session „Prove Your Ransomware Recovery Readiness“ beim Winter-Release 2022 von Rubrik an.

Der frühzeitige Zugang zu Rubrik Cyber Recovery ist ab Dezember 2022 verfügbar. Weitere Informationen über das Programm für frühzeitigen Zugang erhalten Sie von Ihrem Rubrik-Vertriebsmitarbeiter.

Möchten Sie mehr erfahren? Besuchen Sie unsere Webseite.