Was ist DDR (Data Detection and Response)?

DDR ist eine Cyber-Sicherheitslösung, die Sicherheitsteams dabei unterstützt, datenbezogene Bedrohungen in Echtzeit zu erkennen, damit sie schnell auf den Vorfall reagieren, die gefährdeten Daten schützen und Datenschutzverletzungen beheben können. So lassen sich die finanziellen, rechtlichen und reputationsbezogenen Auswirkungen minimieren.

Warum brauche ich DDR?

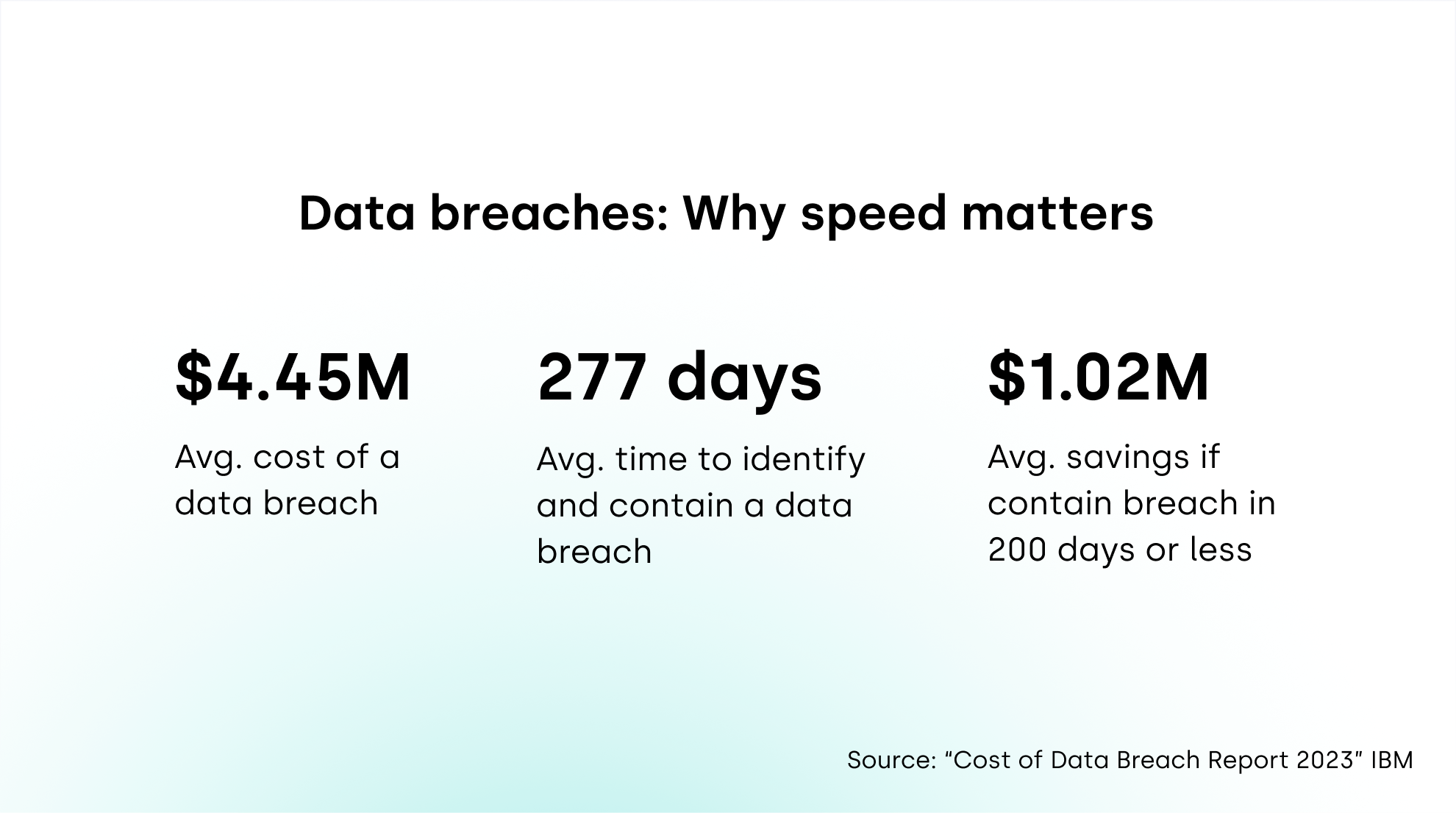

Mit der zunehmenden Häufigkeit von Datenschutzverletzungen sind auch deren Auswirkungen für Unternehmen kostspieliger geworden. Dem IBM-Bericht „Cost of a Data Breach 2023“ zufolge belaufen sich die durchschnittlichen Kosten einer Datenschutzverletzung auf 4,45 Millionen US-Dollar und haben damit einen Höchstwert erreicht.

Unabhängig davon, ob es sich um einen versehentlichen oder böswilligen Verstoß handelt, sind die Auswirkungen umso gravierender, je länger die sensiblen Daten eines Unternehmens ungeschützt sind. Beispielsweise beträgt der durchschnittliche Kostenunterschied zwischen Sicherheitsverletzungen, deren Aufdeckung und Behebung mehr als 200 Tage in Anspruch nahm, und solchen, die in weniger als 200 Tagen behoben werden konnten, 1,02 Millionen US-Dollar.

Warum sind Datenschutzverletzungen so kostspielig?

Datenschutzverletzungen verursachen vor allem Kosten durch entgangene Geschäfte. Dazu gehören auch Umsatzeinbußen aufgrund von Geschäftsstörungen, Systemausfallzeiten und Kundenverlusten. Laut dem IBM-Bericht „Cost of a Data Breach 2023“ belaufen sich die durchschnittlichen Kosten für entgangene Geschäfte aufgrund von Datenschutzverletzungen auf 1,3 Millionen US-Dollar.

Ein weiterer Faktor sind behördliche Bußgelder. Bei Datenschutzverletzungen können sensible Informationen und personenbezogene Daten offengelegt werden, was dazu führt, dass Unternehmen unbeabsichtigt gegen Compliance-Vorschriften in Bezug auf Datenschutz, Datensicherheit und Datenspeicherung verstoßen.

Beispiele für solche Vorschriften sind die Datenschutz-Grundverordnung der EU (DSGVO), HIPAA (Health Insurance Portability and Accountability Act) und der California Consumer Privacy Act (CCPA). Verstöße gegen diese Vorschriften können erhebliche Geldstrafen nach sich ziehen und zu einem Vertrauensverlust bei Kunden, Investoren und Partnern führen, den Ruf des Unternehmens schädigen und sich möglicherweise auf die langfristige Rentabilität auswirken. Dies gilt insbesondere dann, wenn Datenschutzverletzungen die Offenlegung von Kundendaten wie personenbezogenen Daten (PII), geschützten Gesundheitsdaten (PHI) und Zahlungsdaten (PCI) verursachen.

Eine DDR-Lösung kann die Kosten von Datenschutzverletzungen minimieren, indem sie die mittlere Zeit bis zur Aufdeckung (MTTD) und die mittlere Zeit bis zur Reaktion (MTTR) reduziert. Auf diese Weise können Unternehmen Bedrohungen eindämmen, bevor ein echter Schaden entsteht, und so Geschäftsstörungen minimieren und Geldstrafen vermeiden. Zudem zeigt die Tatsache, dass ein Unternehmen eine DDR-Lösung nutzt, den Aufsichtsbehörden, dass es Vorsichtsmaßnahmen getroffen hat. Auch das kann die Höhe von Bußgeldern reduzieren. (Siehe zum Beispiel DSGVO-Kriterien für die Festlegung von Bußgeldern)

Welche Vorteile bietet DDR?

Während es viele Sicherheitslösungen gibt, die Verstöße aufdecken und eindämmen sollen, konzentriert sich DDR auf die Überwachung von Daten an der Quelle, was es zu einem wichtigen Tool zur Prävention von Datenverlusten in der Cloud (DLP) macht. DDR fügt IT-Umgebungen eine entscheidende Sicherheitsebene hinzu, indem es die toten Winkel ausleuchtet, die bei Bedrohungserkennungslösungen auftreten, die die Infrastruktur, Computer oder Workloads überwachen. DDR wird in Verbindung mit diesen anderen Lösungen genutzt.

Durch den Einsatz einer DDR-Lösung können Unternehmen:

Daten unabhängig davon überwachen, wo sie sich befinden oder wohin sie verschoben werden: Durch die Überwachung von Aktivitätsprotokollen können DDR-Lösungen Daten in Multi-Cloud-Umgebungen und Cloud-basierten Software-as-a-Service (SaaS)-Anwendungen überwachen.

Datenbedrohungen erkennen, die anderen Lösungen entgehen: DDR überwacht Daten an der Quelle und eliminiert so die toten Winkel, die typisch für Lösungen zur Bedrohungserkennung sind, die sich auf die Infrastruktur und nicht auf Daten konzentrieren. Durch die Überwachung der Datennutzung kann DDR Bedrohungen erkennen, bei denen böswillige Akteure über autorisierte Accounts auf Daten zugreifen, wie dies bei Lieferkettenangriffen und böswilligen Insidern der Fall ist.

Datenexfiltration umgehend erkennen: Durch die Identifizierung von Anomalien in Echtzeit oder nahezu in Echtzeit kann DDR ungewöhnliche Datenzugriffe und Verhaltensweisen, die auf Versuche der Datenexfiltration hindeuten, schnell aufdecken. Sobald eine Datenexfiltration entdeckt wird, werden Warnmeldungen ausgelöst, um die zuständigen Teams zu benachrichtigen, damit sie die betroffenen Systeme schnell sperren oder isolieren können. So lassen sich Datenverluste verhindern und die Auswirkungen einer Sicherheitsverletzung minimieren. Einige DDR-Lösungen lösen automatische Reaktionen aus, sobald eine Datenexfiltration entdeckt wird.

Verstöße wirksam untersuchen: Die Analyse einer Datenschutzverletzung kann ein zeitaufwändiger und komplexer Prozess sein, der spezielles Fachwissen erfordert. DDR-Lösungen liefern Kontext zu den Daten und zeigen z. B. auf, welche Daten kompromittiert wurden, wo sie sich befinden und welche Geräte und Accounts auf die Daten zugegriffen haben. So können Sicherheitsteams das Risiko schnell und effektiv bewerten, das Ausmaß des Schadens ermitteln und die nächsten Schritte festlegen.

Kosten senken und der Alarmmüdigkeit entgegenwirken: Die Überwachung von Datenaktivitäten für sämtliche Cloud-Assets wird schnell teuer. Außerdem verursacht häufig überflüssige Warnmeldungen, was dazu führen kann, dass Ihr Team zu viele Alarme untersuchen muss und dabei relevante Bedrohungsmeldungen übersieht. DDR-Lösungen ermöglichen die risikobasierte Priorisierung und Anpassung von Warnmeldungen, um Kosten zu senken, Alarmmüdigkeit vorzubeugen und die Reaktionszeiten zu verbessern.

das Risiko von Verstößen gegen Datenvorschriften mindern: Datensicherheitsvorgaben verlangen von Unternehmen, dass sie ihre Daten auf risikominimierende Weise weitergeben und verwalten, und sehen oft rechtliche Konsequenzen und Bußgelder vor, wenn ein Unternehmen die Anforderungen nicht erfüllt. DDR-Lösungen helfen Unternehmen bei der Einhaltung von Datenvorschriften, indem sie Verstöße sofort melden, sobald sie auftreten.

Wie funktioniert DDR?

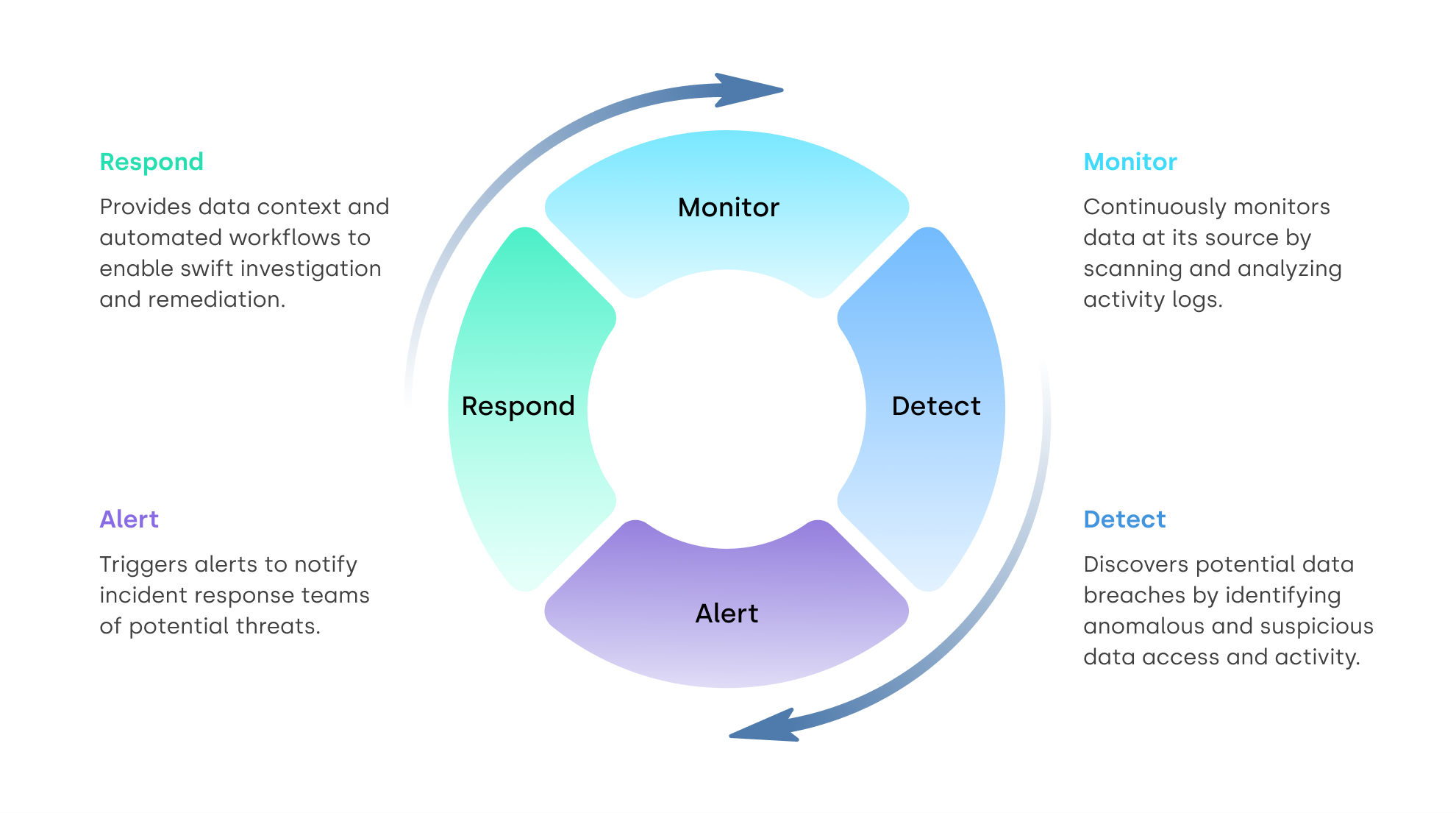

DDR-Lösungen umfassen vier Funktionen: Überwachung, Erkennung, Warnung und Reaktion.

Die Überwachung beinhaltet das kontinuierliche Scannen von Daten mithilfe von Aktivitätsprotokollen wie AWS CloudTrail und Azure Monitor. Um die Kosten niedrig zu halten, können DDR-Lösungen die Überwachung von Aktivitätsprotokollen so orchestrieren, dass sie nur Assets mit sensiblen Daten berücksichtigen.

Die Erkennung bezieht sich auf das Identifizieren anomaler Datenzugriffe und verdächtiger Verhaltensweisen, die auf eine Datenbedrohung hinweisen können. Ermöglicht wird die Erkennung durch Verhaltensanalysen, maschinelles Lernen und laufende Forschung zu Cyber-Angriffsmethoden.

Beispiele für Anomalien, die DDR-Lösungen erkennen können:

Der Zugriff auf Daten ist von einem ungewöhnlichen geografischen Standort oder einer ungewöhnlichen IP-Adresse aus erfolgt.

Das Protokollierungssystem wurde für ein Asset mit sensiblen Daten deaktiviert.

Ein ungewöhnlich großer Satz an sensiblen Daten wurde heruntergeladen, gelöscht oder verändert.

Eine externe Entität hat sensible Daten heruntergeladen.

Eine anonyme Person hat zum ersten Mal auf sensible Daten zugegriffen.

Warnungen werden ausgelöst, sobald eine Bedrohung erkannt wird. Dann werden die zuständigen Teams über die potenzielle Datenschutzverletzung informiert. Effektive DDR-Tools verwenden Datenklassifizierung zur Identifizierung sensibler Daten und lösen Warnmeldungen nur bei Bedrohungen für Assets mit sensiblen Daten aus. SOC-Teams erhalten dann keine unnötigen Alarme und können sich auf relevante Untersuchungen konzentrieren.

Die DDR-Mechanismen ermöglichen eine schnelle und effiziente Reaktion, indem sie Maßnahmen zur Eindämmung und Entschärfung der erkannten Bedrohungen automatisieren und so die potenziellen Auswirkungen minimieren und weitere Schäden verhindern. DDR-Lösungen werden häufig in Sicherheitsmanagementsysteme wie ITSM (IT Service Management), SIEM (Security Information and Event Management) und SOAR (Security Orchestration, Automation and Response) integriert.

Worauf ist bei einer DDR-Lösung zu achten?

Effektive DDR-Lösungen können die finanziellen, rechtlichen und rufschädigenden Auswirkungen von Datenschutzverletzungen drastisch reduzieren, indem sie aktive Bedrohungen zeitnah erkennen und eindämmen. Bei der Auswahl einer DDR-Lösung ist es wichtig, auf die folgenden Funktionen und Merkmale zu achten:

Datenkontext: Umfassender Datenkontext, also das Identifizieren, welche Arten von Daten kompromittiert wurden und welche Geräte und Accounts auf diese Daten zugegriffen haben, ermöglicht es Unternehmen, das Risiko genau zu bewerten, das Schadensausmaß zu ermitteln und die nächsten Schritte für eine effektive Abhilfe zu bestimmen.

Sicheres Scannen: Eine zuverlässige DDR-Lösung überwacht die Aktivitätsprotokolle innerhalb der Umgebung eines Unternehmens, ohne dass Daten in die Lösungsplattform gelangen.

Datenüberwachung an der Quelle: Die Überwachung der Daten an der Quelle ist die einzige Möglichkeit, umfassende Einblicke zu gewährleisten und sicherzustellen, dass keine potenzielle Bedrohung unentdeckt bleibt. Dadurch werden tote Winkel ausgeleuchtet, die bei Lösungen zur Bedrohungserkennung auftreten, die sich auf die Infrastruktur und nicht auf Daten konzentrieren.

Automatisierte Orchestrierung: DDR-Lösungen, die die Verwaltung und Überwachung von Aktivitätsprotokollen gezielt auf sensible Daten ausrichten, tragen zur Kostensenkung bei und minimieren irrelevante Warnmeldungen.

SIEM- und SOAR-Integration: Durch die Integration von DDR in andere Sicherheitstools können Sicherheitsteams die Reaktion auf Vorfälle und die Wiederherstellung beschleunigen.

Playbooks zur Schadensbehebung: Vorfallspezifische Anleitungen helfen Sicherheitsteams, Datensicherheitsverletzungen schneller einzudämmen und zu beheben. Dies ist entscheidend, um Datenverluste zu verhindern.

Umfassende Unterstützung von Plattformen: Da Daten umgebungsübergreifend genutzt und gespeichert werden, sollten Sie eine DDR-Lösung wählen, die mehrere Cloud-Service-Anbieter (z. B. Amazon Web Services (AWS), Microsoft Azure und Good Cloud Platform), SaaS-Anwendungen (wie Microsoft 365), Data Warehouses (z. B. BigQuery und Snowflake) und Datenspeichertechnologien (wie Objektspeicher (Buckets), Festplatten, relationale Datenbanken und Dokument-Repositorys) unterstützt.

Nahtlose Bereitstellung ohne Beeinträchtigung der Leistung: Agentenlose Lösungen lassen sich einfacher implementieren und überwachen Aktivitätsprotokolle kontinuierlich, ohne die Leistung zu beeinträchtigen.

KI/ML-basierte Bedrohungserkennung: Eine DDR-Lösung, die künstliche Intelligenz und maschinelles Lernen (KI/ML) einsetzt, kann diese Technologien nutzen, um große Datenmengen zu analysieren und komplexe Muster zu erkennen. Dies ermöglicht eine genauere und proaktive Erkennung komplexer und neuer Bedrohungen.

Was ist der Unterschied zwischen Data Detection and Response (DDR) und Data Security Posture Management (DSPM)?

DDR-Warnmeldungen werden in Echtzeit in Reaktion auf verdächtige Aktivitäten und Datenschutzverletzungen generiert. Aufgrund dieser Warnungen können umgehend Maßnahmen ergriffen werden, um aktive Bedrohungen zu bekämpfen. DSPM-Meldungen hingegen beziehen sich auf Fälle, in denen gegen die vordefinierten Sicherheitsrichtlinien eines Unternehmens oder gegen gesetzliche Anforderungen verstoßen wird. Eine DSPM-Lösung identifiziert Lücken oder Schwachstellen in den Sicherheitskontrollen und bietet Empfehlungen für die Optimierung. Während sich DDR-Alarme auf Incident-Response-Abläufe konzentrieren, zielen DSPM-Warnungen darauf ab, das allgemeine Datensicherheitsniveau eines Unternehmens zu verbessern, indem die Einhaltung von Vorschriften gewährleistet wird und stärkere Sicherheitsmaßnahmen eingeführt werden.

Was ist der Unterschied zwischen Data Detection and Response (DDR) und Cloud Detection and Response (CDR)?

CDR-Lösungen konzentrieren sich auf die Überwachung und den Schutz von Cloud-Umgebungen. DDR ist auf die Überwachung und den Schutz von Daten ausgelegt. Eine DDR-Lösung erkennt Bedrohungen für sensible Daten, unabhängig von ihrem Speicherort oder Format, und fügt eine wichtige Sicherheitsebene hinzu, die Lösungen, die auf die Infrastruktur abzielen, nicht bieten. DDR ermöglicht es Unternehmen auch, die Bedrohungserkennung auf die sensibelsten Daten zu beschränken, um unnötige Warnmeldungen zu vermeiden, Kosten zu senken und Alarmmüdigkeit vorzubeugen.

Was ist der Unterschied zwischen Data Detection and Response (DDR) und anderen TDIR-Lösungen wie EDR und XDR?

Im Gegensatz zu EDR- (Endpoint Detection and Response) und XDR-Lösungen (Extended Detection and Response), die in erster Linie für die Erkennung von und die Reaktion auf Bedrohungen auf der Endpunktebene genutzt werden, überwacht eine DDR-Lösung Daten plattformübergreifend und mindert so die Risiken im Zusammenhang mit Datenschutzverletzungen und unbefugtem Zugriff unabhängig vom Angriffsvektor und dem angegriffenen Endpunkt.

Ein weiterer Unterschied besteht darin, dass DDR-Lösungen oft agentenlos sind, während EDR und XDR Agenten erfordern. DDR ist daher leichter zu implementieren und zu pflegen, da keine zusätzlichen Software-Agenten auf den Endgeräten für die Installation und laufende Wartung erforderlich sind. Ein weiterer Vorteil agentenloser Lösungen besteht darin, dass sie sich nur minimal auf die Leistung auswirken, während agentenbasierte Lösungen die Leistung beeinträchtigen können.

Wie fügt sich DDR in eine Cloud-Datensicherheitsplattform ein?

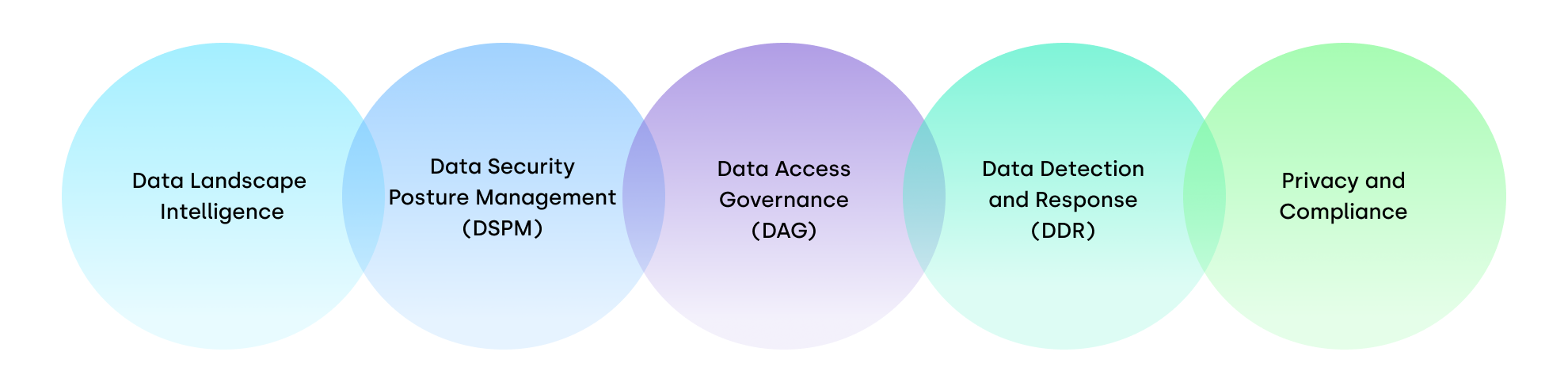

Um Cloud-Daten optimal zu schützen, sollten Unternehmen ihre DDR-Lösung als Teil einer ganzheitlichen Datensicherheitsstrategie betrachten. Dieser Ansatz sollte auch andere Technologien umfassen, zum Beispiel für das Datensicherheitsmanagement, Data Access Governance (DAG) und das Compliance-Management. Zusammen können diese Lösungen durchgängige Sicherheit für alle Daten bieten.

Was ist die agile Datensicherheitsplattform von Laminar?

Die agile Datensicherheitsplattform von Laminar bietet umfassende Funktionen für die Identifizierung, Klassifizierung und Sicherung von Daten sowie die Bedrohungserkennung und -abwehr in Multi-Cloud-Umgebungen, SaaS-Anwendungen und Diensten für das Online-Dateihosting. Unsere flexible Lösung ist speziell auf die Herausforderungen der Datensicherung in dynamischen, schnelllebigen Cloud-Umgebungen ausgerichtet, in der sich Daten ständig vermehren, bewegen und verändern.

Mit Laminar können Unternehmen ihre Daten identifizieren, klassifizieren und proaktiv schützen. Gleichzeitig können sie ihre Umgebung auf aktive Bedrohungen überwachen, Risiken bewerten und die Auswirkungen möglicher Datenschutzverletzungen minimieren.

Die integrierte Plattform von Laminar bietet umfassende Datensicherheit:

Einblicke in die Datenlandschaft: Erkennt und klassifiziert alle Cloud-Daten automatisch, so dass nichts vor den Sicherheitsteams verborgen bleibt.

Data Security Posture Management (DSPM): Setzt Datenrichtlinien durch und wendet eine risikobasierte Priorisierung an, um sensible Daten proaktiv zu schützen.

Data Access Governance (DAG): Minimiert die Auswirkungen von Datenlecks durch die Verwaltung des Benutzer- und Gerätezugriffs auf sensible Daten und setzt das Least-Privilege-Modell für den Zugriff durch.

Data Detection and Response (DDR): Erkennt Datensicherheitsverletzungen, sobald sie auftreten, sodass aktive Bedrohungen schnell eingedämmt werden können und der potenzielle Schaden minimiert wird.

Datenschutz und Compliance: Stellt sicher, dass Datenvorschriften und -standards eingehalten werden, und erstellt Compliance-Berichte.

Lernen Sie die DDR-Lösung von Laminar kennen und erfahren Sie, wie sie sich in die agile Datensicherheitsplattform von Laminar einfügt.