Azure SQLには最も重要で機密性の高いビジネスデータが保管されています。もしサイバー攻撃を受けて、それらのデータが破壊されたらどうなるか、考えたことがあるでしょうか。

この種のシナリオは組織の財務およびブランドに甚大な被害をおよぼしかねないことをRubrikは認識しています。だから、RubrikはAzure SQLのワークロードのサイバーレジリエンスを強化し、以前に発表したように、データポータビリティを備えた簡素化したテストと開発を基盤にしているのです。

Rubrikによるクラウドのサイバー防御に関する継続した取り組みの一環として、Azure SQL DatabasesおよびAzure SQL Managed Instanceバックアップに書き換え不可機能が使用可能になったことをお知らせいたします。

機能のご紹介

Azure SQLの永続バックアップに対する書き換え不可機能を有効にするには、まず、バックアップの保管用に選択されたAzure Blob StorageでBlobのバージョン管理とバージョンレベルの不変性のサポートが有効になっていることを確認します。これは書き換え不可のBlobを保存するための前提条件です。そうすることで、バックアップを実行すると、Rubrik Security CloudがネイティブのAzure APIを使用して、SLAポリシーで定義された保持期間に従ってバックアップが書き換え不可になるように自動で設定します。

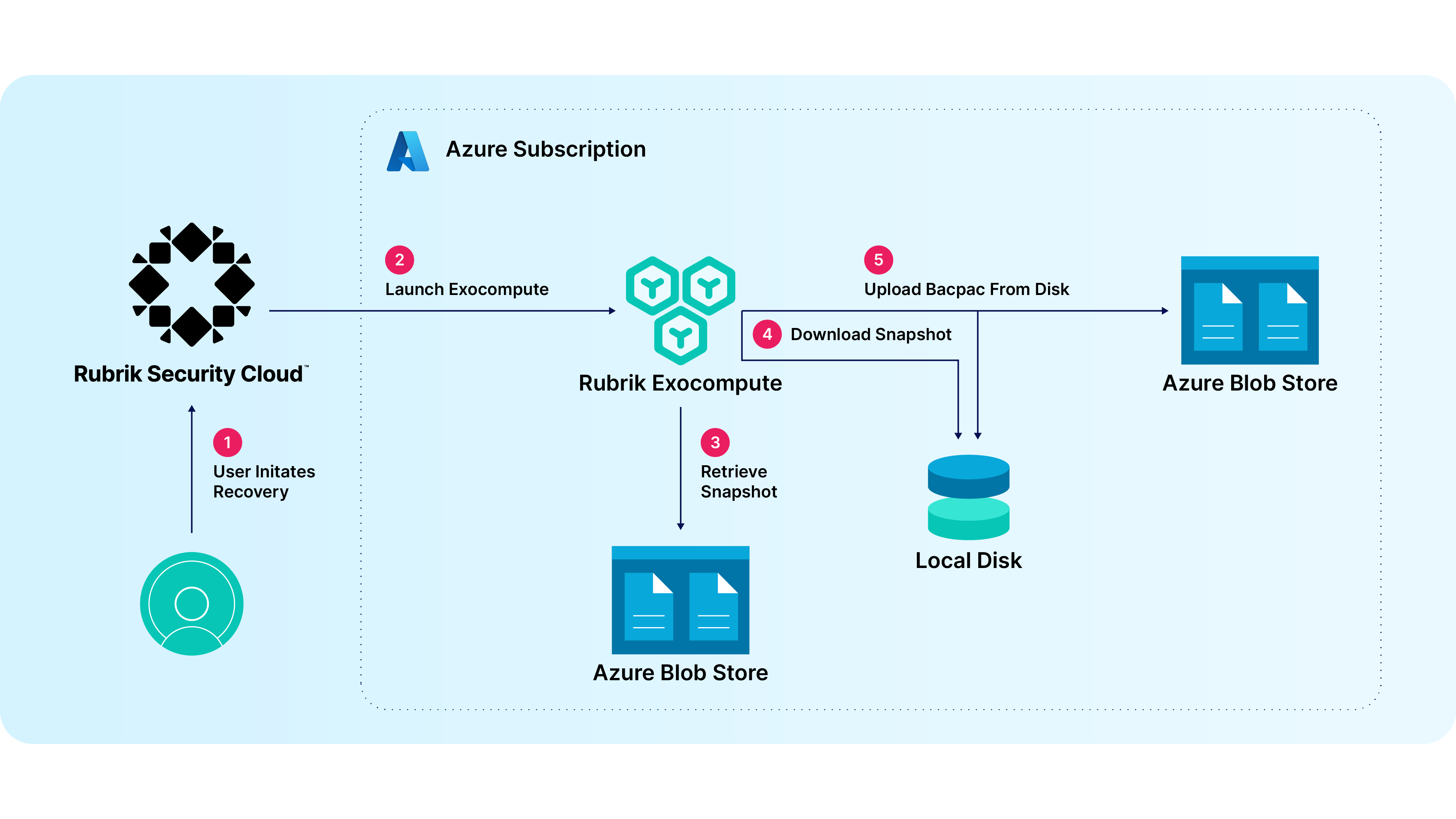

プロセスの概要は以下の通りです。

Rubrik Security Cloudが定義済みSLAベースまたはオンデマンドでバックアップをトリガーし、またAzure SQLリソースと同じリージョンのRubrik Exocomputeリソースへのリクエストをトリガーします。

Exocomputeが起動すると、Rubrik Security Cloudはバックアップを取るタスクを開始するのと同時に、バックアップを保存する空のディスクを起動します。

データベースのバックアップがバックアップパッケージ(BACPAC)形式で取られ、ローカルディスクに保存されます。変更データキャプチャ(CDC)の変更はデータベースから収集されます。

データベースバックアップのメタデータが読み取られ、Rubrik Security Cloudデータベースに保存されます。

データベースのバックアップデータ(BACPACファイルとCDC変更)はAzure Blob Storage内に取り込まれ、SLAに従って書き換え不可になります。

その他の情報は、Rubrikのテクニカルホワイトペーパー、『How it Works: Cloud-Native Protection for Microsoft Azure SQL(機能のご紹介:Microsoft Azure SQL向けのクラウドネイティブの保護)』をご覧ください。

Microsoftデータの復元に関するサイバー攻撃対策の強化方法については、Rubrik Forwardで取り上げますので、ぜひご参加ください。サイバーセキュリティ界の世界有数の専門家が集結し、刺激的な基調講演、Azure SQLなどの重要なワークロード保護の実践的な学習の場である製品ラボ、「Microsoft Azureデータの保護と調査」のような技術分科会を開催しています。どれも見逃せません。