映画『ミッション:インポッシブル』で、トム・クルーズがCIA本部の機密ルームのコンピューターからデータを盗もうとして、天井から宙吊りになって侵入したシーンを覚えているでしょうか? 現在の視点から見ると、空調ダクトの中を這って進んだり、命を危険にさらしたりするような行動がなぜ必要だったのか、不思議に思うかもしれません。単純にコンピューターをハッキングする、ということができなかったのでしょうか。それは無理でした。あのCIAシステムは、エアギャップで保護されていたからです。どんなネットワークにも接続していない、独立したコンピューターでした。このコンピューターを使いたければ、厳重な警備が施された機密ルームに侵入するしかなかったのです。少なくとも、それが当時の考え方でした。

ハリウッド流の大袈裟な演出を笑うのは簡単ですが、システムと、そこに到達しようとするあらゆる人や物との間に空気を介在させることが最高のセキュリティである、という当時の支配的な見方が、あの映画には色濃く反映されていました。しかし、時代は変わりました。エアギャップは今も存在します。エアギャップが絶対に必要な組織も存在します。ただし、エアギャップの実施と維持をめぐる現実の状況は、この20年の間にかなり困難なものになっています。エアギャップが依然として重要である理由を理解するため、少し時間を取って、エアギャップの概念を定義したうえで、エアギャップがうまくいく場合とそうでない場合を考察してみましょう。

エアギャップとは何か?

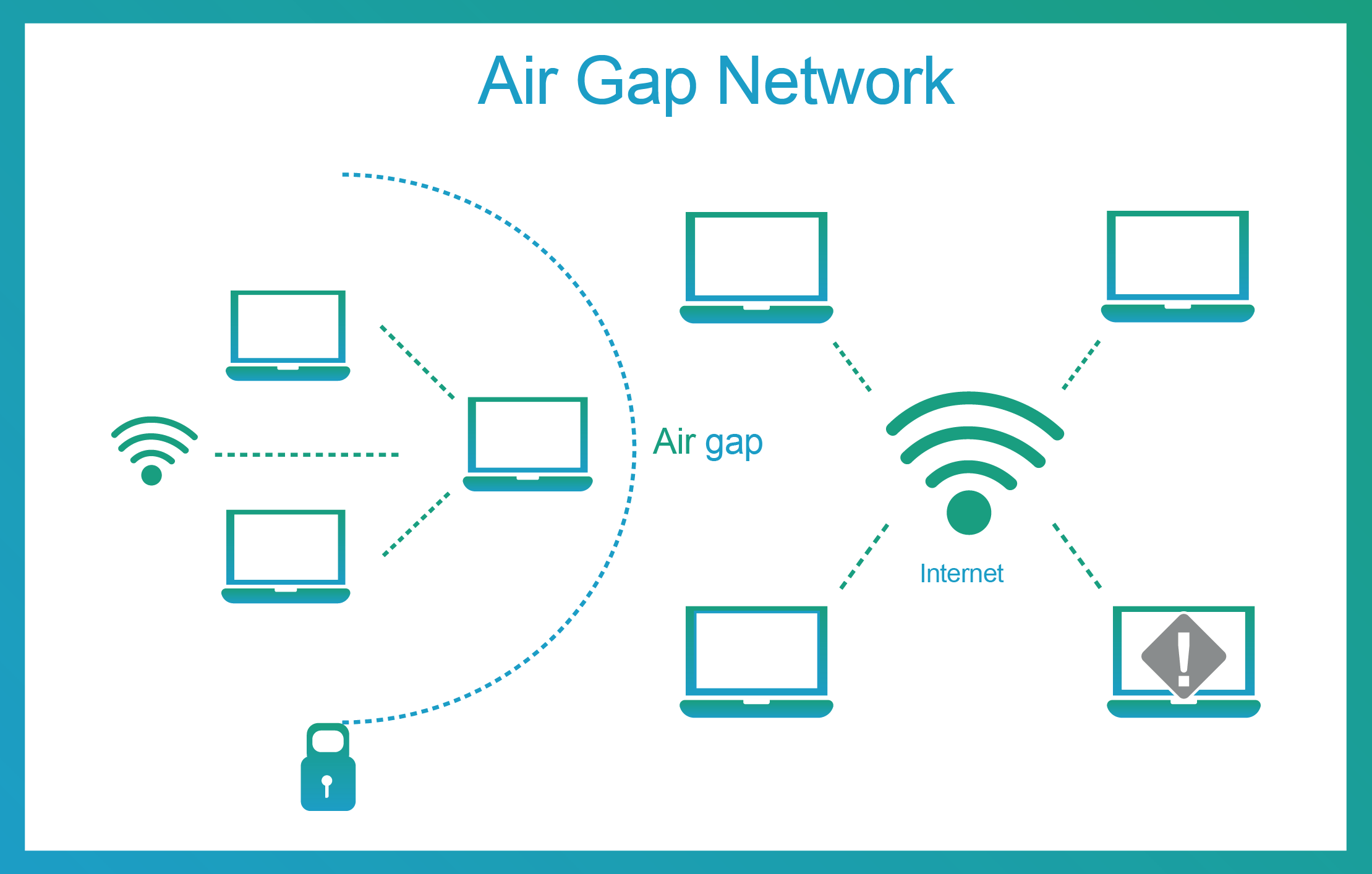

エアギャップとは、外部ネットワークからシステムやデータストレージを物理的に隔離し、不正アクセスやサイバー脅威を防止するセキュリティ対策です。エアギャップバックアップとは、重要な情報をネットワーク接続環境から分離して暗号化保存することにより、データ損失を防ぐ最後の防衛線となるものです。企業では、サイバー攻撃、システム障害、火災や洪水などの災害からデータを保護するため、エアギャップバックアップを利用しています。通常、バックアップは通常、安全な社外拠点に保管され、データ破損、ハードウェア障害、ランサムウェア攻撃が発生した場合のデータ復旧に活用できます。

企業におけるエアギャップバックアップ

世界のオンライン化が進む中で、エアギャップバックアップは、データ流出を阻止する最後の防衛線としての役割を果たしています。ネットワーク侵入やシステム障害が発生した場合に、エアギャップバックアップによりデータが破壊、アクセス、または操作されないよう保護できることから、このバックアップはあらゆる規模の企業にとってメリットとなります。

エアギャップバックアップは通常、セキュアなサーバー施設など、企業から離れた安全な場所に保管されています。火災や洪水といった災害が発生した場合や、ソフトウェアのエラー、ハードウェアの障害、ランサムウェア攻撃などによりデータが消失・破損してしまった場合に、データを復元するのに使用できます。

以下は、企業でエアギャップバックアップを実装する際の考慮事項です。

エアギャップバックアップは、許可された者以外が立ち入れない安全な場所に保管する必要があります。

エアギャップバックアップは、定期的に(通常、毎日または毎週)更新する必要があります。

エアギャップバックアップは定期的にテストし、災害発生時のデータ復旧が可能であることを確認する必要があります。

エアギャップバックアップは暗号化し、許可されていない者が機密データにアクセスできないよう保護する必要があります。

エアギャップバックアップの実装には高度なセキュリティと計画が必要となるため、企業にとって難しい課題になる場合があります。それでも、エアギャップバックアップはあらゆる形式の損失からデータを保護する際の重要な防御層となり、さまざまな災害状況においてデータ復旧に役立ちます。

エアギャップの種類

エアギャップの概念の種類は多岐にわたります。大まかには以下の3つが主であり、最も一般的です。

完全な物理的エアギャップ – これは従来通りの単純なタイプであり、ネットワークに接続する一切のシステムから切り離し、完全に隔離された物理環境にデジタル資産を閉じ込めることを意味します。完全な物理的エアギャップのデジタル資産には、ネットワーク接続がありません。そこからデータを取得したり、書き込んだりしようとするには、物理的にその場所へ行く必要があるため、通常は物理的なセキュリティを通り抜けなければならなくなります。

同じ環境内での隔離 – 単純にデバイスとネットワークの接続を切断することにより、エアギャップを実現することが可能です。たとえば同じラック内に2台のサーバーがあっても、一方のサーバーがネットワークに接続していなければ、互いにエアギャップされていることになります。

論理的エアギャップ – 論理的エアギャップは、ネットワーク接続されたデジタル資産を、論理的なプロセスによって隔離・保護することを意味します。たとえば、暗号化とハッシュ化にロールベースのアクセス制御を組み合わせることにより、物理的エアギャップと同じセキュリティ成果を達成できます。何者かがデジタル資産のアクセスに成功しても、その資産を解読、窃取、改ざんすることはできません。

エアギャップへの批判&エアギャップバックアップデータの保護

現在のサイバーセキュリティにおいて人気のある考え方の1つは、もはやエアギャップなど存在しないというものです。これはエアギャップについてあまりにも一般化し過ぎた意見のようにも聞こえますが、ある程度の真実が含まれているとも言えます。問題の1つが、至る所に広がっている今日のインターネット接続です。文字通り何十億台ものデバイスがインターネットに接続しており、デバイスどうしの間にも接続が存在する中で、エアギャップと称するシステムには実は誰も知らないインターネット接続がある可能性があります。

実際、企業でデバイススキャンツールを導入し、ネットワークに接続する全デバイスのインベントリを作成してみると、ネットワークへの接続はおろか、その存在さえ知らなった機器が必ず見つかります。無線ネットワーク接続も含めてこうした分析を行うと、エアギャップ設計はもはや無意味ではないかと思えます。物理的に分離されているシステムでも、アクセスを完全に遮断するはずの、まさにその空気を通じて、接続している可能性があります。さらに、現在のハッカーは無線により非常に巧妙化した「スニッフィング」技術を利用して、物理的に分離されているシステムからデータを収集することが可能です。

エアギャップの課題

エアギャップをセットアップして維持することは容易ではありません。偶発的な接続や巧妙なハッカーによる脅威だけでなく、エアギャップは人間ゆえに発生するさまざまなリスクを抱えています。根本的な問題は入出力です。エアギャップであろうとなかろうと、一般にユーザーはシステムのデータを追加、変更、ダウンロードする必要があります。これはバックアップでも実稼働システムでも同じです。そのため、従来のほとんどのエアギャップでは、データを物理的に移送する手段、たとえばWi-FiドングルやUSBポートなどによる、いわゆる「スニーカーネット(人の手によるデータ移動)」が用いられていました。

そのような環境では、人間らしさが表れてしまいます。悪気のないユーザーでも、ドアに施錠するのを忘れたり、USBポートを無防備なままにしたりする場合があります。不精してセキュリティ手順に従わない場合もあります。このリスクの憂慮すべき実例が、商船や海軍船舶で起こっています。これらの船舶の機械制御機構や航路誘導システムは、エアギャップされています。というのも、海に浮かぶ船舶では、通常、インターネットに接続していないからです(ただし、この状況は変わろうとしています)。しかし、船舶が寄港すると、悪意ある者が船舶に入り込み、USBスティックを使用してシステムにマルウェアを挿入することもあり得ます。船舶のメンテナンスが行われるときは、通常の乗組員は船を降り、身元調査が不十分な何百人もの作業者が船内に立ち入ることになります。そうなると、エアギャップはいとも簡単に破られてしまいます。

エアギャップされたシステムを動かすソフトウェアを通じて、サプライチェーン攻撃がシステムに侵入する可能性があります。イランの核施設に正体不明の攻撃者がマルウェアを仕掛けることに成功した方法が、これです。この施設は地下にあり、外界から完全に遮断され、兵士が護衛していたにも関わらず、成功したのです。この攻撃者は指揮統制システムの更新プログラムにStuxnetウイルスを埋め込むことにより、エアギャップを突破して、ウランの精製に使われていた遠心分離機を破壊しました。

ソーシャルエンジニアリングも内部の人物による攻撃も、エアギャップを通り抜ける可能性があります。ハッカーがエアギャップで保護された環境に侵入するために現場への物理的アクセスを必要とする場合、本物の職員になりすますなど、いとも簡単に巧妙な手口を考え出します。(トム・クルーズはまさにそうでした。 彼は消防隊員に紛れ込んで侵入しました。) また考えるのも不愉快なことですが、内部の人間も相変わらずエアギャップの脅威です。

こうした理由から、エアギャップと併用すべき優れた対策として、保存データのバックアップ暗号化が挙げられます。攻撃者は、エアギャップされたシステムに本当に侵入したければ、おそらくアクセスしてくるでしょう。ベストプラクティスは、どんなデータであろうと、攻撃者が盗んでもまったく使い物にならないデータにしておくことです。

まとめ:エアギャップを有効なサイバー防御環境に組み込む

エアギャップに対して現実的な姿勢で臨むのが、今日のベストプラクティスとなります。エアギャップは実際に機能します。正しい状況で使用すれば、バックアップ戦略や復元戦略の一環として非常に効果的なのは確かです。 ただし、安易な考え方に走って「エアギャップされているから安全だ」などと思い込まないことが重要です。そのような考えは、もはや真実ではありません。

そうではなく、個々のエアギャップのユースケースで、希望する成果、リスク、脆弱性について慎重に考察するのが合理的です。たとえばバックアップを保護することが目標である場合、有効なエアギャップにするには、暗号化がきわめて重要です。また、論理的エアギャップが最適なソリューションとなる場合もあります。物理的な分離は不要かもしれません。正しく実装すれば、エアギャップによって強力なサイバー防御層が実現します。