サイバーリスクが拡大しています。ランサムウェア攻撃だけでも、2021年に8倍に増加しています。最近のランサムウェア攻撃では、Colonial Pipelineのサービス停止が特に注目を集めましたが、他にも多くの事例が発生しており、あらゆる種類の組織のデータ資産や業務の継続にとって打撃となっています。さらに懸念されるのは、ランサムウェア攻撃の3分の2がバックアップシステムを標的としていることです。境界、エンドポイント、アプリケーションレイヤーのセキュリティによる防御には莫大な資金が投じられてきましたが、それでも攻撃者は防御をすり抜けて情報にアクセスしているのが現状です。

この状況に対処するにあたって大きな可能性を秘めているのがゼロトラスト(ZT)セキュリティモデルです。従来、ゼロトラストはネットワークセキュリティモデルとして活用されてきましたが、その原則はデータセキュリティやセキュリティアーキテクチャ全般にも適用できます。ZTは、「最小特権」の原則を究極まで拡大した意味合いを持ちます。すなわち、誰も信頼せず、必要最小限の権限のみを付与するという考え方です。ユーザーの身元が確認されたら、ユーザーに割り当てられた役割に対してのみアクセス権が付与され、それ以上の権限は与えられません。これは、一般的な「信じるが確認せよ」というアクセス制御のモデルとは対極的なアプローチです。アクセス制御のモデルでは、基本的な認証情報を持つユーザーはデジタル資産に広くアクセスできます。一方でZTでは「信じていてもまずは確認」というアプローチを採用しており、ユーザーの身元が確認されるまでアクセスを許可せず、割り当てられたタスクを完了するためだけに必要最小限のアクセス権を付与します。

「信じるが確認せよ」アプローチに伴う課題への対処

ゼロトラストモデルを最初に提唱したパロアルトネットワークス社のフィールドCTO、ジョン・キンダーバーグ氏が、悪意のある攻撃者からのデータ保護について考えるにあたっての重要点についてこう述べています。「すべてのサイバーセキュリティの根本的な問題となるのは信頼です。」 最も重要なデジタル資産へのアクセスを誰に委ねることができるでしょうか。一見すると答えは単純に思えるかもしれません。信頼できる人々を一覧に挙げ、その中の誰にでもアクセス権を与えてよいとも考えられます。しかし、現実はそれほど単純ではありません。特に現在の状況では、ある人物が本当にその本人であるかどうかは、どうすれば確認できるでしょうか。その人物に、機密データへのアクセスをどの程度委ねるべきでしょうか。

この考え方においてとりわけ複雑な点は、キンダーバーグ氏の鋭い洞察、「信頼とは、デジタルシステムに宿る人間の感情である」という言葉からも明らかです。コンピューターは、本来は単純で騙されやすいものです。機械ですから当然のことです。人間特有の狡猾さは持ち合わせていません。そのため、システムやセキュリティアーキテクチャ全体に信頼を確立する機能を設計することが重要です。

ゼロトラストアーキテクチャの定義

業界全体で、ゼロトラストにはさまざまな定義が存在します。Rubrikでは、アメリカ国立標準技術研究所(NIST)が定義した「SP 800-207:ゼロトラストアーキテクチャの解説」を採用しています。NISTによると、ゼロトラスト(ZT)とは「サイバーセキュリティにおける防御の焦点を、静的なネットワークベースの境界から、ユーザーや資産、リソースへと移行させていく、進化中のパラダイム」としています。NISTの見解では、ゼロトラストアーキテクチャ(ZTA)はエンタープライズインフラストラクチャやワークフローの構築においてゼロトラストの原則を採用しています。

ZTAは、ユーザーの物理的な位置やネットワークの位置に基づく暗黙の信頼を前提としていません。これは有効性を保つためです。たとえば、ユーザーがローカルエリアネットワーク(LAN)にログオンしているというだけで、そのLANで利用可能な特定のデータにアクセスできる権利がそのユーザーにあるとは限りません。

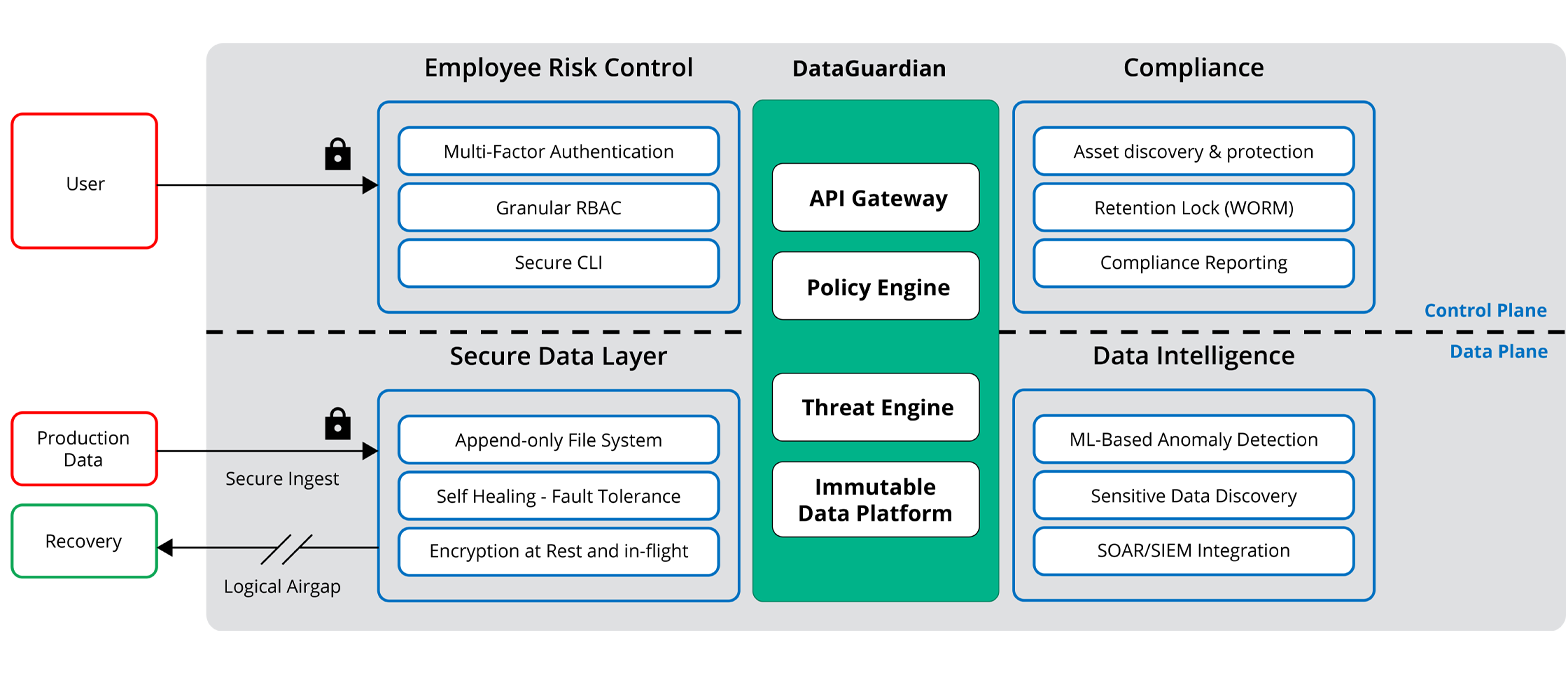

また、資産の「所有権」も必ずしも重要ではありません。たとえユーザーXがデータベースの所有者としてリストに掲載されていても、ユーザーXはデータベースへのアクセスの許可を受ける前に自分の身元を証明する必要があります。ZTソリューションでは、多要素認証(MFA)などのツールを使用してユーザーを認証し、個別にアクセス権を付与します。図1に示すように、ZTではポリシー適用ポイントを境に、制御プレーンとデータプレーンを分離しています。

Rubrikのゼロトラストデータセキュリティ

Rubrikは、Zero Trust Data Security™ソリューションによりZTを実現しています。ソリューションの中核となるのはRubrik DataGuardian™テクノロジーであり、オープンプロトコルを介してバックアップデータを公開しないポリシー定義および適用ポイントで構成されています。このシステムは論理的に隔離された専用のファイルシステムをサポートするため、データがネットワーク上で検知またはアクセスされることはありません。まず、MFAを通じて認証されたユーザーを特定します。ポリシーエンジンは堅牢なRBACコントロールを使用して、ユーザーの役割に基づく最小権限アクセス権を付与します。RubrikのZero Trust Data Security™は、このようにして、堅牢なユーザー認証とポリシーベースのデータ保護を組み合わせて機能します。図2では、これらの要素がどのように組み合わさるかを示しています。

さらに、Rubrikシステムに書き込まれたデータは、攻撃者が変更、削除、暗号化できないようになっています。このため、データは常にクリーンな状態であり、いつでも復元できます。ソリューションは、悪意のあるデータアクセスや操作に対してトラフィックを検査し、記録を残します。その後、専門家による複数の復元オプションを埋め込みます。これには、LiveMountとMass Recoveryが含まれます。こうしたツールを活用することで、ITチームは攻撃の影響を受けたファイルやワークロードを迅速に復元できます。

ユーザーと従業員のリスク管理

前述のように、Rubrikでは組み込みのMFAを採用しています。このコントロールにより、ゼロトラストデータ保護モデルを正常に機能させるために必要な、慎重なユーザー認証が可能になります。攻撃者がドメインの認証情報を盗んでも、Runbrikが管理するデータへはアクセスできません。正規のユーザーに対しては、RBACを用いてデータへのアクセスを管理し、最小特権アクセスを確保します。このソリューションでは、ポリシーに基づき、ユーザーが実行する必要がある特定のアクションにのみアクセス権を付与します。Rubrikは他のデータ管理ソリューションとは異なり、コマンドラインインターフェース(CLI)やアプリケーションプログラミングインターフェースのアクセスなど、すべてのシステムインターフェースへの通信を保護します。

安全なデータレイヤー

Rubrikでは、データが常に暗号化されるセキュアなデータレイヤーを提供しています。このポリシーは、データがサイトやクラウドで保存中であるか転送中であるかにかかわらず適用されます。独自の追加専用ファイルシステムを使用することで、ファイルにデータを追加できますが、削除はできません。このソリューションでは、データライフサイクル全体を通してデータ整合性チェックサムを実施し、データ損失の防止や不正なデータ変更のリスクを軽減します。また、自己修復型のWebスケールの設計により、クラスターノードに障害が発生しても、データは常に安全で利用可能です。

コンプライアンス

このソリューションは、データがどこに存在しても、データセンターやパブリッククラウド全体で自動データ分類と検出に基づいてサービスレベル契約(SLA)ポリシーを適用します。データ保持ポリシーの削減や削除はデータの削除につながりかねませんが、ソリューションのリテンションロック機能により、悪意のある行為者がそうしたポリシーの削減や削除を行えないようにします。さらに、Rubrikソリューションでは、監査プロセスを簡素化するコンプライアンスレポートを生成します。

データインテリジェンス

RubrikのZTソリューションは、機械学習を活用した異常検出機能により、脅威を自動的に検出します。このソリューションでは攻撃の影響範囲を詳細に調査し、最適な復元ポイントに関する推奨を行います。よく利用されているセキュリティオペレーションツールとのAPI連携を実装することで、ITチームとセキュリティチームの緊密な協力のもと、スムーズなインシデント対応が実現します。

まとめ

ゼロトラストは、ランサムウェアやその他の深刻なサイバー脅威に対する効果的な防衛手段として注目を集めています。ZTを導入することで、ITチームはデータをいちだんと適切に保護しつつデータとアプリケーションの復元に備えることができるので、身代金を払う必要がなくなります。アプリケーション所有者は、データが安全であり、かつ、万が一攻撃が発生してもアプリケーションが迅速に復元されるという安心感を持つことができます。また、経営幹部は強化されたランサムウェア防御戦略が整備されることで、サイバー保険のコスト削減を図るとともに、ランサムウェアによる金銭的損失や評判の低下というリスクを軽減できます。このように、組織全体がゼロトラストによる恩恵を受けることができます。

詳細についてはrubrik.com/ransomwareを参照してください。