データセキュリティ態勢管理とは?

データセキュリティ態勢管理(DSPM)とは、データセキュリティに対するアプローチの1つです。現代のクラウド環境における最も複雑な課題の1つとして、組織のすべてのデータの所在とセキュリティ保護状況を把握することが挙げられます。DSPMはこの課題の解決を図る方策です。この新たに登場したセキュリティトレンドは、Gartner社の「2022データセキュリティにおけるハイプ・サイクル(2022 Hype Cycle for Data Security)」で取り上げられ、サイバーセキュリティ分野における最も重要な実施内容の1つとして急速に普及しています。DSPMは、複数のクラウド内に存在する機密データや、多様な環境とクラウドストレージ技術にわたって保存される機密データが急激に拡散することで生じる固有の課題に対処します。

データセキュリティ態勢管理はクラウドデータセキュリティ態勢管理(CDSPM)と呼ばれることもあります。機密データと規制対象データが、その保管場所や移動先にかかわらず常に正しいセキュリティ態勢の下で取り扱われるようにすることで、組織はクラウドデータの保護に向けて現実的なアプローチを実施できます。これを実現するにあたり、DSPMは、すべてのクラウドデータを発見し、そのデータをタイプと機密度レベルに応じて分類し、データセキュリティポリシーの違反を検知してアラートを発信し、そのアラートに優先度を付け、是正に向けた手順を示せなければなりません。

この新たな技術は登場して間もないため、誰が、何を、いつ、どこで、なぜ、どのように行うという基本事項について、詳しく把握しておく必要があります。この記事の目的は、DSPMが多層防御戦略においてなぜそれほど重要なのかについて、DSPMが必要である理由、既存のアプローチとの比較、DSPMの仕組み、DSPMソリューションを選択するにあたって注目すべき点などを含め、十分に理解するために必要なすべてのツールを示すことです。

DSPMソリューションが必要である理由

クラウドデータ技術の普及:クラウドデータセキュリティのリーダー企業であるRubrikは、DSPMソリューションによりクラウドデータの複雑さを解決します – Rubrik

クラウド変革 + データの民主化 = 完璧な組み合わせ

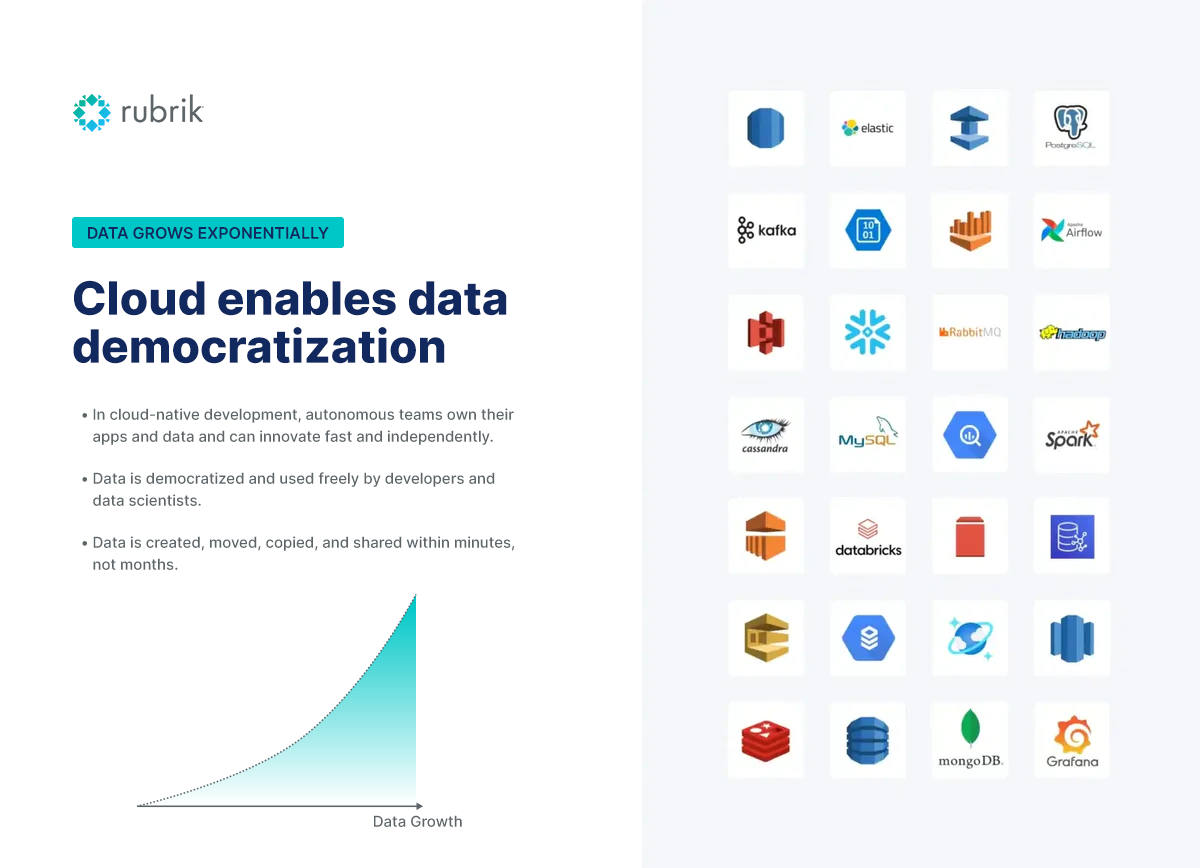

世界が技術的にさらに高度化するにつれて、顧客も従業員も、日常生活において、さらには業務提供者からも、より優れた、より高度なデジタルサービスを期待するようになっています。競争が激化し、期待が高まっているのです。イノベーションが不可欠であり、そのため多くの組織がクラウドトランスフォーメーションに向けて取り組み、クラウドの柔軟性と拡張性を求めて、さらにはクラウドがもつデータの民主化(データをより多くの人々が利用できるようにすることで、そのデータの価値をよりいっそう活用できるようにすること)を実現できる能力も求めて、クラウドに移行してきています。なぜなら、クラウド時代における最大の勝者は、利用するデータから最も多くの価値を生み出す組織だからです。

DSPMソリューションが重要である理由:Gartner社のデータ予測 – Rubrik

クラウド変革とデータの民主化が先導するこの新しい時代には、以下のような特徴が見られます。

複数のクラウドプロバイダーにまたがるクラウドデータストレージ技術の無秩序な拡散。多くの場合、この技術にはそれぞれ異なる構成が採用されているため、常に変化する複数のアーキテクチャが存在し、管理が困難になります。

データ(主にシャドウデータ)の拡散。開発者が多くの技術を自由に使用できるため、セキュリティを関与させる必要なくデータストア全体の迅速なスピンアップやコピーが可能であることが原因となります。

従来の境界の消滅。これはクラウドデータが共有モデルであるためで、データは誰でも、どこからでも、単一のチョークポイントなしでアクセス可能となり、機密データが露出過多となる事態につながっています。

変化の加速。今日ではリリースサイクルが数か月や数年単位から数週、数日、数時間単位になっており、多くの場合、セキュリティがプロセスにおいて考慮されていないか、あるいは、機密データの適切な保護を確保するためにセキュリティ部門が迅速な対応を迫られるという状況が生じています。

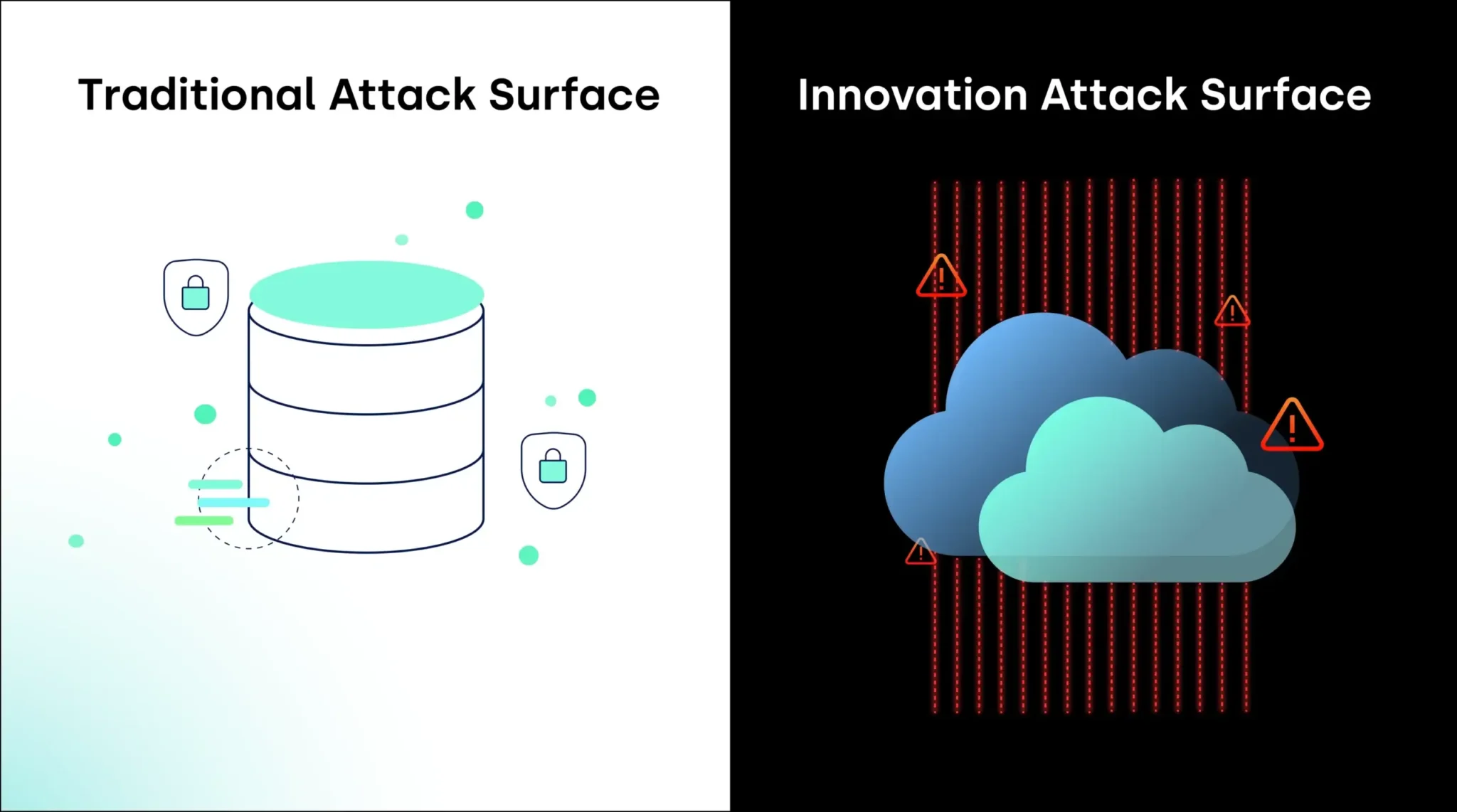

こうした要因が重なり合うことで、「イノベーション攻撃対象領域」という新たなリスクが生まれています。このリスクは、大半の組織が事業運営コストの一部として半ば無意識に受け入れているものです。従来の攻撃対象領域は、保護された情報に不正にアクセスできるよう脆弱性を悪用しようとする外部からの活動、すなわち悪意ある外的作用(悪意ある内部行為者を含む)によって決まりましたが、イノベーション攻撃対象領域は、組織内で最も優秀な人材である開発者やデータサイエンティストによって、大規模に、分散的かつ偶発的にリスクが生じる領域です。

この新たな攻撃対象領域への脅威に対抗するために、データセキュリティ態勢管理(DSPM)が必要とされるようになったのです。

レガシーおよびCSPネイティブソリューションの制約

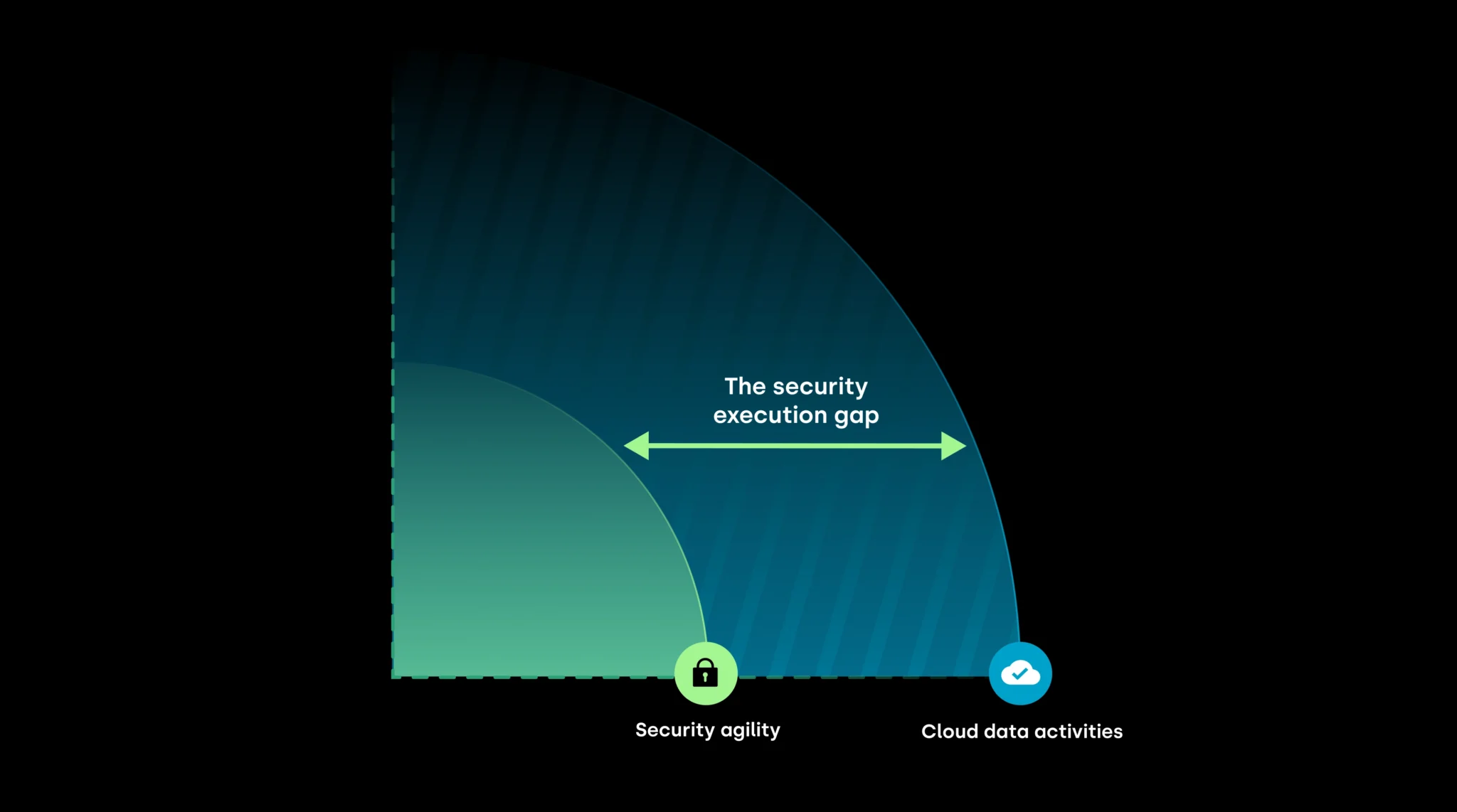

クラウドデータには、過去のオンプレミス時代と比較して、規模が数桁大きく、分散化が進み、より動的であるという性質があり、従来のデータセキュリティではクラウドデータを保護しきれなくなっています。 その結果、Rubrikでは「セキュリティ実行ギャップ」と呼んでいる状態が生じています。セキュリティ実行ギャップとは、クラウドで急速に進展しているデータ主導の価値創造を安全にサポートするためのリソース、ツール、専門知識がセキュリティチームに欠けている状態のことです。

このようなギャップを埋めることができるセキュリティチームであれば、よりセキュアなデータ環境を創り出すだけでなく、クラウドデータを取り扱う担当者が競合他社よりも迅速に(かつより安全に)さらなる価値を創造できるよう積極的に支援できます。

このセクションでは、従来のソリューションと他のソリューションがもつ制約をさらに詳しく見ていき、DSPMが唯一のソリューションである理由をより正確にご理解いただけるよう解説します。

| 他の手段 | 主な制約 |

|---|---|

手動/自社開発 |

|

レガシー、オンプレミス(BigID、Varonisなど) |

|

CSPネイティブツール(例:AWS Macie、Azure Purview、Google DLP) |

|

CSPM/CNAPP(例:Wiz、Orca、Lacework) |

さらなる詳細については、CSPMとDSPMの比較をご覧ください。 |

組織がDSPMとCSPMの両方を必要とする理由

組織にはCSPMとDSPMの両方のソリューションが必要です。これらは別個の技術ですが、相互に補完し合う関係にあります。CSPMがDSPMから豊富なデータコンテキストを活用できるときは、セキュリティチームは機密性の特に高いデータに影響が及ぶアラートに集中できるため、是正対応の成果が向上します。

この2つの技術を活用することで、マルチクラウド環境を効果的なセキュリティで保護するために必要となる、異なる視点をそれぞれから得られます。一方の技術は、インフラストラクチャチームの主要ユーザーに焦点を当てています。もう一方の技術は、インフラストラクチャに関係なくセキュリティ、ガバナンス、プライバシーの要件を重視するデータセキュリティチーム向けに設計されています。

DSPMがビジネスにもたらすさまざまなメリット

組織にDSPMを導入することは、セキュリティリーダーとデータリーダー、データセキュリティオーナー、データガバナンスチームメンバー、データユーザー(開発者、データサイエンティストなど)に数多くのメリットをもたらします。具体的には、以下のようなメリットがあります。

機密データへの不正アクセスを招きやすい状況の防止

このデジタル時代において、組織にとって最も重要な資産はその保有データです。DSPMはデータに焦点を当て、既知のデータすべてに加えて、隠れたデータ(シャドウデータ)も見つけ出すことで、クラウドデータを内外からの脅威に対して保護します。

イノベーション攻撃対象領域の縮小

不要なデータをすべて消去しておけばデータの保護が容易になります。放棄されたデータや冗長なデータを削除し、すべてのデータセキュリティ違反を特定して是正することで、適切なセキュリティ態勢を最も重要な資産全体にわたって確実に実施することができます。

価値創造者の日常業務に対するセキュリティ面のサポート

DSPMとその機能により、データセキュリティポリシーの検証と実施を自動化できるため、セキュリティチームは、機密データのセキュリティ状態を保ち、データリスクをデータ増加から効果的に切り離して会社を保護しながら、自社のクラウドデータユーザーがイノベーションを推進できるよう奨励するという機会を得られます。

セキュリティチームの役割の変革:ゲートキーパーからイノベーションイネーブラーへ

従来、セキュリティチームはゲートキーパーとして機能し、ユーザーがデータに対して不正な操作を行わないよう防止していました。変化のペースが速い今日のクラウド環境においては、ゲートキーパーとしての機能はイノベーションと生産性の妨げになってしまいます。DSPMにより、セキュリティチームは、過剰な負担を背負うゲートキーパーから、イノベーションを促進するイネーブラーへと進化します。

データに対するより優れたアジリティと制御

DSPMプラットフォームを活用すれば、セキュリティチームに手動でアクティビティを監視してもらう代わりに、データの作成、移動、修正すべてを自動的に監視し続け、機密データを保護するためのポリシーを遵守することができます。その結果、誰もが必要に応じて、安全にデータを作成し、移動し、コピーし、修正することができるのです。

クラウドコストの削減

クラウドにデータを保管するには、毎月継続して費用がかかります。適切なDSPMには、クラウドインフラストラクチャ内で削除または除去してもよい冗長・陳腐・些末な(ROT)データを特定して、クラウドの使用料を削減し、攻撃対象領域を縮小できる各種機能が備わっています。

成熟したDSPMの主な機能

DSPM(データセキュリティ態勢管理)プラットフォームの主な機能 – Rubrik

組織のデータセキュリティ態勢DSPMソリューションは、以下を提供できるものでなければなりません。

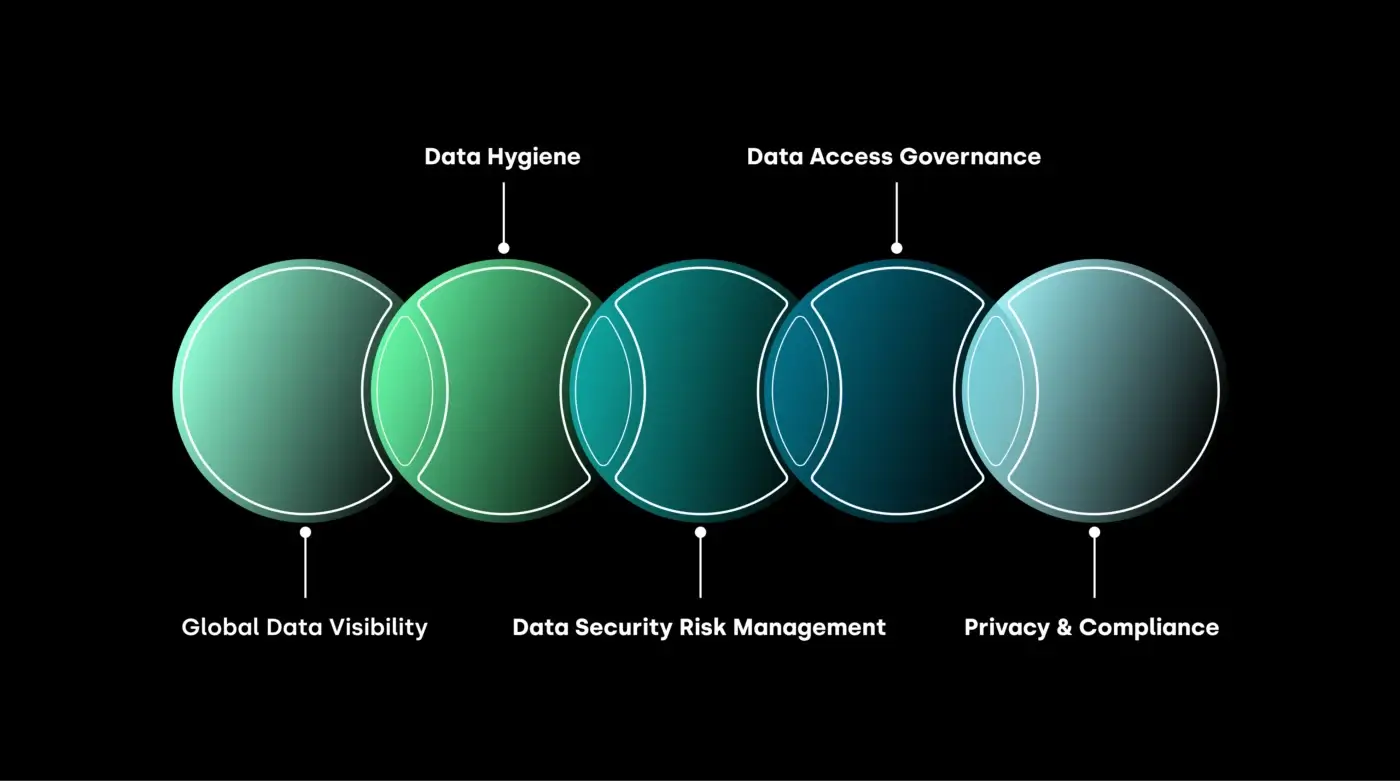

グローバルなデータ可視化:タイプ、場所、オーナー、アクセス権、セキュリティ態勢などを含め、すべてのデータ(既知および未知)をグローバルに可視化できる機能。

データハイジーン:誤った場所にあるデータ、冗長なデータ、陳腐化したデータを修正し、継続的な監視のための関連ポリシーを定めることで実現する。

データセキュリティリスク管理:データリスクプロファイルに基づいて各セキュリティ問題に優先順位を付けた上で、露出過多のデータ、保護されていないデータ、間違った場所に保管されたデータを検出し是正する機能。

データアクセスガバナンス:機密性の高いクラウドデータストアにアクセスできる内外のすべてのユーザー、ロール、リソースを判別し、各自の権限を強制適用することで実施される。

プライバシーとコンプライアンス:規制上・業界上のコンプライアンス違反を検出して是正するとともに、オーディット・レディのコンプライアンスレポートを作成することで実現する。

DSPMが使用される方法とタイミング

データセキュリティ、データガバナンス、プライバシーを取り扱う担当者は、組織が安全とコンプライアンスを維持できるよう、DSPMソリューションをさまざまな方法で活用することができます。以下では、主なユースケースをいくつかご紹介します。

データ発見と分類の自動化 – 複数のクラウド環境およびテクノロジーにまたがる機密データ、専有データ、規制対象データ(シャドウデータを含む)を、自動的かつ継続的に発見および分類します。

データセキュリティポリシーの強制適用の自動化 – クラウドを通過するすべてのクラウドデータを対象にポリシー違反を見つけ出し、その優先順位付けと修正を行います。セキュリティのベストプラクティス、コンプライアンスフレームワーク、プライバシー規制、および組織の具体的ニーズに沿ったポリシーを使用して、セキュリティ態勢の変動を監視します。

データ露出の制御 – 間違った場所に保管されたデータ、誤って設定された制御、露出過多のアクセスなど、露出している機密性の高いデータをすべて正確に特定し、是正します。

データ主権への準拠 – 機密データや規制対象データがデータレジデンシー要件に抵触した場合は検出し、アラートを作成します。データストアの地理的位置、およびクラウド環境間や地域間にわたるデータ移動について、完全な可視性を確保します。

データ中心の環境セグメンテーションの制御 – ユーザーが機密データや規制対象データを、信頼できない環境や承認されていない環境に配置した場合には必ずアラートを受け取り、そのデータをセグメントから削除するか、または新しい環境を承認します。

データプライバシーおよびガバナンスフレームワークへの準拠 – データに関する規制遵守と標準要件の強制適用を継続しながら、証拠収集を効率化し、迅速化します。

DSPMソリューションの選択方法

組織のデータセキュリティソリューションのサブスクリプションと導入は、時間、労力、費用の面で大規模な投資となります。では、市場で最高のDSPMを確実に選択するにはどうすればよいでしょうか? 以下では、注目すべき主な特徴をいくつかご紹介します。

データの検知および分類機能

具体的には以下の機能を備えている必要があります。

自律的でクラウドネイティブな検知と分類

DSPMでは、ユーザーに対し、各データ資産への接続やアクセス資格情報の提供を必須とすべきではありません。このソリューションはクラウドネイティブであるべきで、CSPのAPIを利用して自律的にユーザーの環境をスキャンし、社内チームによる操作を不要としなければなりません。DSPMは、シャドウデータを含め、すべてのデータを自動的に検出し分類する必要があります。

継続的な検知と分類

クラウドの変化は急速に進むため、ユーザーの環境を継続的に監視して変更が必要かどうかを検討できるDSPMが必要です。そのためにも、DSPMでは、新しいデータ資産や既存アカウントの変更を自動スキャンし、新規アカウントを特定する必要があります。

対応範囲の広さ

現代のほとんどの組織では、多すぎるほどのCSPとデータストアタイプ(基本的なオブジェクトストレージだけでない)が利用されています。DSPMは、多様なクラウド環境をシームレスにカバーし、さまざまなデータベース、データパイプライン、オブジェクトストレージ、ディスクストレージ、マネージドファイルストレージ、データウェアハウス、データレイク、アナリティクスパイプライン(マネージド型とセルフホスト型をどちらも含む)からデータを読み出す必要があります。

対応範囲の深さ

DSPMでは、データ形式が構造化、半構造化、非構造化のいずれであるかにかかわらず、すべての機密データを検出し分類しなければなりません。また、多様な設定やファイル形式を含んだ複数のセルフホスト型データベースと連携する必要もあります。

インテリジェントな分類

最小限のデータ入力で機密データを特定し、偽陽性率や偽陰性率を下げるために、DSPMでは、正規表現マッチング(reg-ex)に留まらない多段階のインテリジェントな分類を使用できる必要があります。データタイプのコンテキストを評価して精度を確保するソリューションを導入しましょう。

低コストのスキャン

スキャンコストを抑えるために、DSPMでは、冗長なデータをスキップし、確立されたサンプリング技術を適宜使用する必要があります。また、変更されていないデータに対する再スキャンを避ける必要があります。

セキュア・バイ・デザイン(開発段階から安全性を実装)

DSPMソリューションでは、データをユーザーの環境からベンダーの環境へと移転させることがあってはなりません。データは必ず、ユーザーの環境内でスキャンする必要があります。このセキュリティ対策により、さらなるリスクを防止できます。

データセキュリティポリシーのフレームワーク

このフレームワークは以下を提供する必要があります。

組み込みのポリシーとカスタムポリシー

このポリシー選択においては、露出過多のデータ、保護されていないデータ、間違った場所に保管されたデータ、冗長なデータ、コンプライアンス違反のデータなど、あらゆるカテゴリの機密データ違反に対処する必要があります。また、同じ組織は二つとないため、DSPMソリューションは、各組織がもつ個別のニーズに合わせて容易にカスタマイズできるものでなければなりません。

リスクの優先順位付けに関する複数の要因

リスクの優先順位付けにおいては、データの機密度レベル、データ量、データの露出状況、データセキュリティ態勢など、複数の要因を考慮する必要があります。カスタマイズも可能である必要があります。

コンテキスト、およびポリシー違反に対するガイド付きの修復

DSPMがポリシー違反を検知した場合、イベントタイムラインなど詳細なコンテキストや詳細な証拠を提供し、違反が起こった経緯を説明し、是正のために技術面からみて実用的な次のステップを提示する必要があります。

ユーザー組織全体での運用化

ユーザーの組織において使用する上で実用的であり、以下のような機能を備えたソリューションである必要があります。

中断ゼロのアーキテクチャとシームレスなシステム連携

DSPMは、エージェントレス・非同期であって、かつ導入が容易である必要があります。また、ユーザーの既存のワークフローやツールとシームレスに統合できる必要もあります。望ましい統合対象としては、複数のCSPとデータウェアハウス、CSPM、エンタープライズデータカタログ、ITSMツール、SIEMおよびSOARツール、チームコミュニケーションサービス、プライバシーおよびガバナンス管理ツール(APIを介したもの)などが挙げられます。

導入の簡単さと価値実現までの時間の短さ

DSPMの導入は、簡単で、導入にかかる時間も短く、コネクタ設定や認証情報が不要でなければなりません。導入から1週間以内に大きな成果を見込めます。

一目でわかる機能とサポートへのアクセス

最新の使いやすいインターフェイスに加え、特に説明を必要とせず使用できる機能も備えている必要があります。また、質問や懸念があるチームに向けて、DSPMプロバイダーはセルフサービス型リソース、技術文書、エキスパートサポートを幅広く提供することも必要です。

一元化されたコンソール

DSPMでは、ガバナンス、プライバシー、またはセキュリティ機能に基づいた一元的なレポート作成機能とドリルダウンビューを提供する必要があります。

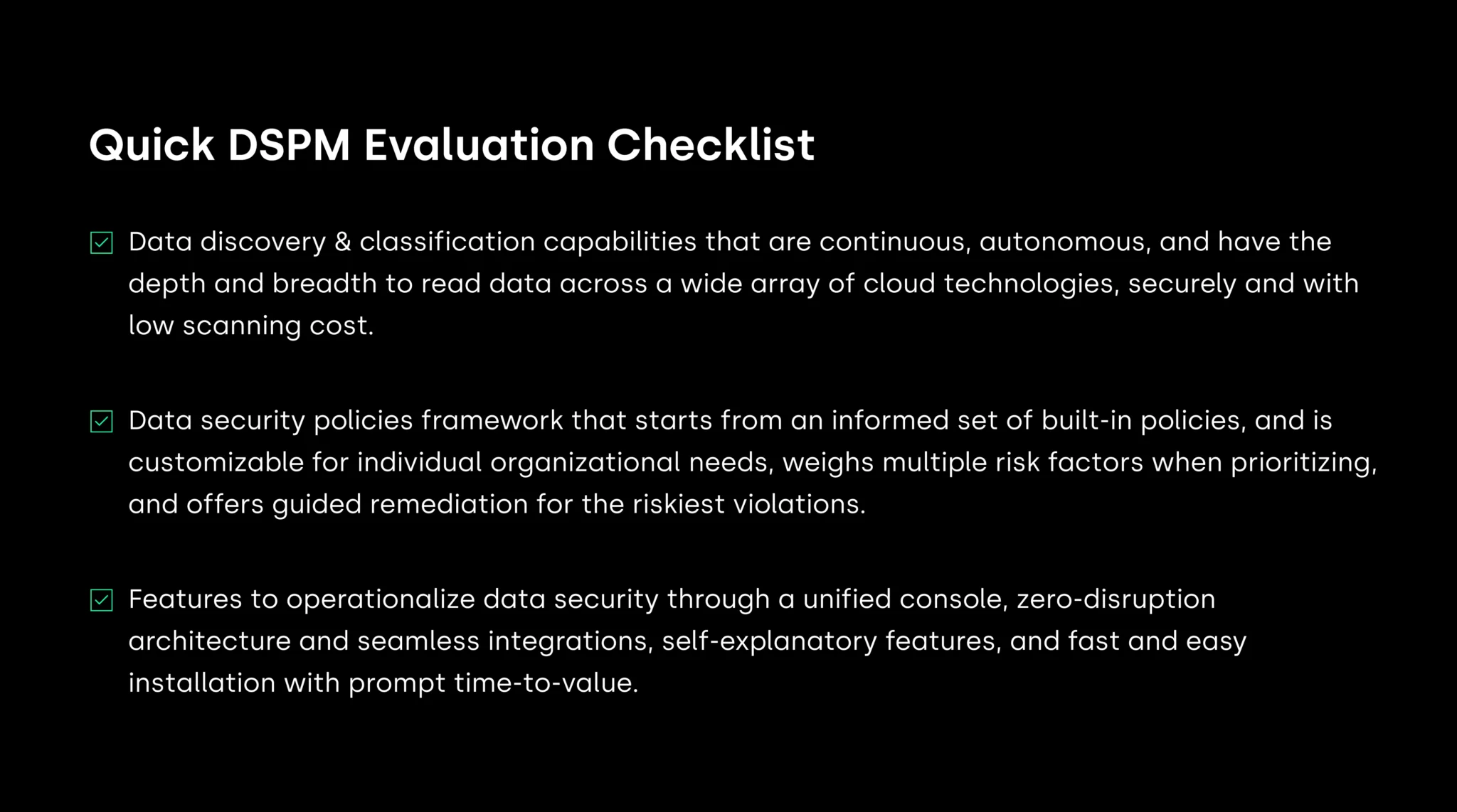

これらの要素が組み合わさることで、最高のDSPMプラットフォームとなります。以下は、確認の際に使える簡易型チェックリストです。

DSPMチェックリスト:Rubrikによるデータセキュリティ態勢管理の簡易型評価チェックリスト