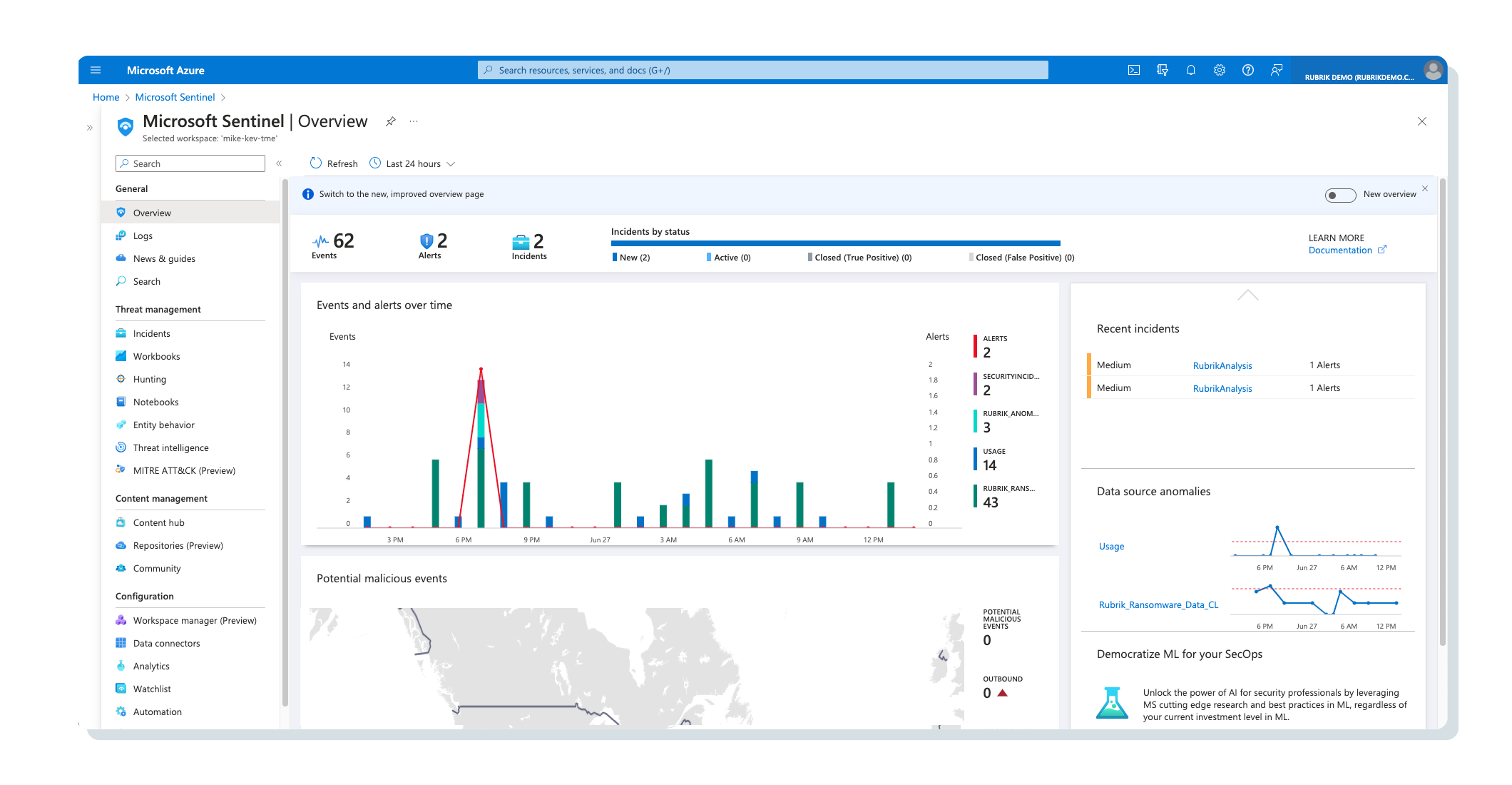

セキュリティチームはMicrosoft Sentinelなどのツールを使用し、セキュリティイベントの集約、脅威検知のアラート、そして最も重要なこととして、各種自動プレイブックを通じた脅威対応の連携を行っています。セキュリティ情報イベント管理(SIEM)と、セキュリティオーケストレーション、オートメーション、応答(SOAR)の両方の機能を提供することで、Sentinelはチームの迅速かつ効率的な脅威対応を可能にします。

冬のリリースの一環として、RubrikはRubrik Security CloudとMicrosoft Sentinelの統合を披露しました。

この双方向統合により、チームでは(1) Rubrikのインサイト(異常、機密データなど)をSentinelに取り込むことによる調査の拡充、(2)SentinelとMicrosoft Teams内からのRubrikワークフロー(脅威ハンティング、連携による自動復旧など)の直接実行、の両方が実現します。

Sentinel内でRubrik生成の異常アラートを確認

今後は、インシデント対応のさらなる合理化手段が手に入ります。

Azure OpenAIサービスとの新たな統合のご紹介

Azure OpenAIサービスは大規模な生成AIモデルを使用しているため、組織としての運用合理化および効率性改善が可能となります。これを、 Azureがもたらす規模、簡素性、プライバシーと組み合わせることで、次のような環境を確実に実現できます。

データが他の顧客と共有されない環境 - お客様は、プロンプト(入力)と完成(出力)、埋め込み、トレーニングデータとそれを使った実行結果を、常に自らコントロールできます。

データが基盤AIモデルのトレーニングに使用されない環境 - お客様が提供したデータがお客様所有のモデルのトレーニングに使用されることはあっても、基盤AIモデルについては顧客データを利用した再トレーニングは行われません。

データが包括的企業コンプライアンスとセキュリティコントロールによって保護された環境 - Azureセキュリティコントロールを使用してデータの安全と保護を確保できます。

大規模言語モデルと生成AIの力を取り入れることで、RubrikとMicrosoftは、ITチームやセキュリティチームが次のような内容を実行するうえでの支援を提供します。

インシデント作成の合理化。Rubrik Security Cloud機械学習モデル内で検出された異常なアクティビティに基づき、インシデントを自動作成することで、インシデント対応チームのアラート優先化を支援します。

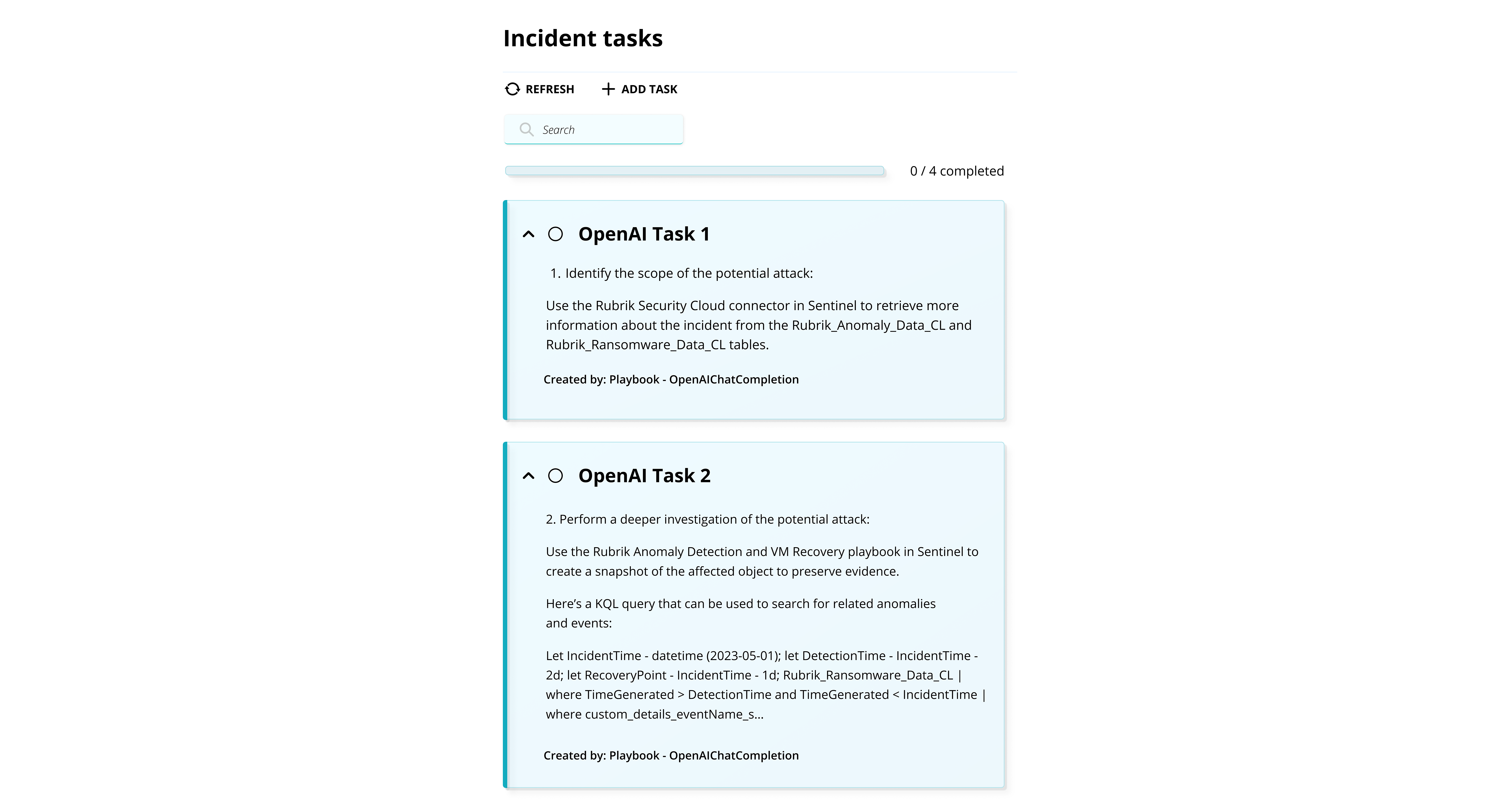

タスクのワークストリームを提案。ITチームやセキュリティチームが、より迅速なインシデント調査を進めつつ、フォレンジック用に証拠保全も行うことのできる、インシデント対応タスクを提案します。

サイバーリカバリの迅速化。Microsoft Sentinelでインシデントを調査するためのKusto照会言語(KQL)構文を動的に生成することで、ITチームとセキュリティチームは迅速な対応が可能となり、ビジネスレジリエンスを維持できます。

機能のご紹介

出発点は、Microsoft SentinelとRubrikの既存の統合です。Rubrik Anomaly Detectionはバックアップの取り込みを継続的に監視し、ファイルのアクティビティ(追加、変更、削除など)に加えファイルシステム内の暗号化も検知するための機械学習モデルを通じて、データを供給します。異常が見つかると、この情報がMicrosoft Sentinelのテーブルに流れ込み、セキュリティチームの手元にRubrikの有益なデータ時系列分析が届きます。

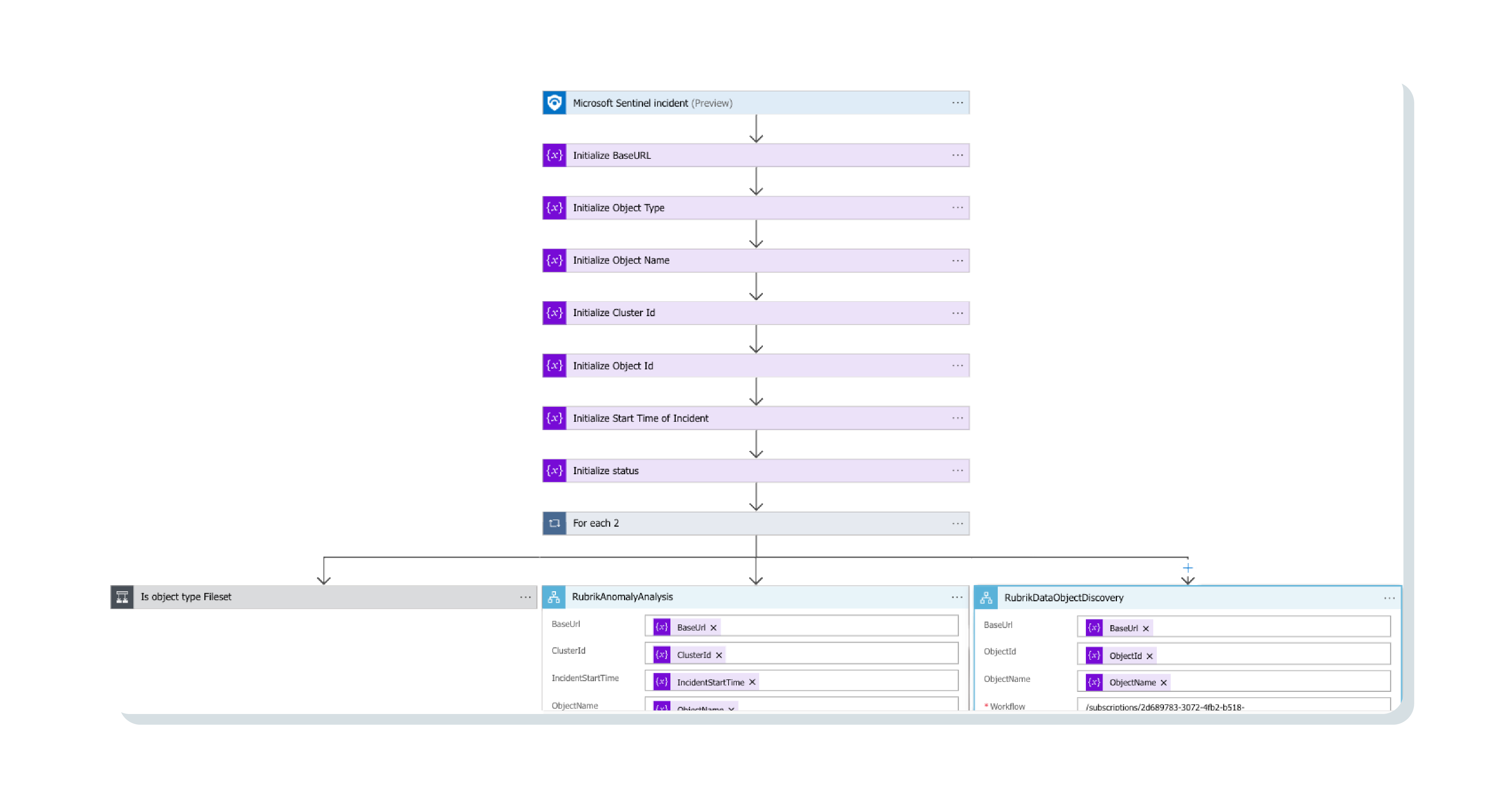

Sentinel内のカスタム分析ルールが、Rubrikによって示された異常アクティビティを監視します。発見時にはインシデントが自動作成され、セキュリティチームが脅威に対するトリアージと協力の両方を行うためのワークスペースが生成されます。それに加えて、Sentinel内でプレイブックもトリガーされ、機密データの内容や量、所在地などの重要データがRubrik Sensitive Data Monitoring & Managementサービスから集められます。この情報はすべて、インシデントのトリアージや根本原因分析で活用できるよう、SecOps用Sentinelですぐに利用可能となっています。

機密データ関連情報の収集と並行して、以後の統合では別のSentinelプレイブックも実行され、そこではAzure OpenAIサービスへの接続が行われます。このプレイブックは、Rubrik Security Cloud機能、事前構築済みRubrik SOARプレイブックの機能、インシデント自体の関連情報などの主要情報をOpenAIモデルに提供するよう、設計されています。最終的にはAzure OpenAIサービスが、インシデント対応担当が実際に講じることのできる次なる推奨手段についての提案内容を生成し、それをSentinel内のインシデントにタスクとして添付します。

インシデントのタイプによって、提案内容は異なる場合があります。AIが生成する提案内容の例を、以下に何点か記載します。

Microsoft Sentinel内のプレイブックを活用し、Anomaly Detectionサービスを通じてより多くの情報をRubrik Security Cloudから収集することで、潜在的な攻撃の範囲を特定します。

YARAルールの提供と、 Rubrik Threat Huntingに接続するプレイブックの活用により、バックアップ内のマルウェアの痕跡を見つけ出します。

AI生成によるKusto照会言語(KQL)構文により、Sentinelダッシュボードでさらに掘り下げた調査を実施し、迅速な関連イベント検索を行います。

まとめ

ランサムウェア攻撃のさなかには、時間が最も重要となります。組織として攻撃に対応するスピードが、攻撃の範囲と復元成功の可能性の両方に大きく影響し得るのです。Rubrikは、セキュリティチームがSentinel内で活用し、攻撃に対応するための有益なインサイトを生み出してきました。今後は、AIが生成した追加提案によって、セキュリティチームの手元に調査、トリアージ、サイバー攻撃からの復旧のためのより充実した手段が揃った環境を確保しやすくなります。

詳細については、RubrikおよびMicrosoft Sentinelのソリューションページにアクセスしてください。また、こちらの技術ウェビナーもご視聴ください。

免責条項:本文書で言及している未公開のサービスや機能は現時点では利用できません。公開時期等はRubrikの単独の裁量により決定され、予定どおりに一般公開されない可能性も公開が中止される場合もあります。ここで言及されるいかなるサービスや機能もRubrikが提供を約束するものではなく、その責任や義務を意味せず、いかなる契約にも含まれません。現在一般公開されているサービスや機能に基づいて、購入の意思決定を行うようにしてください。